Typer af udnyttelser

Typer af udnyttelser i Metasploit:

- Aktiv

- Passiv

Kerneforskellen mellem disse to udnyttelsestyper er, at den aktive type udnytter et specifikt mål, før det afsluttes, mens den passive type venter, indtil en indgående vært opretter forbindelse, før den udnyttes. Det hjælper med at kende disse på forhånd, da forskellen spiller en klarere rolle, når du opgraderer til at skrive mere komplicerede bedrifter.

Vores opsætning

Den software, vi vil bruge i denne vejledning, inkluderer følgende:

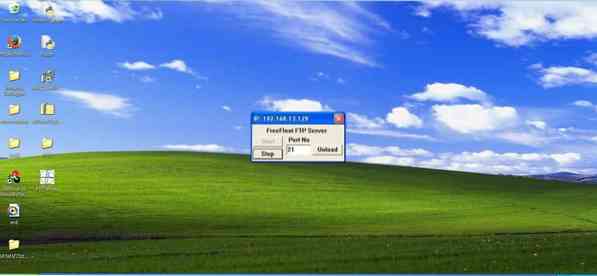

Udnyttelsen: Med henblik på denne korte vejledning bruger vi en allerede eksisterende sårbarhed i FTP-serveren til fri flyde.

Immunitetsdebugger: Dette bruges til at oprette exploits og reverse-engineering binære filer. Du kan nemt komme med en god debugger, der er tilgængelig online gratis.

Windows XP Service Pack 3 installeret

Kali Linux: Det er klart, at den ubestridte førende pen-testhjælp.

Mona.py: Et Python-baseret plugin, der hjælper med fejlfinding af immunitet. Download Mona.py og flyt den til immunitetsfejlfindingsmappen (py-kommandomappen).

Processen

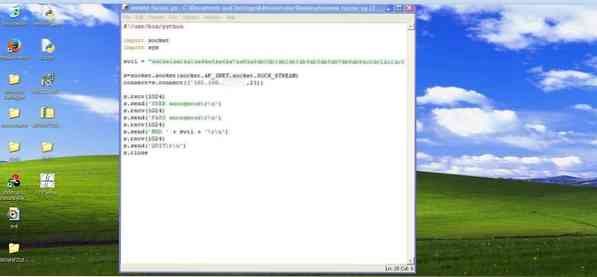

Efterlign Fuzzing

Vi udfører pseudo-fuzzing, hvilket indebærer oversvømmelse af systemet med tilfældige data. Vi laver et mønster med 1.000 tegn og bruger det til at overvælde port 21, da det er FTP-serverens kommandoport.

Når modulet er udført, skal du fyre immunitetsfejlfinderen op og sikre dig, at EIP er blevet overskrevet.

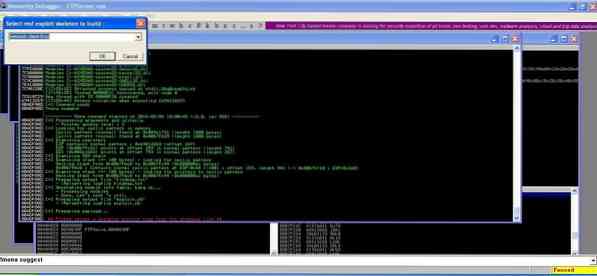

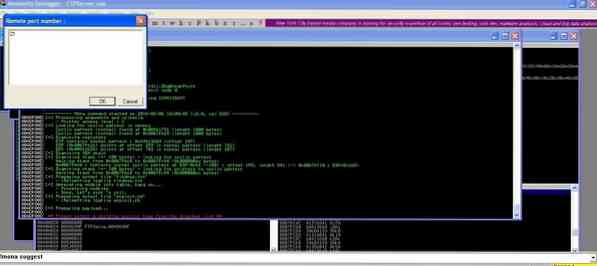

Fyr Mona op

Når EIP overskrives, kan vi fortsætte med immunitetsfejlfinderen. Indtaste følgende:

>!Foreslår Mona

Vælg TCP-klienten og port 21 for at fortsætte.

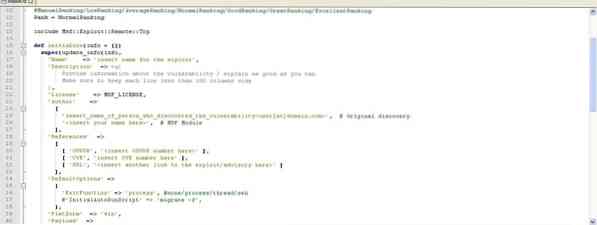

Tilpas udnyttelse

Du vil se en rubinbaseret fil oprettet som et resultat. Du kan ændre det, som du vil. Her omdøber vi det til f.rb.

Start Exploit i Metasploit

Indlæs filen i Kali Linux, og repliker udnyttelsen fra roden til Metasploit-rammen:

Du kan se, at Metasploit anerkender ændringerne og er kompatibel.

Konklusion

Dette var en mini-tutorial om, hvordan man skriver en Metasploit-udnyttelse. Vi vil diskutere mere komplicerede bedrifter og se, hvordan de skrives i fremtidige artikler.

Phenquestions

Phenquestions