H.D.Moore, en netværkssikkerhedsekspert, lavede Metasploit i Perl i 2003. Han designede det til at være et automatiseret udnyttelsesværktøj, der eliminerer det konstante krav om manuel verifikation. Den første version blev udgivet med et begrænset antal bedrifter. Senere blev den tilpasset Ruby, hvilket gjorde det muligt for mange cybersikkerhedseksperter at videreudvikle projektet. I 2006 bestod rammen af over 200 udnyttelser.

I denne artikel introducerer vi først Metasploit-rammen, dækker dens forskellige grænseflader og komponenter og udfører en overfladeniveauopgave med Metasploit Framework, som vil medføre søgning efter e-mail-adresser i søgemaskiner.

En kort introduktion til metasploit-komponenter

Nogle af grænseflader af Metasploit Framework, som du kan interagere med, inkluderer følgende:

- msfconsole - en interaktiv skal, der giver mulighed for navigation og manipulation

- msfcli - indkalder terminalen / cmd

- msfgui - står for Metasploit Framework Graphical User Interface

- Armitage - et Java-baseret GUI-værktøj, der letter Metasploit-opgaver

- Metasploit Community Web Interface - denne grænseflade blev udviklet af eapid7 for at optimere rammen for pen-test

Der er desuden flere moduler der udvider funktionaliteten af Metasploit.

Moduler

Moduler er kodestykker, som Metasploit-rammen bruger til at udføre udnyttelses- og scanningsopgaver. Metasploit-rammen indeholder følgende moduler:

Udnyt: moduler, der initierer udnyttelse ved at give angriberen adgang til målsystemet. Når de er inde i det kompromitterede system, begynder udnyttelsen at udnytte ved at uploade nyttelastmodulet.

Nyttelast: Når et nyttelastmodul er injiceret af rammen, giver det angriberen mulighed for at navigere i systemet og overføre data til og fra systemet. Graden af frihed, når det kommer til sådanne handlinger, afhænger af nyttelastens arkitektur, og hvor velegnet den er til operativsystemet for det brudte system.

Hjælpemiddel: Hjælpemoduler giver dig mulighed for at udføre vilkårlige, engangshandlinger, såsom port scanning, fuzzing, recon, dos angreb osv

Nops: En nyttelast kan gå ned ved landing på en ugyldig hukommelsesplacering. Et Nop-modul forhindrer dette i at løbe maskininstruktionerne fra starten, hvis nyttelasten tilfældigvis når et ugyldigt sted.

Stolpe: Efter udnyttelse begynder, når det er lykkedes at komme ind i et kompromitteret system. Postmoduler inkluderer funktionaliteter, der hjælper med efterudnyttelse, såsom at lette navigationen gennem systemet. Postmoduler giver dig også mulighed for at angribe andre systemer i netværkene.

Kodere: Det centrale formål med kodere er at undgå detektion fra systemet. Disse moduler nægter systemet at udføre en bestemt opgave, der kan bringe udnyttelsen og angrebet i fare, såsom inspektion af antivirus eller begrænsninger fra en firewall.

Lyttere: Disse moduler søger efter forbindelser fra nyttelastmodulet til det kompromitterede system. Dette hjælper med at forbedre tilslutningsmulighederne og bestemme fremvoksende koordinering mellem Metasploit-komponenterne.

Udnyttelse med Metasploit

Nu hvor vi har introduceret Metasploit-rammen og dens forskellige komponenter, begynder vi med udnyttelse.

Uddrag af offentligt tilgængelige e-mail-adresser fra en søgemaskine

Vi starter med at indsamle nogle e-mail-id'er fra en søgemaskine

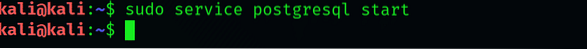

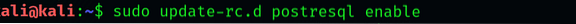

Start først Metasploit gennem msfconsole-grænsefladen, efter at have aktiveret PostgreSQL-tjenesten.

$ sudo service postgresql start

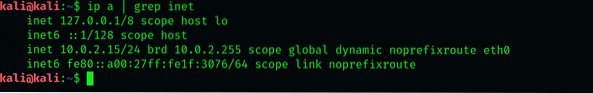

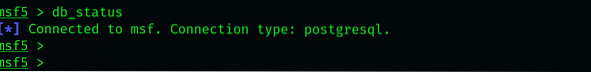

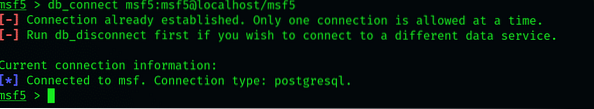

Med det hele indstillet skal du forbinde databasen til msfconsole. Kontroller, om forbindelsen allerede er oprettet ved at skrive nedenstående kommando:

$ db_status

Forhåbentlig er forbindelsen etableret, og Metasploit fungerer fint. Hvis dette ikke er tilfældet, skal du prøve igen og kontrollere databasestatus igen ved at indtaste følgende kommando:

$ db_connect msf5: msf5 @ localhost / msf5

Hvis forbindelsen ikke er oprettet, kan du stadig fortsætte. Selvom du mangler nogle avancerede funktioner, er de tilgængelige funktioner nok til at få arbejdet gjort

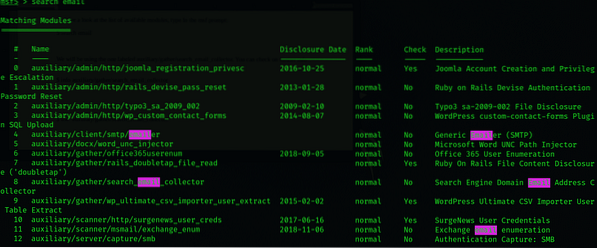

Hvis du vil se på listen over tilgængelige moduler, skal du indtaste msf-prompten:

$ søg e-mail

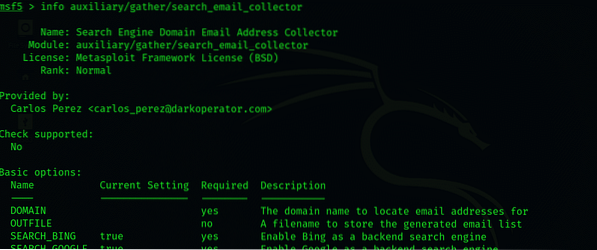

Vi bruger modulet mærket hjælp / samle / søgemail_samler. Du kan tjekke for yderligere information om dette modul ved at skrive følgende kommando:

$ info auxiliary / collect / search_email_collector

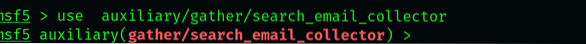

For at bruge modulet skal du skrive følgende kommando:

$ brug hjælp / samle / søgemail_samler

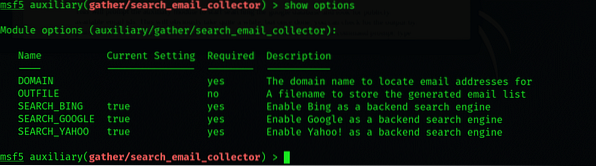

For at se, hvad du kan gøre med dette modul, skal du indtaste følgende:

$ Vis indstillinger

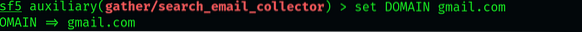

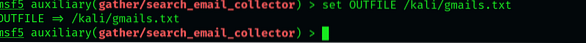

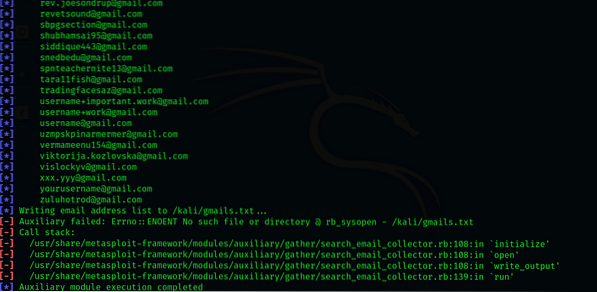

For at starte med udvindingen skal du først indstille domænet til GMAIL id og instruere modulet om at gemme filer i en .txt-fil.

$ sæt DOMAIN gmail.com

Skriv derefter følgende kommando:

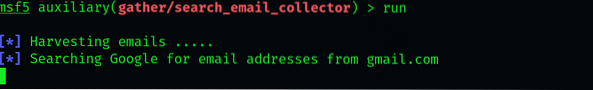

$ løb

Dette vil bede hjælpemodulet om at begynde at søge i Google-databasen og se efter de offentligt tilgængelige e-mail-id'er. Dette vil tage et stykke tid, men når det er gjort, kan du kontrollere for output ved at gå til den valgte betegnelse og få adgang til .txt-fil. For at få adgang til filen fra kommandoprompten skal du indtaste følgende:

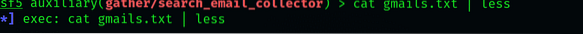

$ cat gmails.txt | mindre

Konklusion

Denne korte gennemgang for begyndere handler om at gøre dig fortrolig med Metasploit-nyttelast. Artiklen viste dig, hvordan du bruger grænsefladen msfconsole til at lede efter e-mail-id'er i søgemaskiner. Jeg valgte især denne aktivitet, da den er intuitiv og er ret let at forstå hurtigt. Jeg har også forklaret i begrænset detaljer de yderligere funktioner, Metasploit besidder, og dets potentiale i pen-test arbejde.

Jeg håber, at du fandt denne korte guide nyttig, og at denne vejledning har udløst din interesse i at se mere på dette indviklede og alsidige værktøj til pen-test.

Phenquestions

Phenquestions