Slutbrugere kan bruge SAML SSO til at godkende til en eller flere AWS-konti og få adgang til bestemte positioner takket være Oktas integration med AWS. Okta-administratorer kan downloade roller til Okta fra en eller flere AWS og tildele dem til brugere. Desuden kan Okta-administratorer også indstille længden af den godkendte brugersession ved hjælp af Okta. AWS-skærme, der indeholder en liste over AWS-brugerroller, leveres til slutbrugerne. De vælger muligvis en login-rolle, der skal antages, som bestemmer deres tilladelser for længden af den godkendte session.

For at tilføje en enkelt AWS-konto til Okta skal du følge disse instruktioner nedenfor:

Konfiguration af Okta som identitetsudbyder:

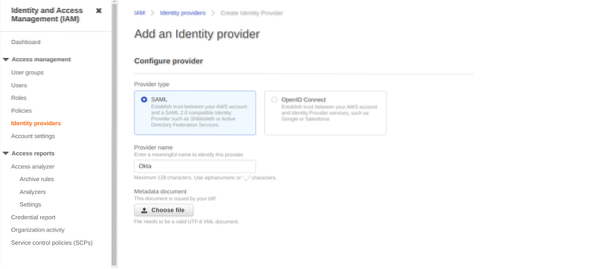

Først og fremmest skal du konfigurere Okta som en identitetsudbyder og oprette en SAML-forbindelse. Log ind på din AWS-konsol, og vælg indstillingen "Identitets- og adgangsstyring" i rullemenuen. Fra menulinjen skal du åbne "Identitetsudbydere" og oprette en ny instans for identitetsudbydere ved at klikke på "Tilføj udbyder.”En ny skærm vises, kendt som skærmen Konfigurer udbyder.

Vælg her "SAML" som "Udbydertype", indtast "Okta" som "Udbydernavn", og upload metadata-dokumentet, der indeholder følgende linje:

Når du er færdig med at konfigurere identitetsudbyderen, skal du gå til listen over identitetsudbydere og kopiere værdien "Udbyder ARN" for den identitetsudbyder, du lige har udviklet.

Tilføjelse af identitetsudbyder som pålidelig kilde:

Når du har konfigureret Okta som den identitetsudbyder, som Okta kan hente og allokere til brugere, kan du opbygge eller opdatere eksisterende IAM-positioner. Okta SSO kan kun tilbyde dine brugere roller, der er konfigureret til at give adgang til den tidligere installerede Okta SAML Identity Provider.

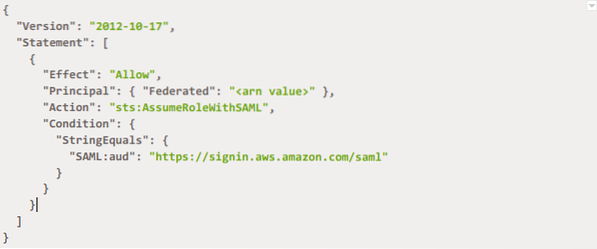

For at give adgang til allerede tilstedeværende roller på kontoen skal du først vælge den rolle, du ønsker, at Okta SSO skal bruge fra "Roller" i menulinjen. Rediger "Tillidsforholdet" for den rolle fra fanen tekstforhold. For at tillade SSO i Okta at bruge SAML Identity Provider, som du tidligere har konfigureret, skal du ændre IAM-tillidspolitikken. Hvis din politik er tom, skal du skrive følgende kode og overskrive

Ellers skal du bare redigere det allerede skrevne dokument. Hvis du vil give adgang til en ny rolle, skal du gå til Opret rolle fra fanen Roller. Brug SAML 2 til typen af betroet enhed.0 føderation. Gå videre til tilladelse efter at have valgt navnet på IDP som SAML-udbyder, i.e., Okta, og tillader ledelse og programmatisk kontroladgang. Vælg den politik, der skal tildeles den nye rolle, og afslut konfigurationen.

Generering af API-adgangsnøgle til Okta til download af roller:

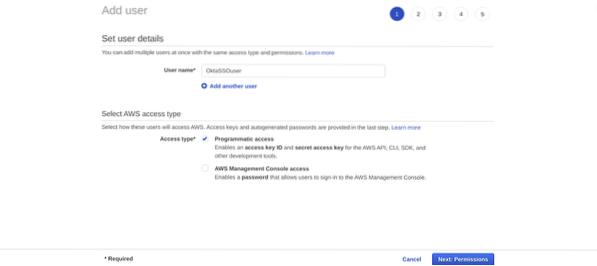

For at Okta automatisk importerer en liste over mulige roller fra din konto, skal du oprette en AWS-bruger med unikke tilladelser. Dette gør det hurtigt og sikkert for administratorerne at delegere brugere og grupper til bestemte AWS-roller. For at gøre dette skal du først vælge IAM fra konsollen. På denne liste skal du klikke på Brugere og Tilføj bruger fra panelet.

Klik på Tilladelser efter at have tilføjet brugernavn og givet den programmatiske adgang. Opret politik, når du har valgt "Vedhæft politikker" direkte, og klik på "Opret politik.”Tilføj koden nedenfor, og dit politikdokument vil se sådan ud:

For detaljer henvises til AWS-dokumentation, hvis det er nødvendigt. Indtast det foretrukne navn på din politik. Gå tilbage til fanen Tilføj bruger og vedhæft den nyligt oprettede politik. Søg efter og vælg den politik, du lige har oprettet. Gem nu de viste taster, i.e., Adgangsnøgle-id og hemmelig adgangsnøgle.

Konfiguration af AWS-kontoforbundet:

Når du har gennemført alle ovenstående trin, skal du åbne AWS-konto-federation-appen og ændre nogle standardindstillinger i Okta. Rediger din miljøtype under fanen Log på. ACS URL kan indstilles i ACS URL-området. Generelt er ACS URL-området valgfrit; du behøver ikke at indsætte det, hvis din miljøtype allerede er angivet. Indtast leverandørens ARN-værdi for den identitetsudbyder, du har oprettet, mens du konfigurerer Okta, og angiv også sessionens varighed. Flet alle tilgængelige roller tildelt til enhver ved at klikke på indstillingen Deltag i alle roller.

Når du har gemt alle disse ændringer, skal du vælge den næste fane, i.e., Fanen Provisioning og rediger dens specifikationer. AWS Account Federation-appintegration understøtter ikke klargøring. Giv API-adgang til Okta til download af listen over AWS-roller, der bruges under brugertildelingen ved at aktivere API-integrationen. Indtast de nøgleværdier, du har gemt efter generering af adgangstasterne i de respektive felter. Angiv id'er for alle dine tilsluttede konti, og verificer API-legitimationsoplysninger ved at klikke på indstillingen Test API-legitimationsoplysninger.

Opret brugere og skift kontoattributter for at opdatere alle funktioner og tilladelser. Vælg nu en testbruger på skærmen Tildel personer, der vil teste SAML-forbindelsen. Vælg alle de regler, du vil tildele denne testbruger, fra SAML-brugerrollerne, der findes i skærmbilledet Brugertildeling. Efter at have afsluttet tildelingsprocessen viser test Oktas dashboard et AWS-ikon. Klik på denne mulighed, når du er logget ind på testbrugerkontoen. Du får vist en skærm med alle de opgaver, der er tildelt dig.

Konklusion:

SAML giver brugerne mulighed for at bruge et sæt autoriserede legitimationsoplysninger og oprette forbindelse til andre SAML-aktiverede webapps og -tjenester uden yderligere login. AWS SSO gør det nemt at halvt føre tilsyn med fødereret adgang til forskellige AWS-poster, tjenester og applikationer og giver klienter en enkelt login-oplevelse til alle deres tildelte poster, tjenester og applikationer fra et sted. AWS SSO arbejder med en identitetsudbyder efter eget valg, dvs.e., Okta eller Azure via SAML-protokol.

Phenquestions

Phenquestions