Opret kopibillede af USB-drev

Den første ting, vi skal gøre, er at lave en kopi af USB-drevet. I dette tilfælde fungerer regelmæssige sikkerhedskopier ikke. Dette er et meget afgørende skridt, og hvis det gøres forkert, går alt arbejdet til spilde. Brug følgende kommando til at liste alle de drev, der er knyttet til systemet:

[e-mail-beskyttet]: ~ $ sudo fdisk -lI Linux er drevnavne forskellige fra Windows. I et Linux-system, hda og hdb er brugt (sda, sdb, sdc, etc.) til SCSI, i modsætning til i Windows OS.

Nu hvor vi har drevnavnet, kan vi oprette det .dd billede bit-for-bit med dd hjælpeprogram ved at indtaste følgende kommando:

[e-mail-beskyttet]: ~ $ sudo dd if = / dev / sdc1 of = usb.dd bs = 512 optælling = 1hvis= placeringen af USB-drevet

af= destinationen, hvor det kopierede billede gemmes (kan være en lokal sti på dit system, f.eks.g. / hjem / bruger / usb.dd)

bs= antallet af byte, der kopieres ad gangen

For at sikre bevis for, at vi har den originale billedkopi af drevet, bruger vi hashing for at bevare billedets integritet. Hashing giver et hash til USB-drevet. Hvis en enkelt bit data ændres, vil hashen blive ændret fuldstændigt, og man ved, om kopien er falsk eller original. Vi genererer en md5-hash af drevet, så når man sammenligner med drevets originale hash, kan ingen sætte spørgsmålstegn ved kopiens integritet.

[e-mail-beskyttet]: ~ $ md5sum usb.ddDette giver en md5-hash af billedet. Nu kan vi starte vores retsmedicinske analyse på dette nyoprettede billede af USB-drevet sammen med hash.

Boot Sector Layout

Kørsel af filkommandoen giver filsystemet tilbage såvel som drevets geometri:

[e-mail-beskyttet]: ~ $ fil-usb.ddOkay.dd: DOS / MBR boot sektor, offset kode 0x58 + 2, OEM-ID "MSDOS5.0 ",

sektorer / klynge 8, reserverede sektorer 4392, Mediebeskrivelse 0xf8,

sektorer / spor 63, hoveder 255, skjulte sektorer 32, sektorer 1953760 (bind> 32 MB),

FAT (32 bit), sektorer / FAT 1900, reserveret 0x1, serienummer 0x6efa4158, umærket

Nu kan vi bruge minfo værktøj til at få NTFS-opstartssektorlayout og boot-sektoroplysninger via følgende kommando:

[e-mail-beskyttet]: ~ $ minfo -i usb.ddenhedsoplysninger:

====================

filnavn = "ok.dd "

sektorer pr. spor: 63

hoveder: 255

cylindre: 122

mformat kommandolinje: mformat -T 1953760 -i ok.dd -h 255 -s 63 -H 32 ::

boot sektorinformation

=======================

banner: "MSDOS5.0 "

sektorstørrelse: 512 bytes

klyngestørrelse: 8 sektorer

reserverede (boot) sektorer: 4392

fedt: 2

maks. tilgængelige rodmappespor: 0

lille størrelse: 0 sektorer

mediedeskriptorbyte: 0xf8

sektorer pr. fedt: 0

sektorer pr. spor: 63

hoveder: 255

skjulte sektorer: 32

stor størrelse: 1953760 sektorer

fysisk drev-id: 0x80

reserveret = 0x1

dos4 = 0x29

serienummer: 6EFA4158

disk label = "NO NAME"

disk type = "FAT32"

Stor fatlen = 1900

Udvidede flag = 0x0000

FS-version = 0x0000

rootCluster = 2

infoSektor placering = 1

backup boot sektor = 6

Infosektor:

signatur = 0x41615252

gratis klynger = 243159

sidst tildelte klynge = 15

En anden kommando, den fstat kommando, kan bruges til at få generel kendt info, såsom tildelingsstrukturer, layout og opstartsblokke, om enhedsbilledet. Vi bruger følgende kommando til at gøre det:

[e-mail-beskyttet]: ~ $ fstat usb.dd--------------------------------------------

Filsystemtype: FAT32

OEM-navn: MSDOS5.0

Volumen-ID: 0x6efa4158

Volume Label (Boot Sector): NO NAME

Volumenetiket (rodliste): KINGSTON

Filsystemtypemærke: FAT32

Næste gratis sektor (FS Info): 8296

Gratis sektorantal (FS Info): 1945272

Sektorer før filsystem: 32

File System Layout (i sektorer)

Samlet rækkevidde: 0 - 1953759

* Reserveret: 0 - 4391

** Boot Sector: 0

** FS-informationssektor: 1

** Sikkerhedskopieringssektor: 6

* FEDT 0: 4392 - 6291

* FEDT 1: 6292 - 8191

* Dataområde: 8192 - 1953759

** Klyngeområde: 8192 - 1953759

*** Root Directory: 8192 - 8199

METADATA INFORMATION

--------------------------------------------

Område: 2 - 31129094

Root Directory: 2

INDHOLDSINFORMATION

--------------------------------------------

Sektorstørrelse: 512

Klyngestørrelse: 4096

Samlet klyngeområde: 2 - 243197

FEDT INDHOLD (i sektorer)

--------------------------------------------

8192-8199 (8) -> EOF

8200-8207 (8) -> EOF

8208-8215 (8) -> EOF

8216-8223 (8) -> EOF

8224-8295 (72) -> EOF

8392-8471 (80) -> EOF

8584-8695 (112) -> EOF

Slettede filer

Det Sleuth Kit giver den fls værktøj, der indeholder alle filerne (især for nylig slettede filer) i hver sti eller i den angivne billedfil. Alle oplysninger om slettede filer kan findes ved hjælp af fls hjælpeprogram. Indtast følgende kommando for at bruge fls-værktøjet:

[e-mail-beskyttet]: ~ $ fls -rp -f fat32 usb.ddr / r 3: KINGSTON (indtastning af volumenetiket)

d / d 6: System Volume Information

r / r 135: System Volume Information / WPSettings.dat

r / r 138: System Volume Information / IndexerVolumeGuid

r / r * 14: Game of Thrones 1 720p x264 DDP 5.1 ESub - xRG.mkv

r / r * 22: Game of Thrones 2 (Pretcakalp) 720 x264 DDP 5.1 ESub - xRG.mkv

r / r * 30: Game of Thrones 3 720p x264 DDP 5.1 ESub - xRG.mkv

r / r * 38: Game of Thrones 4 720p x264 DDP 5.1 ESub - xRG.mkv

d / d * 41: Oceans Twelve (2004)

r / r 45: MINUTTER AF PC-I HALDE DEN 23.01.2020.docx

r / r * 49: MINUTTER AF LEC HOLDT TIL 10.02.2020.docx

r / r * 50: vindpumpe.exe

r / r * 51: _WRL0024.tmp

r / r 55: MINUTTER AF LEC HÅLDT TIL 10.02.2020.docx

d / d * 57: Ny mappe

d / d * 63: udbudsbekendtgørelse for netværksinfrastrukturudstyr

r / r * 67: TENDERBEMÆRKNING (Mega PC-I) fase II.docx

r / r * 68: _WRD2343.tmp

r / r * 69: _WRL2519.tmp

r / r 73: TENDERBEMÆRKNING (Mega PC-I) fase II.docx

v / v 31129091: $ MBR

v / v 31129092: $ FAT1

v / v 31129093: $ FAT2

d / d 31129094: $ OrphanFiles

-/ r * 22930439: $ bad_content1

-/ r * 22930444: $ bad_content2

-/ r * 22930449: $ bad_content3

Her har vi fået alle relevante filer. Følgende operatorer blev brugt med kommandoen fls:

-s = bruges til at vise den fulde sti for hver gendannet fil

-r = bruges til at vise stier og mapper rekursivt

-f = den anvendte type filsystem (FAT16, FAT32 osv.)

Ovenstående output viser, at USB-drevet indeholder mange filer. De gendannede slettede filer er noteret med et ”*" skilt. Du kan se, at noget ikke er normalt med de navngivne filer $dårlig_indhold1, $dårlig_indhold2, $dårlig_indhold3, og windump.exe. Windump er et netværkstrafikopsamlingsværktøj. Ved hjælp af windump-værktøjet kan man fange data, der ikke er beregnet til den samme computer. Hensigten vises i det faktum, at softwarevindumpen har det specifikke formål at indfange netværkstrafik og med vilje blev brugt til at få adgang til en legitim brugers personlige kommunikation.

Tidslinjeanalyse

Nu hvor vi har et billede af filsystemet, kan vi udføre MAC-tidslinjeanalyse af billedet for at generere en tidslinje og placere indholdet med dato og tid i et systematisk, læsbart format. Både fls og ils kommandoer kan bruges til at oprette en tidslinjeanalyse af filsystemet. For fls-kommandoen skal vi specificere, at output vil være i MAC-tidslinjens outputformat. For at gøre det kører vi fls kommando med -m flag og omdiriger output til en fil. Vi bruger også -m flag med ils kommando.

[e-mail-beskyttet]: ~ $ fls -m / -rp -f fat32 ok.dd> usb.fls[e-mail-beskyttet]: ~ $ cat usb.fls

0 | / KINGSTON (volumenetiketindgang) | 3 | r / rrwxrwxrwx | 0 | 0 | 0 | 0 | 1531155908 | 0 | 0

0 | / System Volume Information | 6 | d / dr-xr-xr-x | 0 | 0 | 4096 | 1531076400 | 1531155908 | 0 | 1531155906

0 | / System Volume Information / WPSettings.dat | 135 | r / rrwxrwxrwx | 0 | 0 | 12 | 1532631600 | 1531155908 | 0 | 1531155906

0 | / System Volume Information / IndexerVolumeGuid | 138 | r / rrwxrwxrwx | 0 | 0 | 76 | 1532631600 | 1531155912 | 0 | 1531155910

0 | Game of Thrones 1 720p x264 DDP 5.1 ESub - xRG.mkv (slettet) | 14 | r / rrwxrwxrwx | 0 | 0 | 535843834 | 1531076400 | 1531146786 | 0 | 1531155918

0 | Game of Thrones 2 720p x264 DDP 5.1 ESub - xRG.mkv (slettet) | 22 | r / rrwxrwxrwx | 0 | 0 | 567281299 | 1531162800 | 1531146748 | 0 | 1531121599

0 | / Game of Thrones 3 720p x264 DDP 5.1 ESub - xRG.mkv (slettet) | 30 | r / rrwxrwxrwx | 0 | 0 | 513428496 | 1531162800 | 1531146448 | 0 | 1531121607

0 | / Game of Thrones 4 720p x264 DDP 5.1 ESub - xRG.mkv (slettet) | 38 | r / rrwxrwxrwx | 0 | 0 | 567055193 | 1531162800 | 1531146792 | 0 | 1531121680

0 | / Oceans Twelve (2004) (slettet) | 41 | d / drwxrwxrwx | 0 | 0 | 0 | 1532545200 | 1532627822 | 0 | 1532626832

0 | / PROTOKOLLER FOR PC-I HALDE DEN 23.01.2020.docx | 45 | r / rrwxrwxrwx | 0 | 0 | 33180 | 1580410800 | 1580455238 | 0 | 1580455263

0 | / MINUTTER AF LEC HELDET DEN 10.02.2020.docx (slettet) | 49 | r / rrwxrwxrwx | 0 | 0 | 46659 | 1581966000 | 1581932204 | 0 | 1582004632

0 | / _WRD3886.tmp (slettet) | 50 | r / rrwxrwxrwx | 0 | 0 | 38208 | 1581966000 | 1582006396 | 0 | 1582004632

0 | / _WRL0024.tmp (slettet) | 51 | r / rr-xr-xr-x | 0 | 0 | 46659 | 1581966000 | 1581932204 | 0 | 1582004632

0 | / MINUTTER AF LEC HOLDT DEN 10.02.2020.docx | 55 | r / rrwxrwxrwx | 0 | 0 | 38208 | 1581966000 | 1582006396 | 0 | 1582004632

(slettet) | 67 | r / rrwxrwxrwx | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / _WRD2343.tmp (slettet) | 68 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / _WRL2519.tmp (slettet) | 69 | r / rr-xr-xr-x | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / BUDBEMÆRKNING (Mega PC-I) fase II.docx | 73 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / $ MBR | 31129091 | v / v --------- | 0 | 0 | 512 | 0 | 0 | 0 | 0

0 | / $ FAT1 | 31129092 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ FAT2 | 31129093 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / Ny mappe (slettet) | 57 | d / drwxrwxrwx | 0 | 0 | 4096 | 1589482800 | 1589528384 | 0 | 1589528382

0 | Windump.exe (slettet) | 63 | d / drwxrwxrwx | 0 | 0 | 4096 | 1589482800 | 1589528384 | 0 | 1589528382

0 | / BUDBEMÆRKNING (Mega PC-I) fase II.docx (slettet) | 67 | r / rrwxrwxrwx | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / _WRD2343.tmp (slettet) | 68 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / _WRL2519.tmp (slettet) | 69 | r / rr-xr-xr-x | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / BUDBEMÆRKNING (Mega PC-I) fase II.docx | 73 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / $ MBR | 31129091 | v / v --------- | 0 | 0 | 512 | 0 | 0 | 0 | 0

0 | / $ FAT1 | 31129092 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ FAT2 | 31129093 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ OrphanFiles | 31129094 | d / d --------- | 0 | 0 | 0 | 0 | 0 | 0 | 0

0 | / $$ dårlig_indhold 1 (slettet) | 22930439 | - / rrwxrwxrwx | 0 | 0 | 59 | 1532631600 | 1532627846 | 0 | 1532627821

0 | / $$ bad_content 2 (slettet) | 22930444 | - / rrwxrwxrwx | 0 | 0 | 47 | 1532631600 | 1532627846 | 0 | 1532627821

0 | / $$ dårlig_indhold 3 (slettet) | 22930449 | - / rrwxrwxrwx | 0 | 0 | 353 | 1532631600 | 1532627846 | 0 | 1532627821

Kør mactime værktøj til at opnå tidslinjeanalyse med følgende kommando:

[e-mail-beskyttet]: ~ $ cat usb.fls> usb.macFor at konvertere denne mactime-output til menneskelig læsbar form skal du indtaste følgende kommando:

[e-mail-beskyttet]: ~ $ mactime -b usb.mac> usb.mactime[e-mail-beskyttet]: ~ $ cat usb.mactime Thu Jul 26 2018 22:57:02 0 m… d / drwxrwxrwx 0 0 41 / Oceans Twelve (2004) (slettet)

Tor Jul 26 2018 22:57:26 59 m… - / rrwxrwxrwx 0 0 22930439 / Game of Thrones 4 720p x264 DDP 5.1 ESub - (slettet)

47 m… - / rrwxrwxrwx 0 0 22930444 / Game of Thrones 4 720p x264 DDP 5.1 ESub - (slettet)

353 m… - / rrwxrwxrwx 0 0 22930449 // Game of Thrones 4 720p x264 DDP 5.1 ESub - (slettet)

Fre 27 jul 2018 00:00:00 12 .a… r / rrwxrwxrwx 0 0 135 / System Volume Information / WPSettings.dat

76 .a… r / rrwxrwxrwx 0 0 138 / System Volume Information / IndexerVolumeGuid

59 .a… - / rrwxrwxrwx 0 0 22930439 / Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (slettet)

47 .a… - / rrwxrwxrwx 0 0 22930444 $ / Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (slettet)

353 .a… - / rrwxrwxrwx 0 0 22930449 / Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (slettet)

Fre 31. jan 2020 00:00:00 33180 .a… r / rrwxrwxrwx 0 0 45 / MINUTTER AF PC-I HELDET TIL 23.01.2020.docx

Fre Jan 31 2020 12:20:38 33180 m… r / rrwxrwxrwx 0 0 45 / MINUTTER AF PC-I HELDET 23.01.2020.docx

Fre 31. jan 2020 12:21:03 33180… b r / rrwxrwxrwx 0 0 45 / MINUTTER AF PC-I HELDET 23.01.2020.docx

Man 17 feb 2020 14:36:44 46659 m… r / rrwxrwxrwx 0 0 49 / MINUTTER AF LEC HELDET TIL 10.02.2020.docx (slettet)

46659 m… r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (slettet)

Tirsdag 18 feb 2020 00:00:00 46659 .a… r / rrwxrwxrwx 0 0 49 / Game of Thrones 2 720p x264 DDP 5.1 ESub - (slettet)

38208 .a… r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (slettet)

Tue 18 feb 2020 10:43:52 46659… b r / rrwxrwxrwx 0 0 49 / Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (slettet)

46659… b r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (slettet)

38208… b r / rrwxrwxrwx 0 0 55 / MINUTTER AF LEC HELDET TIL 10.02.2020.docx

Tir 18 Feb 2020 11:13:16 38208 m ... r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (slettet)

46659 .a… r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (slettet)

38208 .a… r / rrwxrwxrwx 0 0 55 / MINUTTER AF LEC HELDET TIL 10.02.2020.docx

Tue 18 feb 2020 10:43:52 46659… b r / rrwxrwxrwx 0 0 49 / Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (slettet)

46659… b r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (slettet)

38208… b r / rrwxrwxrwx 0 0 55 / MINUTTER AF LEC HELDT TIL 10.02.2020.docx

Tir 18 Feb 2020 11:13:16 38208 m ... r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (slettet)

38208 m… r / rrwxrwxrwx 0 0 55 / Game of Thrones 3 720p x264 DDP 5.1 ESub -

Fre. 15. maj 2020 00:00:00 4096 .a… d / drwxrwxrwx 0 0 57 / Ny mappe (slettet)

4096 .a… d / drwxrwxrwx 0 0 63 / udbudsbekendtgørelse om netinfrastrukturudstyr til IIUI (udgår)

56775 .a… r / rrwxrwxrwx 0 0 67 / BUDBEMÆRKNING (Mega PC-I) fase-II.docx (slettet)

56783 .a… r / rrwxrwxrwx 0 0 68 / _WRD2343.tmp (slettet)

56775 .a… r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (slettet)

56783 .a… r / rrwxrwxrwx 0 0 73 / BUDBEMÆRKNING (Mega PC-I) fase II.docx

Fre 15. maj 2020 12:39:42 4096… b d / drwxrwxrwx 0 0 57 / Ny mappe (slettet)

4096… b d / drwxrwxrwx 0 0 63 / udbudsmeddelelse om netværksinfrastrukturudstyr til IIUI (udgår)

Fre 15. maj 2020 12:39:44 4096 m… d / drwxrwxrwx 0 0 57 $$ bad_content 3 (slettet)

4096 m… d / drwxrwxrwx 0 0 63 / udbudsmeddelelse om netinfrastrukturudstyr til IIUI (slettet)

Fre 15. maj 2020 12:43:18 56775 m… r / rrwxrwxrwx 0 0 67 $$ bad_content 1 (slettet)

56775 m… r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (slettet)

Fre 15. maj 2020 12:45:01 56775… b r / rrwxrwxrwx 0 0 67 $$ bad_content 2 (slettet)

56783… b r / rrwxrwxrwx 0 0 68 / _WRD2343.tmp (slettet)

56775… b r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (slettet)

56783… b r / rrwxrwxrwx 0 0 73 / TENDER MEDDELELSE (Mega PC-I) fase II.docx

Fre 15. maj 2020 12:45:36 56783 m… r / rrwxrwxrwx 0 0 68 windump.exe (slettet)

56783 m… r / rrwxrwxrwx 0 0 73 / TENDER MEDDELELSE (Mega PC-I) fase II.docx

Alle filer skal gendannes med et tidsstempel på det i et menneskeligt læsbart format i filen “USB.mactime.”

Værktøjer til USB-retsmedicinsk analyse

Der er forskellige værktøjer, der kan bruges til at udføre retsmedicinsk analyse på et USB-drev, f.eks Sleuth Kit obduktion, FTK Imager, Frem for alt, etc. Først vil vi se på autopsieværktøjet.

Obduktion

Obduktion bruges til at udtrække og analysere data fra forskellige typer billeder, f.eks. AFF (Advance Forensic Format) -billeder, .dd-billeder, rå billeder osv. Dette program er et kraftfuldt værktøj, der bruges af retsmedicinske efterforskere og forskellige retshåndhævende myndigheder. Autopsi består af mange værktøjer, der kan hjælpe efterforskere med at få arbejdet gjort effektivt og problemfrit. Autopsiværktøjet er tilgængeligt til både Windows- og UNIX-platforme uden omkostninger.

For at analysere et USB-billede ved hjælp af autopsi skal du først oprette en sag, herunder skrive efterforskernes navne, registrere sagsnavnet og andre informationsopgaver. Det næste trin er at importere kildebilledet af USB-drevet, der blev opnået i starten af processen ved hjælp af dd hjælpeprogram. Derefter vil vi lade autopsiværktøjet gøre, hvad det gør bedst.

Mængden af information leveret af Obduktion er enorm. Autopsi giver de originale filnavne og giver dig også mulighed for at undersøge mapper og stier med al information om de relevante filer, såsom adgang, ændret, ændret, dato, og tid. Metadatainfoen hentes også, og al information sorteres på en professionel måde. For at gøre filsøgningen nemmere giver Autopsy en Søgeordssøgning mulighed, som giver brugeren mulighed for hurtigt og effektivt at søge i en streng eller et nummer blandt det hentede indhold.

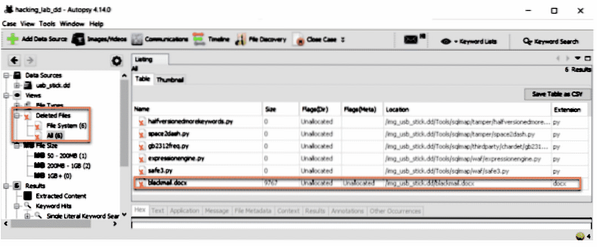

I venstre panel i underkategorien af Filtyper, du vil se en kategori med navnet “Slettede filer”Indeholdende de slettede filer fra det ønskede drevbillede med alle metadata og tidslinjeanalyseoplysninger.

Obduktion er grafisk brugergrænseflade (GUI) til kommandolinjeværktøjet Sleuth Kit og er på det øverste niveau i retsmedicin på grund af dets integritet, alsidighed, brugervenlige natur og evnen til at producere hurtige resultater. Retsmedicin på USB-enheder kan udføres lige så let på Obduktion som på ethvert andet betalt værktøj.

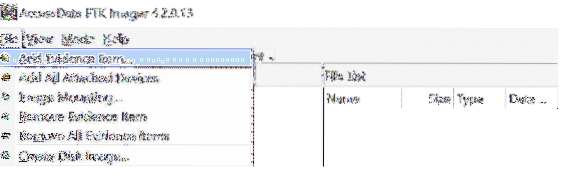

FTK Imager

FTK Imager er et andet godt værktøj, der bruges til hentning og erhvervelse af data fra forskellige leverede typer billeder. FTK Imager har også evnen til at lave en bit-for-bit billedkopi, så intet andet værktøj kan lide dd eller dcfldd er nødvendigt til dette formål. Denne kopi af drevet inkluderer alle filer og mapper, den ikke-tildelte og ledige plads og de slettede filer, der er tilbage i ledig plads eller ikke-allokeret plads. Det grundlæggende mål her ved udførelse af retsmedicinsk analyse på USB-drev er at rekonstruere eller genskabe angrebsscenariet.

Vi vil nu se på at udføre USB-forensisk analyse på et USB-billede ved hjælp af FTK Imager-værktøjet.

Føj først billedfilen til FTK Imager ved at klikke på Fil >> Tilføj beviselement.

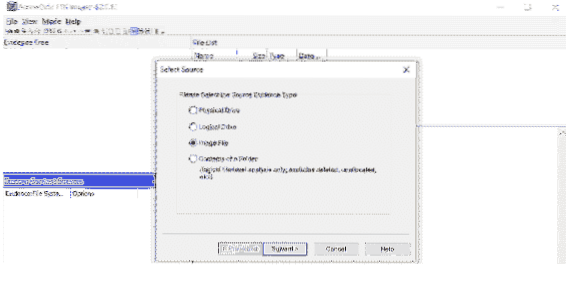

Vælg nu den type fil, du vil importere. I dette tilfælde er det en billedfil på et USB-drev.

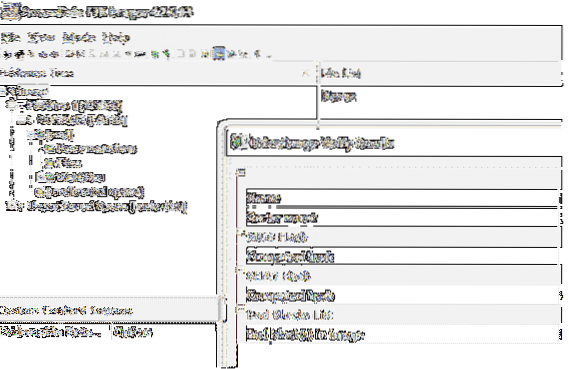

Indtast nu billedfilens fulde placering. Husk, at du skal give en fuld sti til dette trin. Klik på Afslut for at begynde dataopsamling og lade FTK Imager gør jobbet. Efter nogen tid vil værktøjet give de ønskede resultater.

Her er den første ting at gøre at kontrollere Billedintegritet ved at højreklikke på billednavnet og vælge Bekræft billede. Værktøjet kontrollerer for matchende md5- eller SHA1-hashes leveret med billedoplysningerne og vil også fortælle dig, om billedet er blevet manipuleret med, før det blev importeret til FTK Imager værktøj.

Nu, Eksport de givne resultater til den valgte sti ved at højreklikke på billednavnet og vælge Eksport mulighed for at analysere det. Det FTK Imager opretter en fuld datalog over retsmedicinsk proces og placerer disse logfiler i samme mappe som billedfilen.

Analyse

De gendannede data kan være i ethvert format, såsom tjære, zip (til komprimerede filer), png, jpeg, jpg (til billedfiler), mp4, avi-format (til videofiler), stregkoder, pdfs og andre filformater. Du skal analysere metadata for de givne filer og kontrollere for stregkoder i form af a QR kode. Dette kan være i en png-fil og kan hentes ved hjælp af ZBAR værktøj. I de fleste tilfælde bruges docx- og pdf-filer til at skjule statistiske data, så de skal være ukomprimeret. Kdbx filer kan åbnes igennem Keepass; adgangskoden kan være gemt i andre gendannede filer, eller vi kan til enhver tid udføre bruteforce.

Frem for alt

Frem for alt er et værktøj, der bruges til at gendanne slettede filer og mapper fra et drevbillede ved hjælp af sidehoveder og sidefødder. Vi kigger på Forests mandside for at udforske nogle kraftige kommandoer indeholdt i dette værktøj:

[e-mail-beskyttet]: ~ $ mand først og fremmest-a Gør det muligt at skrive alle overskrifter, udføre ingen fejlregistrering i termer

af beskadigede filer.

-b nummer

Giver dig mulighed for at angive den blokstørrelse, der først og fremmest bruges. Dette er

relevant for filnavngivelse og hurtige søgninger. Standard er

512. dvs. forreste -b 1024 billede.dd

-q (hurtig tilstand):

Aktiverer hurtig tilstand. I hurtig tilstand er kun starten på hver sektor

søges efter matchende overskrifter. Det vil sige, headeren er

søgte kun op til længden på den længste overskrift. Resten

af sektoren, normalt ca. 500 bytes, ignoreres. Denne tilstand

gør først og fremmest køre betydeligt hurtigere, men det kan få dig til at gøre det

savner filer, der er indlejret i andre filer. For eksempel ved hjælp af

i hurtigtilstand kan du ikke finde JPEG-billeder indlejret i

Microsoft Word-dokumenter.

Hurtig tilstand bør ikke bruges, når man undersøger NTFS-filsystemer.

Fordi NTFS gemmer små filer inde i Master File Ta‐

disse filer vil blive savnet i hurtig tilstand.

-a Gør det muligt at skrive alle overskrifter, udføre ingen fejlregistrering i termer

af beskadigede filer.

-i (input) fil:

Filen, der bruges med i-indstillingen, bruges som inputfil.

I tilfælde af at der ikke er angivet nogen inputfil bruges stdin til at c.

Filen, der bruges med i-indstillingen, bruges som inputfil.

I tilfælde af at der ikke er angivet nogen inputfil bruges stdin til at c.

For at få arbejdet gjort, bruger vi følgende kommando:

[e-mail beskyttet]: ~ $ forreste usb.ddNår processen er afsluttet, vil der være en fil i /produktion mappe navngivet tekst indeholdende resultaterne.

Konklusion

USB-drevsmedicin er en god færdighed for at skulle hente bevismateriale og gendanne slettede filer fra en USB-enhed samt at identificere og undersøge, hvilke computerprogrammer der muligvis er blevet brugt i angrebet. Derefter kan du sammensætte de trin, som angriberen muligvis har taget for at bevise eller modbevise de krav, der er fremsat af den legitime bruger eller offeret. For at sikre, at ingen slipper væk med en cyberkriminalitet, der involverer USB-data, er USB-retsmedicin et vigtigt redskab. USB-enheder indeholder nøglebevis i de fleste retssager, og nogle gange kan de retsmedicinske data, der er opnået fra et USB-drev, hjælpe med at gendanne vigtige og værdifulde personlige data.

Phenquestions

Phenquestions