Installation:

Først og fremmest skal du køre følgende kommando på dit Linux-system for at opdatere dine pakkelager:

[e-mail-beskyttet]: ~ $ sudo apt-get opdateringKør nu følgende kommando for at installere obduktionspakke:

[e-mailbeskyttet]: ~ $ sudo apt installere obduktionDette installeres Sleuth Kit obduktion på dit Linux-system.

For Windows-baserede systemer skal du blot downloade Obduktion fra dets officielle hjemmeside https: // www.sleuthkit.org / obduktion /.

Anvendelse:

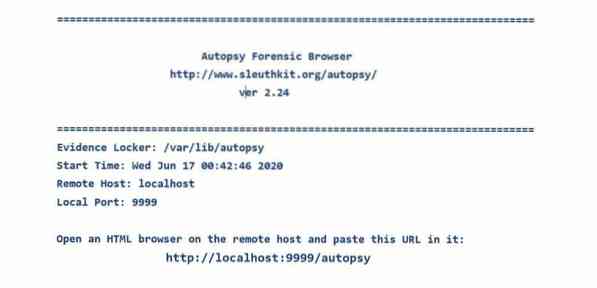

Lad os fyre op for obduktion ved at skrive $ obduktion i terminalen. Det fører os til en skærm med oplysninger om placeringen af bevislåsen, starttidspunkt, lokal port og den version af autopsi, vi bruger.

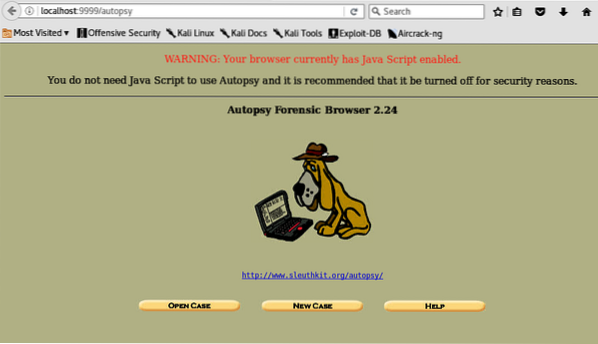

Vi kan se et link her, der kan føre os til obduktion. På at navigere til http: // localhost: 9999 / obduktion på enhver webbrowser vil vi blive hilst velkommen af hjemmesiden, og vi kan nu begynde at bruge Obduktion.

Oprettelse af en sag:

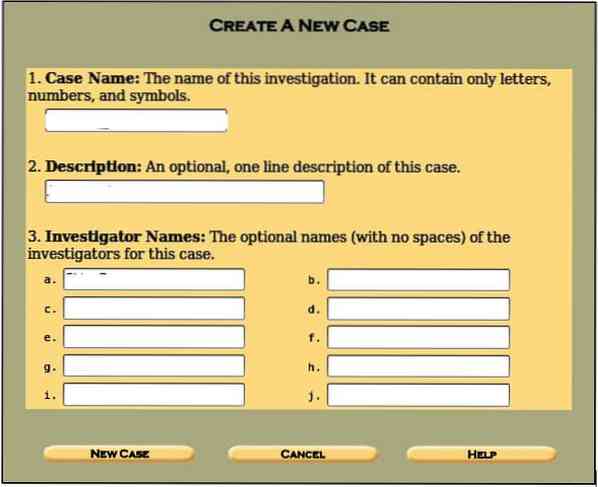

Den første ting, vi skal gøre er at oprette en ny sag. Vi kan gøre det ved at klikke på en af tre muligheder (Åben sag, Ny sag, Hjælp) på Autopsis startside. Efter at have klikket på det, ser vi en skærm som denne:

Indtast detaljerne som nævnt, i.e., sagsnavnet, efterforskerens navne og beskrivelse af sagen for at organisere vores info og beviser, der bruges til denne efterforskning. For det meste er der mere end en efterforsker, der udfører digital retsmedicinsk analyse; der er derfor flere felter, der skal udfyldes. Når det er gjort, kan du klikke på Ny sag knap.

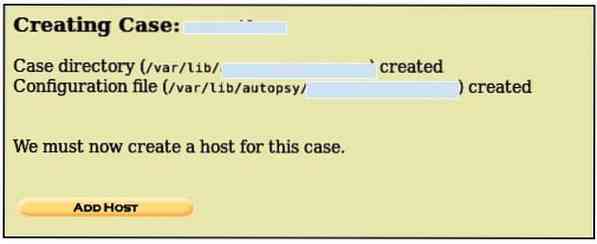

Dette opretter en sag med givne oplysninger og viser dig det sted, hvor sagsmappen oprettes i.e./ var / lab / obduktion /

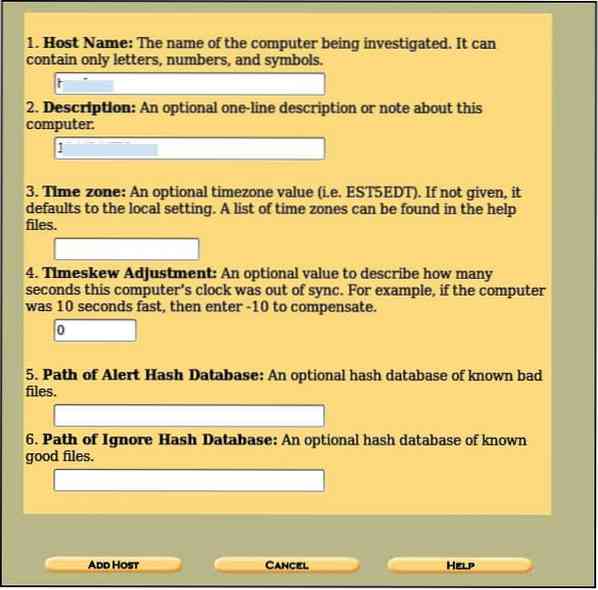

Her behøver vi ikke udfylde alle de givne felter. Vi skal bare udfylde feltet Hostname, hvor navnet på det system, der undersøges, indtastes og den korte beskrivelse af det. Andre valgmuligheder er valgfri, som f.eks. At angive stier, hvor dårlige hash-filer gemmes, eller dem, hvor andre vil gå, eller indstille den tidszone, vi vælger. Når du er færdig med dette, skal du klikke på Tilføj vært knappen for at se de detaljer, du har angivet.

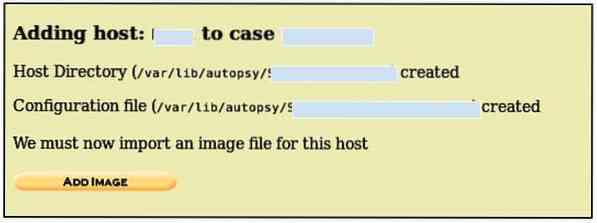

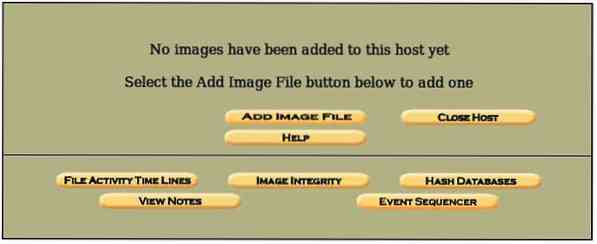

Nu er værten tilføjet, og vi har placeringen af alle de vigtige mapper, vi kan tilføje det billede, der skal analyseres. Klik på Tilføj billede for at tilføje en billedfil, og en skærm som denne vises:

I en situation, hvor du skal tage et billede af en hvilken som helst partition eller et drev i det pågældende computersystem, kan billedet af en disk opnås ved hjælp af dcfldd hjælpeprogram. For at få billedet kan du bruge følgende kommando,

[e-mail-beskyttet]: ~ $ dcfldd if =bs = 512 count = 1 hash =

hvis =destinationen for det drev, du vil have et billede af

af =destinationen, hvor et kopieret billede gemmes (kan være hvad som helst, f.eks.g., harddisk, USB osv.)

bs = blokstørrelse (antal byte, der skal kopieres ad gangen)

hash =hash-type (e.g md5, sha1, sha2 osv.) (valgfrit)

Vi kan også bruge dd hjælpeprogram til at tage et billede af et drev eller en partition ved hjælp af

[e-mail-beskyttet]: ~ $ dd if =count = 1 hash =

Der er tilfælde, hvor vi har nogle værdifulde data i vædder til en retsmedicinsk undersøgelse, så hvad vi skal gøre er at fange den fysiske ram til hukommelsesanalyse. Vi gør det ved at bruge følgende kommando:

[e-mail-beskyttet]: ~ $ dd if = / dev / fmem of =hash =

Vi kan se nærmere på dd hjælpeprogrammets forskellige andre vigtige muligheder for at tage billedet af en partition eller fysisk ram ved hjælp af følgende kommando:

[e-mail-beskyttet]: ~ $ dd - hjælpdd hjælpemuligheder

bs = BYTES læser og skriver op til BYTES byte ad gangen (standard: 512);

tilsidesætter ibs og obs

cbs = BYTES konverterer BYTES byte ad gangen

conv = CONVS konverter filen i henhold til den kommaseparerede symbolliste

count = N kopier kun N inputblokke

ibs = BYTES læses op til BYTES byte ad gangen (standard: 512)

hvis = FIL læses fra FIL i stedet for stdin

iflag = FLAGS læses i henhold til den kommaseparerede symbolliste

obs = BYTES skriv BYTES byte ad gangen (standard: 512)

af = FILE skriv til FILE i stedet for stdout

oflag = FLAGS skriv som pr. kommasepareret symbolliste

søg = N spring over N obs-størrelse blokke i starten af output

spring = N spring over blokke i størrelse N ibs i starten af input

status = LEVEL NIVEAU af information, der skal udskrives til stderr;

'ingen' undertrykker alt undtagen fejlmeddelelser,

'noxfer' undertrykker den endelige overførselsstatistik,

'fremskridt' viser periodisk overførselsstatistik

N og BYTES kan efterfølges af følgende multiplikationssuffikser:

c = 1, w = 2, b = 512, kB = 1000, K = 1024, MB = 1000 * 1000, M = 1024 * 1024, xM = M,

GB = 1000 * 1000 * 1000, G = 1024 * 1024 * 1024 og så videre for T, P, E, Z, Y.

Hvert CONV-symbol kan være:

ascii fra EBCDIC til ASCII

ebcdic fra ASCII til EBCDIC

ibm fra ASCII til alternativ EBCDIC

blok pad newline-afsluttede poster med mellemrum til cbs-størrelse

fjerne blokeringen erstatte bageste mellemrum i cbs-størrelse poster med en ny linje

lcase skift mellem store og små bogstaver

ucase skift små bogstaver til store bogstaver

sparsomme forsøg på at søge i stedet for at skrive output til NUL-inputblokke

swab swap hvert par input-byte

synkroniser pad hver inputblok med NUL til ibs-størrelse; når det bruges

med en blok eller fjern blokering, pad med mellemrum snarere end NUL'er

excl fail hvis outputfilen allerede findes

nocreat opretter ikke outputfilen

notrunc trunkerer ikke outputfilen

noerror fortsætter efter læsefejl

fdatasync skriver data om outputfiler fysisk, inden de er færdige

fsync ligeledes, men skriv også metadata

Hvert FLAG-symbol kan være:

tilføj append-tilstand (giver kun mening til output; conv = notrunc foreslået)

direkte brug direkte I / O til data

katalog mislykkes, medmindre et bibliotek

dsync bruger synkroniseret I / O til data

synkronisering ligeledes, men også for metadata

fullblock akkumulerer fulde inputblokke (kun iflag)

ikke-blokering bruger ikke-blokerende I / O

noatime opdaterer ikke adgangstid

nocache Anmodning om at droppe cache.

Vi bruger et billede med navnet 8-jpeg-search-dd vi har gemt på vores system. Dette billede blev oprettet til testsager af Brian Carrier for at bruge det med obduktion og er tilgængeligt på internettet til testsager. Før vi tilføjer billedet, skal vi kontrollere md5-hash af dette billede nu og sammenligne det senere efter at have fået det ind i bevisboks, og begge skal matche. Vi kan generere md5-summen af vores billede ved at skrive følgende kommando i vores terminal:

[e-mail-beskyttet]: ~ $ md5sum 8-jpeg-search-ddDette vil gøre tricket. Det sted, hvor billedfilen er gemt, er / ubuntu / Desktop / 8-jpeg-search-dd.

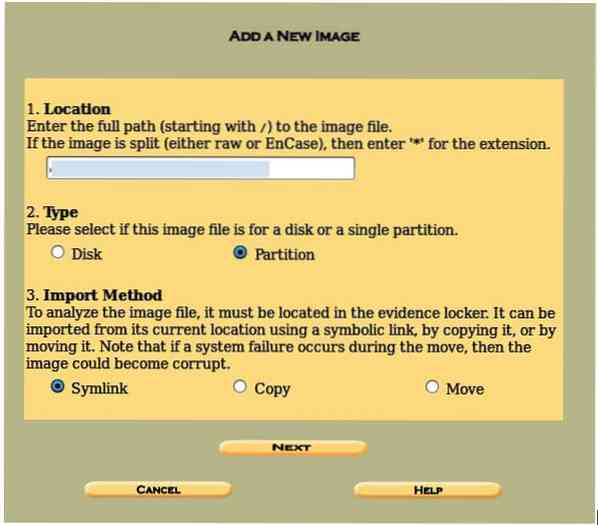

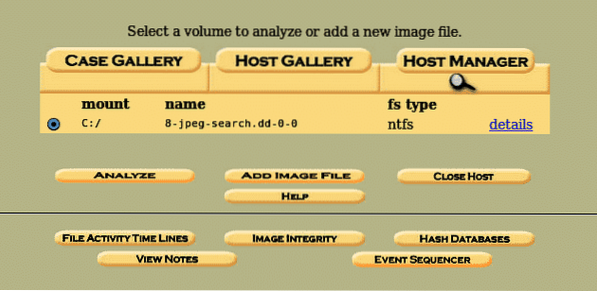

Det vigtige er, at vi er nødt til at indtaste hele stien, hvor billedet er placeret i.r / ubuntu / desktop / 8-jpeg-search-dd I dette tilfælde. Symlink er valgt, hvilket gør billedfilen ikke sårbar over for problemer forbundet med kopiering af filer. Nogle gange får du en fejl med "ugyldigt billede", kontrollerer stien til billedfilen og sørger for, at skråstreg "/ ” er der. Klik på Næste vil vise os vores billeddetaljer indeholdende Filsystem type, Monter drevet, og md5 værdien af vores billedfil. Klik på Tilføje for at placere billedfilen i bevislåsen og klikke Okay. En skærm som denne vises:

Her får vi billedet med succes og videre til vores Analysere del til at analysere og hente værdifulde data i betydningen digital retsmedicin. Før vi går videre til "analyser" -delen, kan vi kontrollere billeddetaljerne ved at klikke på detaljeringsmuligheden.

Dette giver os detaljer om billedfilen som det anvendte filsystem (NTFS i dette tilfælde), monteringspartitionen, billedets navn og gør det muligt at foretage søgeord på søgeord og datagendannelse hurtigere ved at udtrække strenge af hele diskenheder og også ikke-tildelte mellemrum. Når du har gennemgået alle muligheder, skal du klikke på knappen Tilbage. Nu før vi analyserer vores billedfil, skal vi kontrollere billedets integritet ved at klikke på knappen Image Integrity og generere en md5-hash af vores image.

Den vigtige ting at bemærke er, at denne hash svarer til den, vi havde genereret gennem md5 sum ved starten af proceduren. Når det er gjort, skal du klikke på Tæt.

Analyse:

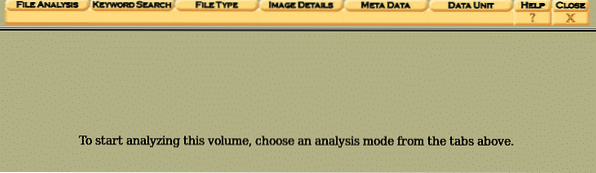

Nu hvor vi har oprettet vores sag, givet det et værtsnavn, tilføjet en beskrivelse, kontrolleret integritet, kan vi behandle analyseindstillingen ved at klikke på Analysere knap.

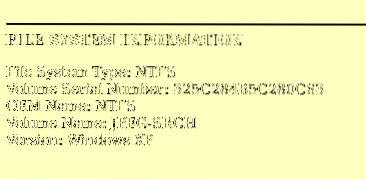

Vi kan se forskellige analysetilstande, dvs.e., Filanalyse, søgeordssøgning, filtype, billeddetaljer, dataenhed. Først og fremmest klikker vi på billeddetaljer for at få filoplysningerne.

Vi kan se vigtig info om vores billeder som filsystemtypen, operativsystemnavnet og det vigtigste, serienummeret. Volumen-serienummeret er vigtigt i retten, da det viser, at det billede, du analyserede, er det samme eller en kopi.

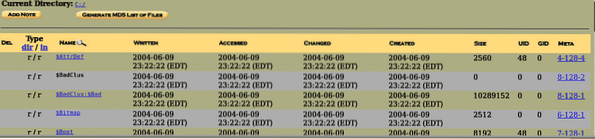

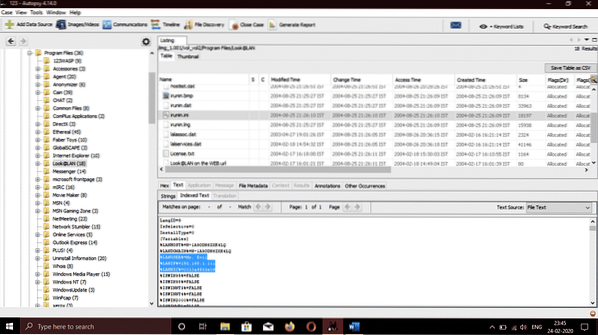

Lad os se på Filanalyse mulighed.

Vi kan finde en masse kataloger og filer til stede inde i billedet. De er angivet i standardrækkefølgen, og vi kan navigere i en filsurfingstilstand. På venstre side kan vi se den aktuelle angivne mappe, og i bunden af den kan vi se et område, hvor specifikke nøgleord kan søges.

Foran filnavnet er der 4 felter navngivet skrevet, åbnet, ændret, oprettet. Skrevet betyder den dato og det tidspunkt, hvor filen sidst blev skrevet til, Adgang til betyder, at sidste gang filen blev åbnet (i dette tilfælde er den eneste dato pålidelig), Ændret betyder sidste gang filens beskrivende data blev ændret, Oprettet betyder datoen og det tidspunkt, hvor filen blev oprettet, og Metadata viser oplysningerne om filen bortset fra generel information.

Øverst vil vi se en mulighed for Genererer md5-hashes af filerne. Og igen, dette vil sikre integriteten af alle filer ved at generere md5-hashes af alle filerne i den aktuelle mappe.

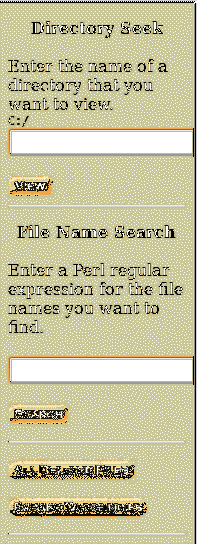

Venstre side af Filanalyse fanen indeholder fire hovedindstillinger, i.e., Directory-søgning, filnavnsøgning, alle slettede filer, udvid mapper. Directory-søgning giver brugerne mulighed for at søge i de mapper, man ønsker. Filnavnsøgning tillader søgning efter specifikke filer i det givne bibliotek,

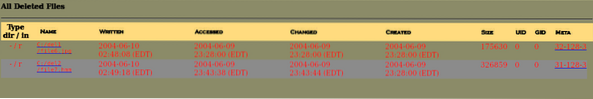

Alle slettede filer indeholder de slettede filer fra et billede med samme format, i.e., skrevet, åbnet, oprettet, metadata og ændrede indstillinger og vises i rødt som angivet nedenfor:

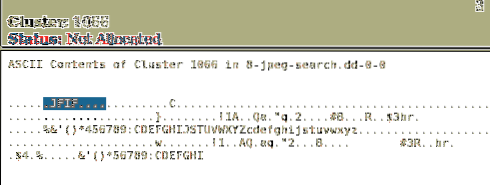

Vi kan se, at den første fil er en jpeg fil, men den anden fil har en udvidelse på “Hmm”. Lad os se på denne fils metadata ved at klikke på metadata til højre.

Vi har fundet ud af, at metadataene indeholder en JFIF indgang, hvilket betyder JPEG-filudvekslingsformat, så vi får, at det bare er en billedfil med filtypenavnet “hmm”. Udvid mapper udvider alle mapper og giver et større område mulighed for at arbejde rundt med mapper og filer inden for de givne mapper.

Sortering af filerne:

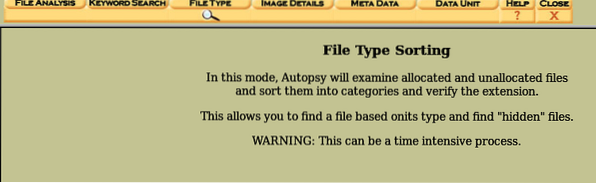

Det er ikke muligt at analysere metadataene for alle filerne, så vi er nødt til at sortere dem og analysere dem ved at sortere de eksisterende, slettede og ikke-tildelte filer ved hjælp af Filtype fanen.''

At sortere filkategorierne, så vi let kan inspicere dem med den samme kategori. Filtype har mulighed for at sortere den samme type filer i en kategori, i.e., Arkiver, lyd, video, billeder, metadata, exec-filer, tekstfiler, dokumenter, komprimerede filer, etc.

En vigtig ting ved visning af sorterede filer er, at autopsi ikke tillader visning af filer her; i stedet skal vi gennemse det sted, hvor disse er gemt og se dem der. For at vide, hvor de er gemt, skal du klikke på Se sorterede filer på venstre side af skærmen. Den placering, den giver os, vil være den samme som den, vi specificerede, mens vi oprettede sagen i første trin i.e./ var / lib / obduktion /

For at genåbne sagen skal du bare åbne obduktion og klikke på en af mulighederne ”Åben sag.”

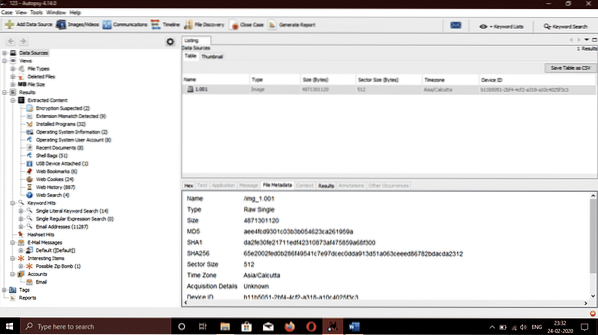

Sag: 2

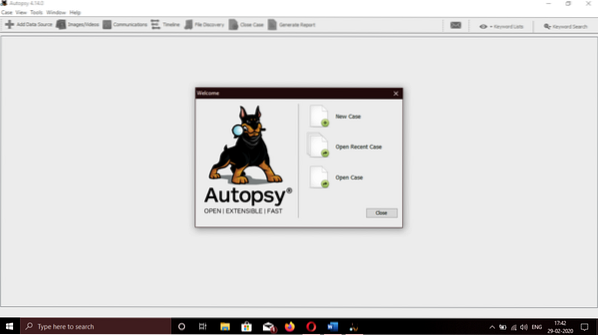

Lad os se på at analysere et andet billede ved hjælp af Autopsy på et Windows-operativsystem og finde ud af, hvilken slags vigtig information vi kan få fra en lagerenhed. Den første ting, vi skal gøre er at oprette en ny sag. Vi kan gøre det ved at klikke på en af tre muligheder (åben sag, ny sag, nylig åben sag) på obduktionens startside. Efter at have klikket på det, ser vi en skærm som denne:

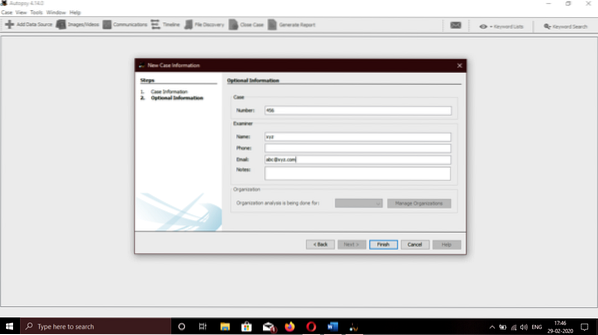

Angiv sagsnavnet og stien, hvor filerne skal gemmes, og indtast derefter detaljerne som nævnt, i.e., sagsnavnet, eksaminatorens navne og beskrivelse af sagen for at organisere vores info og bevis, der bruges til denne undersøgelse. I de fleste tilfælde er der mere end en eksaminator, der foretager undersøgelsen.

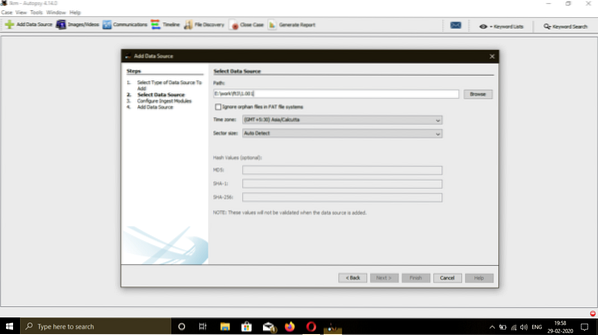

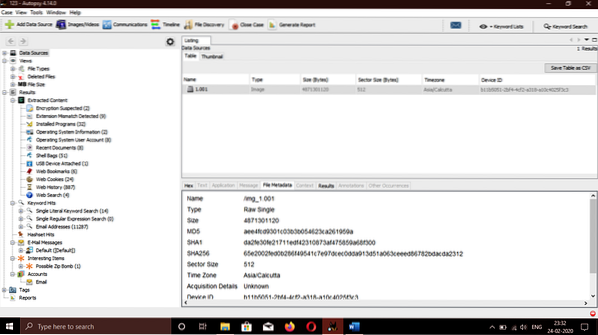

Giv nu det billede, du vil undersøge. E01(Ekspertvidneformat), AFF(avanceret retsmedicinsk format), råformat (DD), og hukommelsesmedicinske billeder er kompatible. Vi har gemt et billede af vores system. Dette billede vil blive brugt i denne undersøgelse. Vi skal give den fulde sti til billedplaceringen.

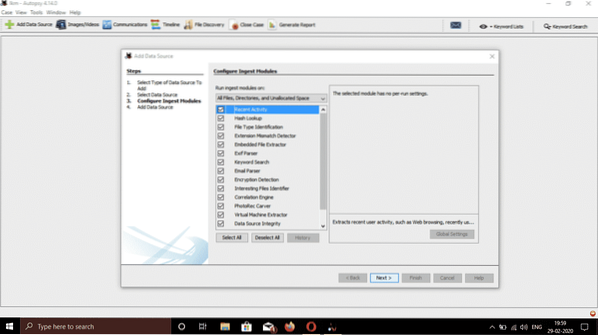

Det vil bede om at vælge forskellige muligheder som tidslinjeanalyse, filtrering af hash, udskæringsdata, Exif-data, erhvervelse af webgenstande, søgeordssøgning, e-mail-parser, indlejret filudtrækning, seneste aktivitetskontrol osv. Klik på vælg alt for at få den bedste oplevelse, og klik på den næste knap.

Når alt er gjort, skal du klikke på Afslut og vente på, at processen er afsluttet.

Analyse:

Der er to typer analyser, Død analyse, og Live analyse:

En død undersøgelse sker, når en engageret efterforskningsramme bruges til at se på informationen fra en spekuleret ramme. På det tidspunkt, hvor dette sker, Sleuth kit obduktion kan løbe i et område, hvor risikoen for skade er udryddet. Autopsy og The Sleuth Kit tilbyder hjælp til rå-, Expert Witness- og AFF-formater.

En live efterforskning sker, når formodningsrammen brydes ned, mens den kører. I dette tilfælde, Sleuth kit obduktion kan køre i ethvert område (alt andet end et begrænset rum). Dette bruges ofte under hændelsesreaktion, mens episoden bekræftes.

Nu før vi analyserer vores billedfil, skal vi kontrollere billedets integritet ved at klikke på knappen Image Integrity og generere en md5-hash af vores image. Det vigtige at bemærke er, at denne hash svarer til den, vi havde til billedet i starten af proceduren. Billedhash er vigtigt, da det fortæller, om det givne billede har manipuleret eller ej.

I mellemtiden, Obduktion har afsluttet sin procedure, og vi har alle de oplysninger, vi har brug for.

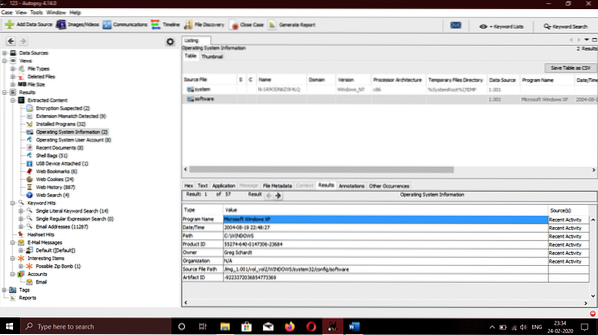

- Først og fremmest starter vi med grundlæggende oplysninger som det anvendte operativsystem, sidste gang brugeren loggede ind og den sidste person, der fik adgang til computeren i løbet af et uheld. For dette vil vi gå til Resultater> Udpakket indhold> Oplysninger om operativsystem på venstre side af vinduet.

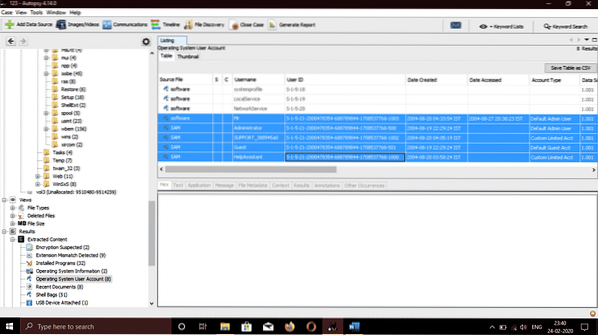

For at se det samlede antal konti og alle de tilknyttede konti går vi til Resultater> Udpakket indhold> Operativsystembrugerkonti. Vi ser en skærm som denne:

Info ligesom den sidste person, der fik adgang til systemet, og foran brugernavnet er der nogle felter navngivet åbnet, ændret, oprettet. Adgang betyder sidste gang kontoen blev åbnet (i dette tilfælde er den eneste dato pålidelig) og cslået betyder den dato og det tidspunkt, hvor kontoen blev oprettet. Vi kan se, at den sidste bruger, der fik adgang til systemet, blev navngivet Hr. Ond.

Lad os gå til Programfiler mappen til C drev placeret på venstre side af skærmen for at finde den fysiske og internetadressen til computersystemet.

Vi kan se IP (Internet Protocol) adresse og MAC adresse på det anførte computersystem.

Lad os gå til Resultater> Udpakket indhold> Installerede programmer, vi kan se her er følgende software, der bruges til at udføre ondsindede opgaver relateret til angrebet.

- Cain & abel: Et kraftfuldt pakke sniffing værktøj og password cracking værktøj, der bruges til pakke sniffing.

- Anonymizer: Et værktøj, der bruges til at skjule spor og aktiviteter, som den ondsindede bruger udfører.

- Ethereal: Et værktøj, der bruges til overvågning af netværkstrafik og registrering af pakker på et netværk.

- Cute FTP: En FTP-software.

- NetStumbler: Et værktøj, der bruges til at opdage et trådløst adgangspunkt

- WinPcap: Et kendt værktøj, der bruges til linklagsnetværkadgang i Windows-operativsystemer. Det giver adgang på lavt niveau til netværket.

I / Windows / system32 placering, kan vi finde de e-mail-adresser, som brugeren brugte. Vi kan se MSN e-mail, Hotmail, Outlook e-mail-adresser. Vi kan også se SMTP e-mail-adresse lige her.

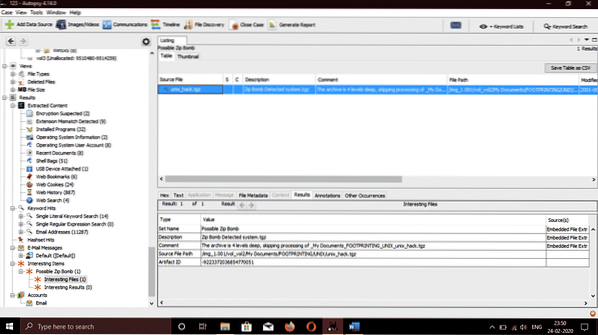

Lad os gå til et sted hvor Obduktion gemmer mulige ondsindede filer fra systemet. Naviger til Resultater> Interessante genstande, og vi kan se en zip-bombe til stede navngivet unix_hack.tgz.

Da vi navigerede til / Genbruger placering, vi fandt 4 slettede eksekverbare filer ved navn DC1.exe, DC2.exe, DC3.exe og DC4.exe.

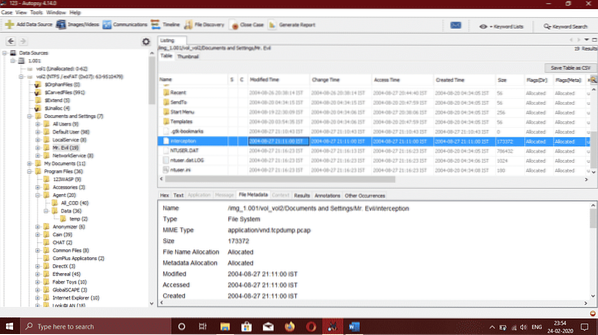

- Ethereal, en berømt snuse værktøj, der kan bruges til at overvåge og opfange alle former for kabelforbundet og trådløs netværkstrafik, opdages også. Vi samler de fangede pakker igen, og den mappe, hvor den gemmes, er /Dokumenter, filnavnet i denne mappe er Aflytning.

Vi kan se i denne fil de data, som Browser-offeret brugte, og typen af trådløs computer og fandt ud af, at det var Internet Explorer i Windows CE. De websteder, offeret havde adgang til, var YAHOO og MSN .com, og dette blev også fundet i Interception-filen.

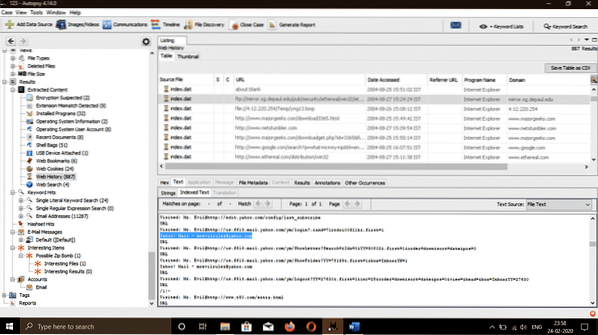

Om at opdage indholdet af Resultater> Udpakket indhold> Webhistorik,

Vi kan se ved at udforske metadata for givne filer, brugerens historie, de websteder, han besøger, og de e-mail-adresser, han har angivet til at logge ind.

Gendannelse af slettede filer:

I den tidligere del af artiklen har vi opdaget, hvordan man udtrækker vigtige stykker information fra et billede af enhver enhed, der kan gemme data som mobiltelefoner, harddiske, computersystemer osv. Blandt de mest basale nødvendige talenter for et retsmedicinsk middel er det sandsynligvis det mest essentielle at genoprette slettede optegnelser. Som du sikkert ved, forbliver dokumenter, der "slettes", på lagerenheden, medmindre den overskrives. Sletning af disse poster gør i grunden enheden tilgængelig til at blive overskrevet. Dette indebærer, at hvis den mistænkte slettede bevisregistreringer, indtil de overskrives af dokumentrammen, forbliver de tilgængelige for os til at hente tilbage.

Nu vil vi se på, hvordan du gendanner de slettede filer eller poster ved hjælp af Sleuth kit obduktion. Følg alle ovenstående trin, og når billedet importeres, ser vi en skærm som denne:

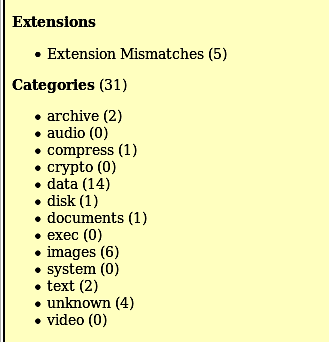

På venstre side af vinduet, hvis vi udvider yderligere Filtyper valgmulighed, vil vi se en masse kategorier navngivet Arkiver, lyd, video, billeder, metadata, exec-filer, tekstfiler, dokumenter (html, pdf, word, .ppx osv.), komprimerede filer. Hvis vi klikker på billeder, det viser alle de gendannede billeder.

Lidt længere nede i underkategorien af Filtyper, vi får vist et valgnavn Slettede filer. Når du klikker på dette, ser vi nogle andre muligheder i form af mærkede faner til analyse i nederste højre vindue. Fanerne er navngivet Hex, resultat, indekseret tekst, strenge, og Metadata. På fanen Metadata vil vi se fire navne skrevet, åbnet, ændret, oprettet. Skrevet betyder den dato og det tidspunkt, hvor filen sidst blev skrevet til, Adgang betyder, at sidste gang der var adgang til filen (i dette tilfælde er den eneste dato pålidelig), Ændret betyder sidste gang filens beskrivende data blev ændret, Oprettet betyder datoen og tidspunktet for oprettelse af filen. For at gendanne den slettede fil, vi ønsker, skal du klikke på den slettede fil og vælge Eksport. Det beder om et sted, hvor filen skal gemmes, vælger en placering og klikker Okay. Mistænkte vil ofte bestræbe sig på at dække deres spor ved at slette forskellige vigtige filer. Vi ved som en retsmedicinsk person, at indtil disse dokumenter overskrives af filsystemet, kan de gendannes.

Konklusion:

Vi har kigget på proceduren for at udtrække nyttige oplysninger fra vores målbillede ved hjælp af Sleuth kit obduktion i stedet for individuelle værktøjer. En obduktion er en valgmulighed for enhver retsmedicinsk efterforsker og på grund af dens hastighed og pålidelighed. Autopsi bruger flere kerneprocessorer, der kører baggrundsprocesserne parallelt, hvilket øger dens hastighed og giver os resultater på mindre tid og viser de søgte nøgleord, så snart de findes på skærmen. I en æra, hvor retsmedicinske værktøjer er en nødvendighed, tilbyder autopsi de samme kernefunktioner uden omkostninger som andre betalte retsmedicinske værktøjer.

Obduktion går forud for omdømme for nogle betalte værktøjer samt giver nogle ekstra funktioner som registreringsdatabase analyse og web artefakter analyse, som de andre værktøjer ikke gør. En obduktion er kendt for sin intuitive brug af naturen. Et hurtigt højreklik åbner det vigtige dokument. Det indebærer næsten udholdenhedstid til at opdage, om eksplicit forfølgelsesbetingelser er på vores image, telefon eller pc, der bliver set på. Brugere kan ligeledes backtrack, når dybe quests bliver til blindgyde, ved hjælp af historisk fangster tilbage og fremad for at hjælpe med at følge deres midler. Video kan også ses uden ydre applikationer, hvilket fremskynder brugen.

Miniatureperspektiver, optagelse og dokumenttype arrangerer filtrering af de gode filer og markering for forfærdeligt ved hjælp af tilpasset hash-sæt adskillelse er kun en del af forskellige højdepunkter, der kan findes på Sleuth kit obduktion version 3, der tilbyder betydelige forbedringer fra version 2.Basis Technology subsidierede generelt arbejdet på version 3, hvor Brian Carrier, der leverede en stor del af arbejdet på tidligere gengivelser af Obduktion, er CTO og leder af avanceret kriminologi. Han betragtes ligeledes som en Linux-mester og har komponeret bøger om emnet målbar informationsudvinding, og Basis Technology skaber Sleuth-kittet. Derfor kan klienter højst sandsynligt føle sig rigtig sikre på, at de får en anstændig vare, en vare, der ikke forsvinder på noget tidspunkt i den nærmeste fremtid, og en, der sandsynligvis vil blive opretholdt i det kommende.

Phenquestions

Phenquestions