Værktøjet, der bruges til dette formål, kaldes Nmap. Nmap starter med at sende udformede pakker til det målrettede system. Derefter ser systemets svar, herunder hvilket operativsystem der kører, og hvilke porte og tjenester der er åbne. Men desværre vil hverken en god firewall eller et stærkt netværksindtrængningssystem let opdage og blokere sådanne typer scanninger.

Vi vil diskutere nogle af de bedste metoder til at hjælpe med at udføre snigende scanninger uden at blive opdaget eller blokeret. Følgende trin er inkluderet i denne proces:

- Scan ved hjælp af TCP Connect-protokollen

- Scan ved hjælp af SYN-flag

- Alternative scanninger

- Sænk under tærsklen

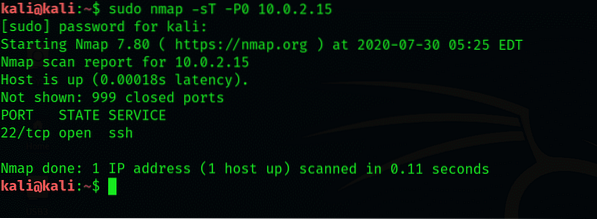

1. Scan ved hjælp af TCP-protokollen

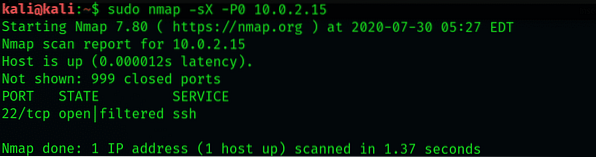

Start først med at scanne netværket ved hjælp af TCP connect-protokollen. TCP-protokollen er en effektiv og pålidelig scanning, fordi den åbner forbindelsen til målsystemet. Husk, at -P0 afbryderen bruges til dette formål. Det -P0 switch vil begrænse pingen af Nmap, der sendes som standard, mens den også blokerer forskellige firewalls.

Fra ovenstående figur kan du se, at den mest effektive og pålidelige rapport om de åbne porte vil blive returneret. Et af hovedproblemerne i denne scanning er, at den tænder forbindelsen langs TCP, som er et trevejshåndtryk til målsystemet. Denne begivenhed kan blive optaget af Windows-sikkerhed. Hvis hacket ved en tilfældighed er vellykket, vil det være let for systemets administrator at vide, hvem der udførte hacket, fordi din IP-adresse vil blive afsløret for målsystemet.

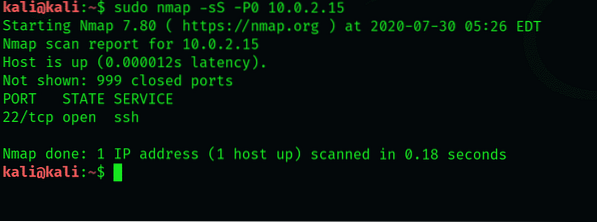

2. Scan ved hjælp af SYN-flag

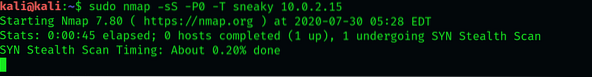

Den primære fordel ved at bruge TCP-scanningen er, at den tænder forbindelsen ved at gøre systemet lettere, pålideligt og snigende. SYN-flagesættet kan også bruges sammen med TCP-protokollen, som aldrig vil blive logget på grund af det ufuldstændige trevejshåndtryk. Dette kan gøres ved at bruge følgende:

$ sudo nmap -sS -P0 192.168.1.115

Bemærk, at output er en liste over åbne porte, fordi det er ret pålideligt med TCP connect scan. I logfilerne efterlader den ikke noget spor. Den tid, det tog at udføre denne scanning, var ifølge Nmap kun 0.42 sekunder.

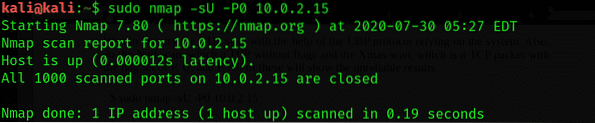

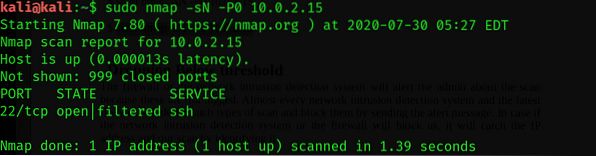

3. Alternative scanninger

Du kan også prøve UDP-scanningen ved hjælp af UBP-protokollen, der er afhængig af systemet. Du kan også udføre Null-scanningen, som er en TCP uden flag; og Xmas-scanningen, som er en TCP-pakke med flagsættet P, U og F. Imidlertid giver alle disse scanninger upålidelige resultater.

$ sudo nmap -sU -P0 10.0.2.15

4. Sænk under tærsklen

Firewall- eller netværksindbrudsdetekteringssystemet advarer administratoren om scanningen, fordi disse scanninger ikke er logget. Næsten ethvert netværksindtrængningssystem og den nyeste firewall registrerer sådanne typer scanninger og blokerer dem ved at sende en advarselsmeddelelse. Hvis detekteringssystemet for netværksindbrud eller firewall blokerer scanningen, fanger det IP-adressen og vores scanning ved at identificere den.

SNORT er et berømt, populært system til registrering af indbrud af netværk. SNORT består af signaturerne, der er bygget på regelsættet til detektering af scanninger fra Nmap. Netværkssættet har en minimumstærskel, fordi det vil gå gennem et større antal porte hver dag. Standardgrænseniveauet i SNORT er 15 porte pr. Sekund. Derfor registreres vores scanning ikke, hvis vi scanner under tærsklen. For bedre at undgå netværksindbrudssystemer og firewalls er det nødvendigt at have al den viden til rådighed for dig.

Heldigvis er det muligt at scanne ved hjælp af forskellige hastigheder ved hjælp af Nmap. Som standard består Nmap af seks hastigheder. Disse hastigheder kan ændres ved hjælp af -T kontakten sammen med hastighedsnavnet eller nummeret. Følgende seks hastigheder er:

paranoid 0, snigende 1, høflig 2, normal 3, aggressiv 4, sindssyg 5De paranoide og luskede hastigheder er de langsomste, og begge er under grænsen for SNORT til forskellige havnescanninger. Brug følgende kommando til at scanne ned med den luskede hastighed:

$ nmap -sS -P0 -T luskede 192.168.1.115

Her sejler scanningen forbi netværksindtrængningsregistreringssystemet og firewallen uden at blive opdaget. Nøglen er at opretholde tålmodighed under denne proces. Nogle scanninger, som den luskede hastighedsscanning, tager 5 timer pr. IP-adresse, mens standardscanningen kun tager 0.42 sekunder.

Konklusion

Denne artikel viste dig, hvordan du udfører en stealth-scanning ved hjælp af Nmap (Network Mapper) -værktøjet i Kali Linux. Artiklen viste dig også, hvordan du arbejder med forskellige stealth-angreb i Nmap.

Phenquestions

Phenquestions