Forskellige måder at sikre SSH-server på

Alle konfigurationsindstillinger for SSH server kan gøres ved at ændre ssh_config fil. Denne konfigurationsfil kan læses ved at skrive følgende kommando i Terminal.

[e-mail-beskyttet]: ~ $ cat / etc / ssh / ssh_configBEMÆRK: Før du redigerer denne fil, skal du have rodrettigheder.

Nu diskuterer vi forskellige måder at sikre SSH server. Følgende er nogle metoder, vi kan anvende til at gøre vores SSH server mere sikker

- Ved at ændre standard SSH Havn

- Brug af stærk adgangskode

- Brug af offentlig nøgle

- Tillader en enkelt IP at logge ind

- Deaktivering af tom adgangskode

- Brug af protokol 2 til SSH Server

- Ved at deaktivere videresendelse af X11

- Indstilling af inaktiv timeout

- Indstilling af et begrænset antal forsøg på adgangskoder

Nu diskuterer vi alle disse metoder en efter en.

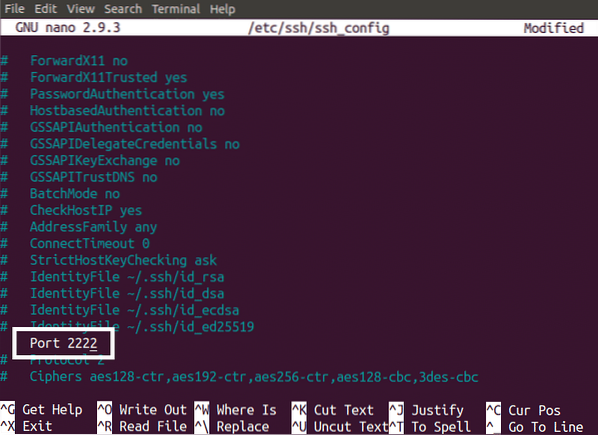

Ved at ændre standard SSH-port

Som beskrevet tidligere, som standard SSH bruger Port 22 til kommunikation. Det er meget lettere for hackere at hacke dine data, hvis de ved, hvilken port der bruges til kommunikation. Du kan sikre din server ved at ændre standard SSH Havn. For at ændre SSH port, åben sshd_config fil ved hjælp af nano editor ved at køre følgende kommando i Terminal.

[e-mail-beskyttet]: ~ $ nano / etc / ssh / ssh_configFind den linje, hvor portnummeret er nævnt i denne fil, og fjern # underskrive før “Port 22” og skift portnummeret til den ønskede port, og gem filen.

Brug af stærk adgangskode

De fleste af serverne er hacket på grund af en svag adgangskode. En svag adgangskode er mere tilbøjelige til at blive hacket af hackere let. En stærk adgangskode kan gøre din server mere sikker. Følgende er tip til et stærkt kodeord

- Brug en kombination af store og små bogstaver

- Brug tal i din adgangskode

- Brug lang adgangskode

- Brug specialtegn i din adgangskode

- Brug aldrig dit navn eller din fødselsdato som adgangskode

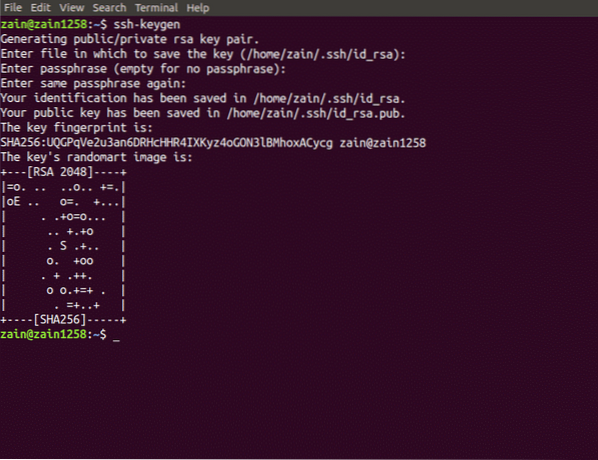

Brug af offentlig nøgle til at sikre SSH-server

Vi kan logge ind på vores SSH server på to måder. Den ene bruger adgangskode, og den anden bruger den offentlige nøgle. Brug af offentlig nøgle til login er meget mere sikker end at bruge en adgangskode til at logge ind SSH server.

En nøgle kan genereres ved at køre følgende kommando i Terminal

[e-mail-beskyttet]: ~ $ ssh-keygenNår du kører ovenstående kommando, beder den dig om at indtaste stien til dine private og offentlige nøgler. Privat nøgle gemmes af “Id_rsa” navn og offentlig nøgle gemmes af “Id_rsa.pub ” navn. Som standard gemmes nøglen i følgende bibliotek

/ hjem / brugernavn /.ssh /

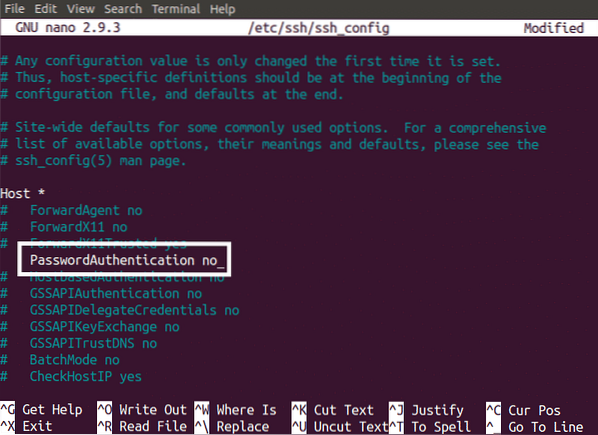

Efter oprettelse af offentlig nøgle skal du bruge denne nøgle til at konfigurere SSH log ind med nøglen. Efter at være sikker på, at nøglen arbejder på at logge ind på din SSH server, deaktiver nu login baseret på login. Dette kan gøres ved at redigere vores ssh_config fil. Åbn filen i den ønskede editor. Fjern nu # Før “PasswordAuthentication yes” og udskift den med

Adgangskode Godkendelsesnr

Nu din SSH serveren kan kun fås med offentlig nøgle, og adgang via adgangskode er deaktiveret

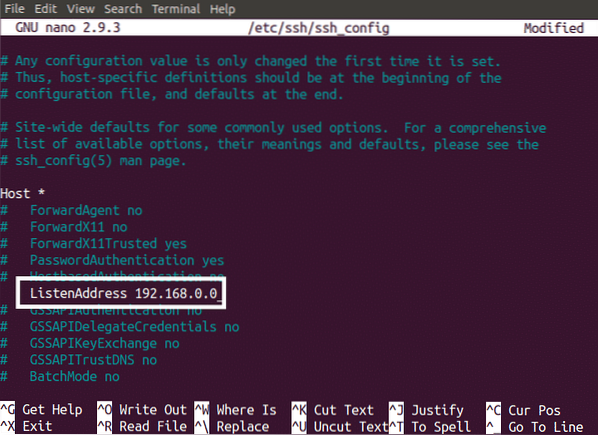

Tillader en enkelt IP at logge ind

Som standard kan du SSH ind på din server fra enhver IP-adresse. Server kan gøres mere sikker ved at give en enkelt IP adgang til din server. Dette kan gøres ved at tilføje følgende linje i din ssh_config fil.

Lyt adresse 192.168.0.0Dette blokerer alle IP'erne for at logge ind på din SSH anden server end den indtastede IP (i.e. 192.168.0.0).

BEMÆRK: Indtast maskinens IP i stedet for “192.168.0.0 ”.

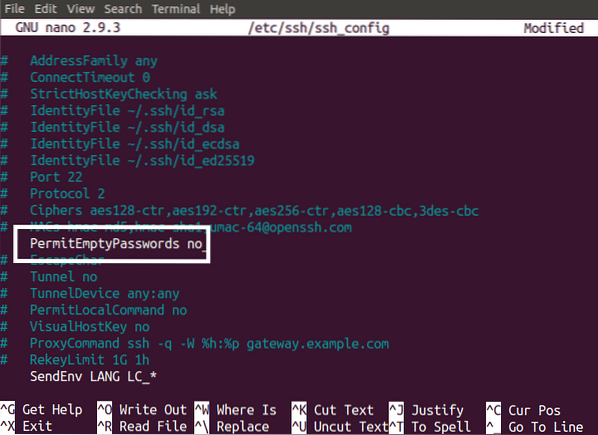

Deaktivering af tom adgangskode

Tillad aldrig at logge ind SSH Server med tom adgangskode. Hvis tom adgangskode er tilladt, er det mere sandsynligt, at din server bliver angrebet af brute force angribere. Åbn for at deaktivere tom adgangskode ssh_config fil, og foretag følgende ændringer

PermitEmptyPasswords nr

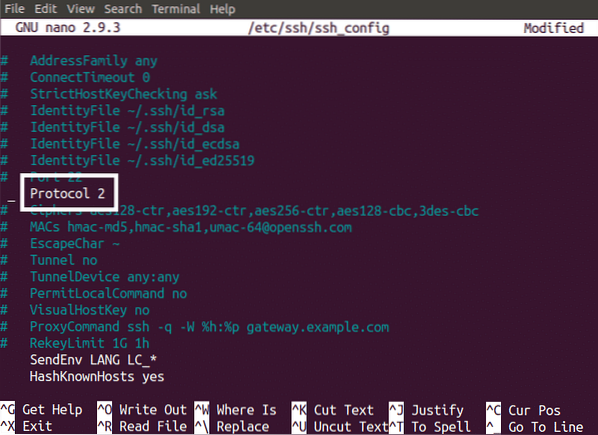

Brug af protokol 2 til SSH-server

Tidligere protokol anvendt til SSH er SSH 1. Som standard er protokollen indstillet til SSH 2, men hvis den ikke er indstillet til SSH 2, skal du ændre den til SSH 2. SSH 1-protokollen har nogle problemer relateret til sikkerhed, og disse problemer er rettet i SSH 2-protokollen. For at ændre det skal du redigere ssh_config filen som vist nedenfor

Protokol 2

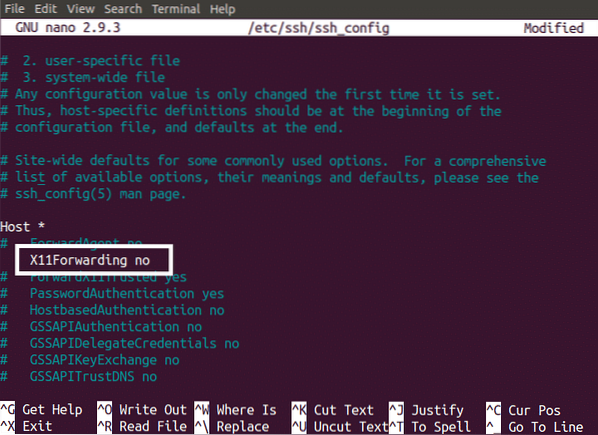

Ved at deaktivere videresendelse af X11

X11 Videresendelsesfunktion giver en grafisk brugergrænseflade (GUI) af din SSH serveren til den eksterne bruger. Hvis X11-videresendelse ikke er deaktiveret, kan enhver hacker, der har hacket din SSH-session, let finde alle data på din server. Du kan undgå dette ved at deaktivere X11 Videresendelse. Dette kan gøres ved at ændre ssh_config filen som vist nedenfor

X11Videresendelse nr

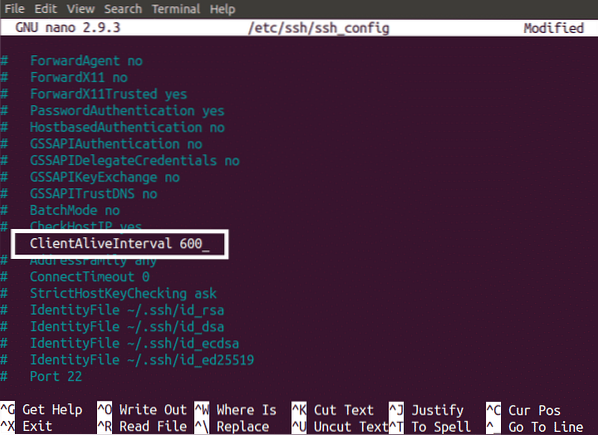

Indstilling af inaktiv timeout

Idle timeout betyder, hvis du ikke laver nogen aktivitet i din SSH server i et bestemt tidsinterval, logges du automatisk ud af din server

Vi kan forbedre sikkerhedsforanstaltningerne for vores SSH server ved at indstille en inaktiv timeout. For eksempel dig SSH din server, og efter et stykke tid har du travlt med at udføre nogle andre opgaver og glemmer at logge ud af din session. Dette er en meget høj sikkerhedsrisiko for din SSH server. Dette sikkerhedsproblem kan løses ved at indstille en inaktiv timeout. Idle timeout kan indstilles ved at ændre vores ssh_config filen som vist nedenfor

ClientAliveInterval 600Ved at indstille inaktiv timeout til 600, slettes SSH-forbindelsen efter 600 sekunder (10 minutter) uden nogen aktivitet.

Indstilling af et begrænset antal adgangskoder

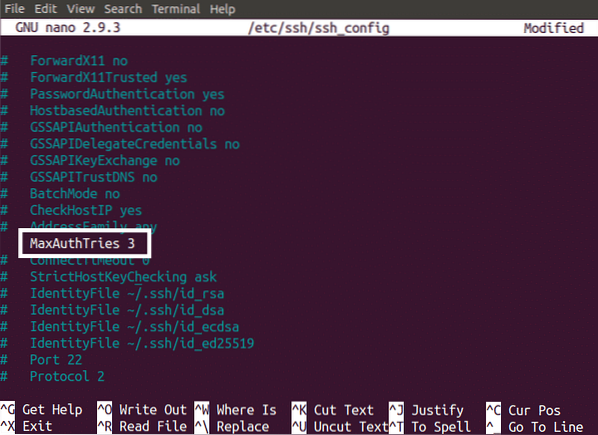

Vi kan også gøre vores SSH server sikker ved at indstille et bestemt antal adgangskodeprøver. Dette er nyttigt mod angribere af brutal styrke. Vi kan sætte en grænse for adgangskodeprøver ved at ændre ssh_config fil.

MaxAuthTries 3

Genstart SSH Service

Mange af ovenstående metoder skal genstartes SSH service efter anvendelse af dem. Vi kan genstarte SSH service ved at skrive følgende kommando i Terminal

[e-mail-beskyttet]: ~ $ service ssh genstartKonklusion

Efter anvendelse af ovenstående ændringer til din SSH server, nu er din server meget mere sikker end før, og det er ikke let for en brute force angriber at hacke din SSH server.

Phenquestions

Phenquestions