DNS Reconnaissance er en informationsindsamlingsdel til en penetrationstest. Det bruges, hvor der udføres penetrationstest. Det kan indsamle og indsamle alle typer oplysninger på poster og målserver. Det påvirker ikke nogen IP-adresser; Derfor er det bedst at bruge til at kontrollere eller videregive oplysningerne om ethvert netværk. Dette er kun muligt for de netværk eller organisationer, der ikke kontrollerer DNS-trafikken. Så de typer optælling, der udfører, omfatter zoneoverførsler omvendt opslag domæne og værtsbrute force standardregistrering, optælling, fangst snooping, zoomfunktion og også Google Luca.

Værktøjer:

For at indsamle DNS-oplysninger er forskellige værktøjer tilgængelige. Følgende er nogle værktøjer til DNS-rekognoscering.

DNSRecon:

Det bruges til at indsamle DNS-oplysninger og blev udviklet af et python-script.

NMAP:

Dette værktøj er også tilgængeligt i kali, og du kan downloade det fra følgende link

Maltego:

Dette værktøj er ikke tilgængeligt gratis. Det blev udviklet af Paterva og bruges til open source-intelligens og retsmedicin.

DNSEnum:

Dette værktøj bruges til at tælle DNS-oplysninger og til at opdage ikke-sammenhængende IP-blokke.

Voldsom:

Det kan automatisk overføres til Brute-force fra DNS-zoneoverførsel. Online-værktøjer er også tilgængelige som DNSdumpster.com, men har kun en begrænsning på 100 domæner.

Teknikker:

Udfør DNS-zoneoverførsel: brugen af denne teknik kan få vigtig information. Du kan dog ikke bruge det i dag på grund af organisationers implementering af sikkerhedskontrol.

Udfør DNS brute force: En fil, der indeholder en liste med navne, leveres til værktøjet. Ved at prøve hver post i filværktøjet løses A-, AAA- og CNAME-posterne i forhold til det angivne domæne.

Udfør en omvendt opslag: For et givet IP-interval udfører CDIR-værktøj PTR-opslag.

Zone gåtur: Interne poster afdækkes, hvis zonen ikke er konfigureret korrekt. Oplysningerne giver hackere mulighed for at kortlægge netværtsværter.

Ikke alle værktøjer kan udføre de givne teknikker. Brug af mere end et værktøj foretrækkes for at opnå ideel information.

Trin 1 Grav efter DNS-oplysninger:

Dig er et værktøj til at hjælpe med at sortere skøre DNS-problemer, fordi folk gør underlige ting, og når du prøver at oprette hosting, løber du ind i slotten. Så lad mig fortælle dig om grave. Dig er et simpelt værktøj, men har mange funktioner, fordi DNS har mange funktioner, og hvad dig gør er et kommandolinjeværktøj, der er indbygget i Linux ved at tænke, at der er en port, du kan finde til andre operativsystemer. Men det er en hurtig måde at spørge direkte på forskellige DNS-servere for at se, om der er poster, der vises forskelligt fra et sted til et andet. Dig udføres for at få oplysningerne om det autoritative navn og også for at få servernavnet.

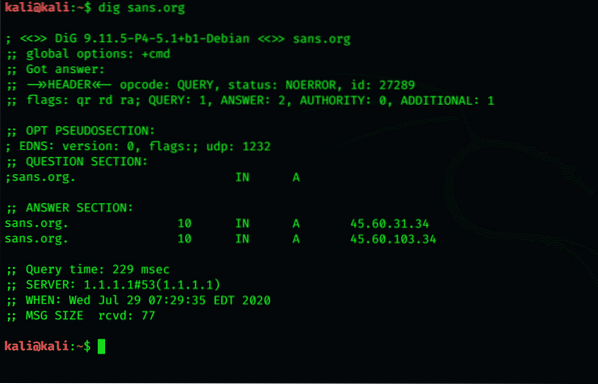

Lad os grave i SANS.

$ dig sans.org

Du kan se, at det griber IP-adressen på sans.org, jeg.e., 45.60.31.34

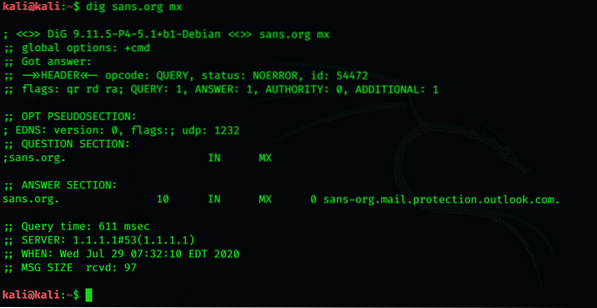

Hvis vi nu vil finde deres e-mail-servere, tilføjer vi blot mx til slutningen af kommandoen som vist nedenfor:

$ dig sans.org mx

Som du kan se ved at bruge dette, kan vi få adgang til e-mail-servere, som SANS bruger, hvis nogen er villige til at sende anonym eller bulk-e-mail.

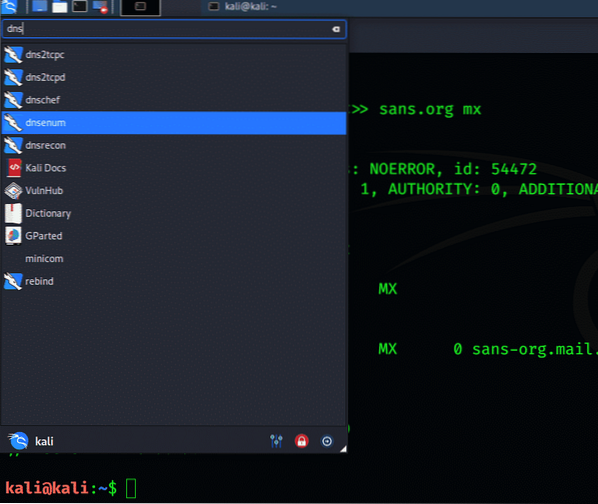

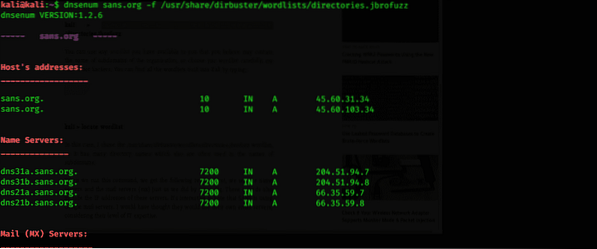

Trin 2 Åbn Dnsenum

Dnsenum er et værktøj, som kali og Backtrack ejer, der gør alt gjorde og meget mere. Hvor finder du det?? Du kan finde det ved at henvende dig til DNSenum i applikationerne.

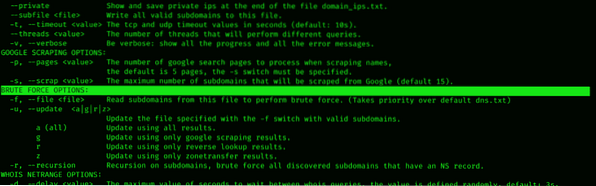

Når du følger proceduren nævnt ovenfor, åbnes hjælpeskærmen for DNSenum som nedenfor. DNSEnum finder underdomæner, der er skjult for offentligheden.

Trin 3 Kør Dnsenum

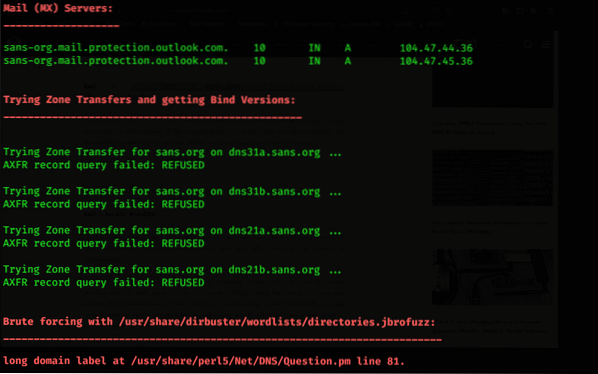

Lad os bruge dette enkle, men effektive værktøj mod SANS, og ved at spørge domæne skal du se efter yderligere oplysninger om deres servere og underdomæner. Det er vigtigt at bemærke, at al denne rekognoscering er passiv. Offeret ved aldrig, at vi hylster deres systemer, fordi vi slet ikke rører ved deres systemer, bare DNS-serverne ligner normal trafik.

$ dnsenum sans.org -f / usr / share / dirbuster / wordlists / kataloger.jbrofuzz

Du skal være meget forsigtig, når du vælger ordlisten. Næsten alle underdomæner i enhver organisation er nævnt der. Det kan få dig til at stå over for nogle vanskeligheder.

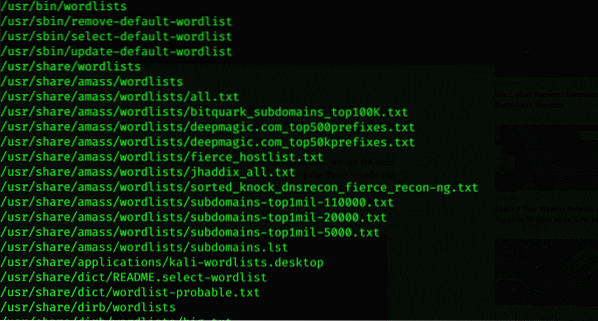

$ find ordliste

Det næste trin er at lede efter underdomæner inden for sans org.

Ved hjælp af DNSenum kan vi finde underdomæner. Som nævnt tidligere er ordlisten en vigtig del af din succes. Generelt er underdomænenavne enkle rutineord som træning, test osv.

Denne proces er tidskrævende, så den bliver kedelig, men du skal være rolig. Ordliste har mange fordele. Det hjælper dig med at finde alle skjulte oplysninger på serverne plus alt, hvad der er skjult af dig. Det giver dig alle de data, du har ledt efter.

Konklusion

DNS-rekognoscering samler alle oplysninger på serveren under penetration. Værktøjerne til DNS er de bedste at bruge på Kali Linux. Jeg håber, at denne korte beskrivelse af DNS-rekognoscering og dens værktøjer er nok for dig at forstå. Hvis det fungerede for dig, kan du dele det med dine venner.

Phenquestions

Phenquestions