Når du er installeret, finder du Zenmap i apps-menuen. Afhængigt af den scannetype, du vil udføre, anbefales det at køre Zenmap som root, for eksempel kræver Nmap SYN eller rå scanninger, at der udføres specielle privilegier for at blive udført.

Når du er installeret, finder du Zenmap i apps-menuen. Afhængigt af den scannetype, du vil udføre, anbefales det at køre Zenmap som root, for eksempel kræver Nmap SYN eller rå scanninger, at der udføres specielle privilegier for at blive udført.

Alternativt kan du køre Zenmap fra konsollen, men da en grafisk grænseflade er obligatorisk for at få den installeret, er denne tutorial fokuseret på grafisk styring.

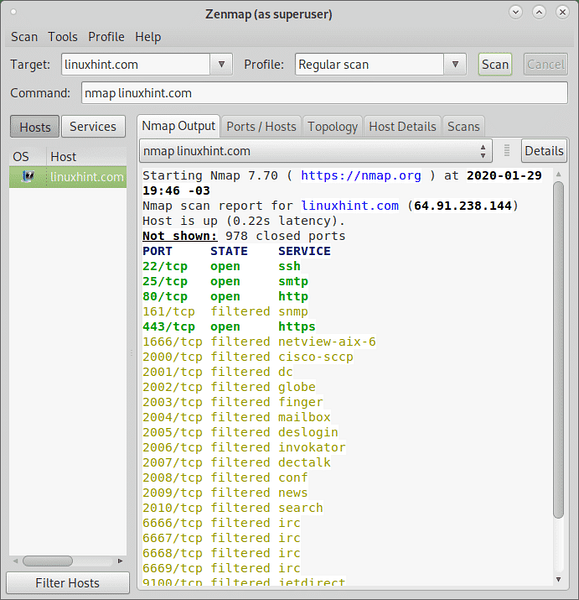

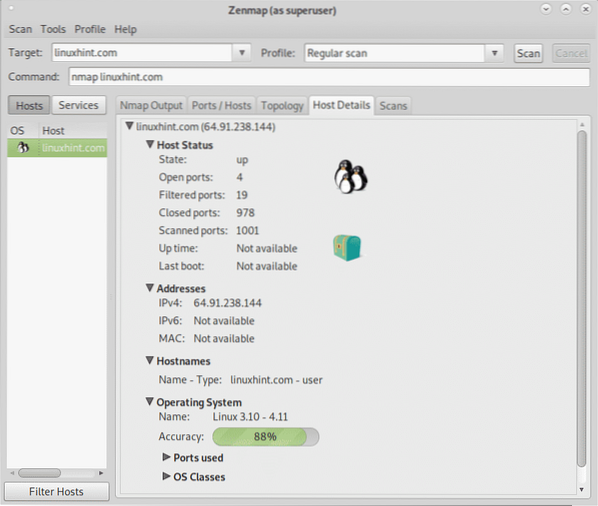

Når du er udført, kan du se Zenmap-hovedvinduet inklusive en rullemenu for at vælge profilen. I det første eksempel skal du vælge den regelmæssige scanning.

I feltet "Mål" skal du udfylde feltet med IP-adressen, domænenavnet, IP-området eller undernettet, der skal scannes. Når du er valgt, skal du trykke på “Scan” -knappen ved siden af rullemenuen for at vælge den ønskede profil.

Nedenfor ser du følgende faner: Nmap-output, Porte / værter, Topologi, Værtoplysninger og Scanninger.

Hvor:

Nmap-output: dette output viser den almindelige Nmap-output, dette er standardskærmen, når du kører scanninger.

Havne / værter: denne fane udskriver tjenester eller porte med yderligere oplysninger sorteret efter værter. Hvis der vælges en enkelt vært, vises status for scannede porte.

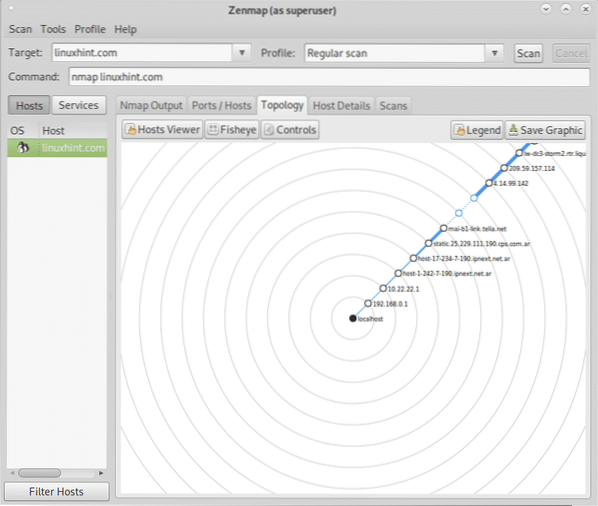

Topologi: denne fane viser stipakker, der går igennem, indtil de når målet, med andre ord viser det humlen mellem os og målet på samme måde som en traceroute (se https: // linuxhint.com / traceroute_nmap /) viser netværksstrukturen baseret på stien.

Værtoplysninger: denne fane udskriver oplysningerne om den scannede vært som et træ. Oplysningerne, der udskrives på denne fane, inkluderer værtsnavnet og dets operativsystem, hvis det er online eller nede, status for de scannede porte, oppetid og mere. Det viser også sårbarhedsestimering baseret på tilgængelige tjenester på målet.

Scanninger: denne fane viser en historik over alle udførte scanninger, inklusive kørende scanninger, du kan også tilføje scanninger ved at importere en fil.

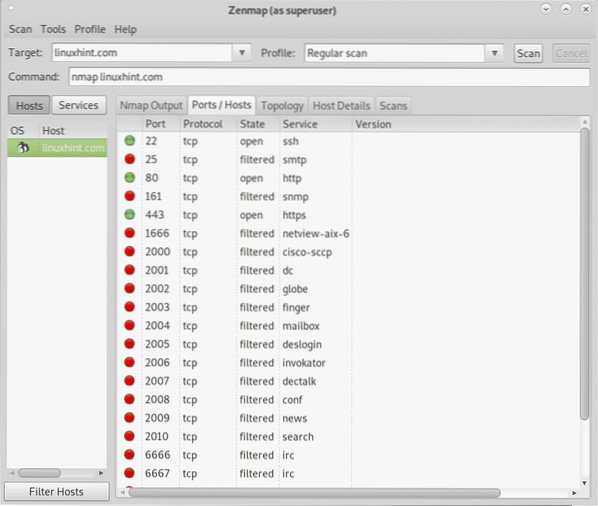

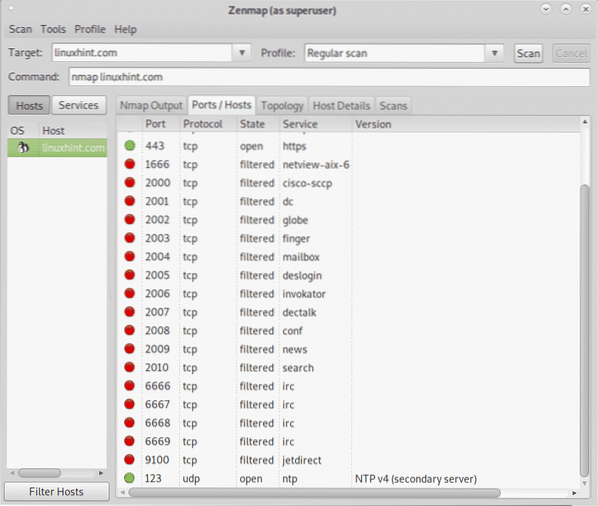

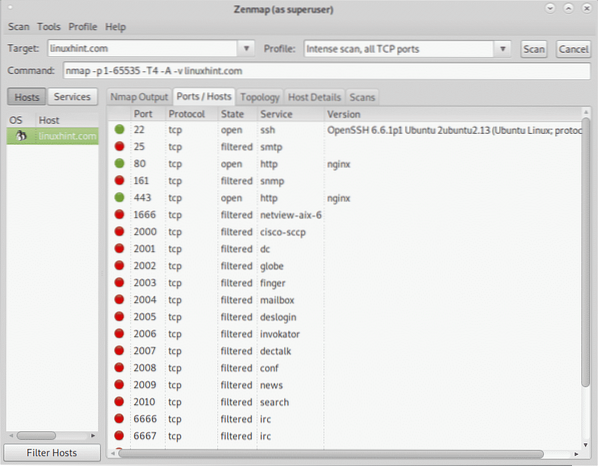

Følgende skærmbillede viser Porte / værter fane:

Som du kan se, viser skærmbilledet ovenfor en liste over alle porte, deres protokol, deres tilstand og service, når de er tilgængelige, hvis de bliver instrueret af typen af scanning, vil den også udskrive softwareversionen, der kører bag hver port.

Den næste fane viser topologien eller traceroute:

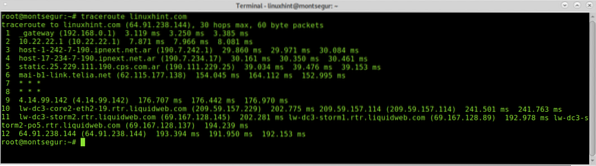

Du kan kontrollere, at denne fane viser traceroute ved at køre en traceroute mod linuxhint.com, selvfølgelig, på trods af dette er det ikke tilfældet, tag i betragtning, sporingsresultater kan variere afhængigt af humle tilgængelighed.

Du kan kontrollere, at denne fane viser traceroute ved at køre en traceroute mod linuxhint.com, selvfølgelig, på trods af dette er det ikke tilfældet, tag i betragtning, sporingsresultater kan variere afhængigt af humle tilgængelighed.

Følgende skærmbilleder viser Værtoplysninger fane, der kan du se operativsystemet identificeret med et ikon, tilstanden (op), antallet af åbne, filtrerede, lukkede og scannede porte, oppetiden er ikke tilgængelig, IP-adresse og værtsnavn.

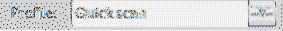

For at fortsætte med vejledningen, lad os kontrollere tilstanden Hurtig scanning ved at vælge den i rullemenuen Profil:

Når det er valgt, skal du trykke på “Scan”. Som du kan se i Kommando felt vil du se flagene -T4 og -F.

Det -T4 henviser til tidsskabelonen. Timingskabeloner er:

Paranoid: -T0, ekstremt langsom, nyttig at omgå IDS (Intrusion Detection Systems)

Luskede: -T1, meget langsom, også nyttig til at omgå IDS (Intrusion Detection Systems)

Høflig: -T2, neutral.

Normal: -T3, dette er standardtilstand.

Aggressiv: -T4, hurtig scanning.

Sindssyg: -T5, hurtigere end Aggressiv scanningsteknik.

(Kilde: https: // linuxhint.com / nmap_xmas_scan /)

Det -F flag pålægger Zenmap (og Nmap) at udføre en hurtig scanning.

Som du kan se ovenfor, er resultatet kortere end den almindelige scanning, færre porte blev scannet, og resultatet var klar efter 2.75 sekunder.

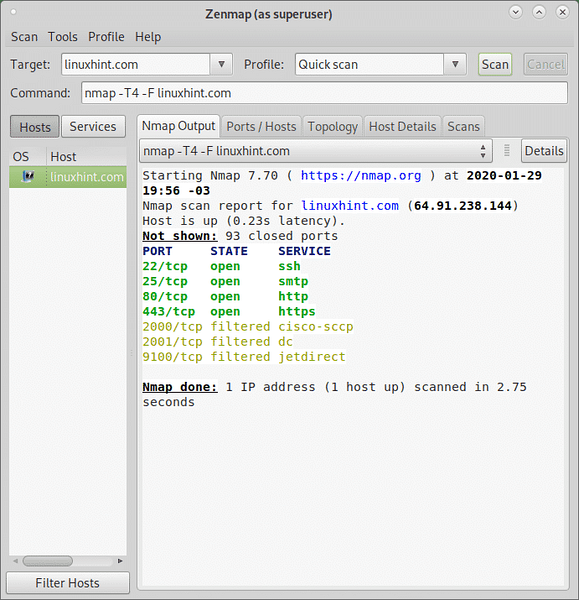

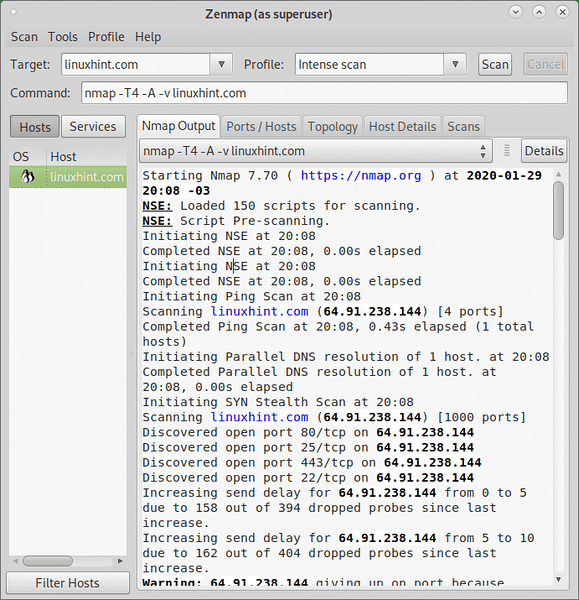

I det følgende eksempel skal du i feltet Profil vælge intens scanning, denne gang vil vi fokusere på output.

Når du vælger denne type scanning, vil du bemærke, ud over -T4 flag -EN flag.

Det -EN flag muliggør detektion af OS og version, script scanning og traceroute.

Det -v flag øger uddybningen af output.

Forståelse af output:

De første linjer viser scanningsprocessens karakteristika, den første linje viser Nmap-versionen efterfulgt af oplysninger om de præ-scan-scripts, der skal udføres, i dette tilfælde blev 150 scripts fra Nmap Scripting Engine (NSE) indlæst:

Start af Nmap 7.70 (https: // nmap.org) kl. 2020-01-29 20:08 -03 NSE: Indlæst 150 scripts til scanning. NSE: Forscanning af script. Indleder NSE kl. 20:08 Afsluttet NSE kl. 20:08, 0.00s forløb Indledende NSE kl 20:08 Fuldført NSE kl 20:08, 0.00'erne forløb

Efter de forudskannede scripts, der udføres inden scanningen udføres, viser Output information om ping-scanningen, det andet trin forud for DNS-opløsningen for at indsamle IP-adressen (eller værtsnavnet, hvis du har angivet en IP som mål). Målet med ping-scanningstrinnet er at finde værts tilgængelighed.

Når DNS-opløsningen slutter, udføres en SYN-scanning for at køre en Stealth-scanning (se https: // linuxhint.com / nmap_stealth_scan /).

Start af Ping Scan kl. 20:08 Scanning af linuxhint.com (64.91.238.144) [4 porte] Afsluttet Ping Scan kl. 20:08, 0.Der er forløbet 43'ere (1 vært i alt) Indleder parallel DNS-opløsning på 1 vært. kl. 20:08 Færdig Parallel DNS-opløsning på 1 vært. kl. 20:08, 0.00s forløb Initiering af SYN Stealth Scan kl. 20:08 Scanning af linuxhint.com (64.91.238.144) [1000 porte] Opdaget åben port 80 / tcp på 64.91.238.144 Opdaget åben port 25 / tcp på 64.91.238.144 Opdaget åben port 443 / tcp på 64.91.238.144 Opdaget åben port 22 / tcp på 64.91.238.144 Øget sendeforsinkelse for 64.91.238.144 fra 0 til 5 på grund af 158 ud af 394 faldne sonder siden sidste stigning. Øget sendeforsinkelse for 64.91.238.144 fra 5 til 10 på grund af 162 ud af 404 faldne sonder siden sidste stigning. Advarsel: 64.91.238.144 giver op på havn, fordi retransmissionshætte ramte (6). Færdiggjort SYN Stealth Scan kl. 20:08, 53.62s forløbne (1000 porte i alt)

Efter portscanningen fortsætter den intense scanning med tjenester og OS-opdagelse:

Start af servicescanning kl 20:08 Scanning af 4 tjenester på linuxhint.com (64.91.238.144) Afsluttet servicescanning kl. 20:09, 13.Der er forløbet 25'ere (4 tjenester på 1 vært) Initiering af OS-detektion (prøv nr. 1) mod linuxhint.com (64.91.238.144) adjust_timeouts2: pakke havde angiveligt rtt på -88215 mikrosekunder. Ignorerer tid. adjust_timeouts2: pakke angiveligt havde rtt på -88215 mikrosekunder. Ignorerer tid. adjust_timeouts2: pakke angiveligt havde rtt på -82678 mikrosekunder. Ignorerer tid. adjust_timeouts2: pakke angiveligt havde rtt på -82678 mikrosekunder. Ignorerer tid. Forsøger igen OS-detektion (prøv nr. 2) mod linuxhint.com (64.91.238.144)

En traceroute udføres derefter for at udskrive os netværkstopologien, eller humlen mellem os og vores mål, det rapporterede 11 værter, som du kan se nedenfor, mere information vil være tilgængelig på Topologi fanen.

Start af Traceroute kl. 20:09 Fuldført Traceroute kl. 20:09, 3.02s forløb Initierer parallel DNS-opløsning på 11 værter. kl. 20:09 Færdig Parallel DNS-opløsning på 11 værter. kl. 20:09, 0.53'erne forløb

Når scanningen er afsluttet, udføres post-scan-scripts:

NSE: Script-scanning 64.91.238.144. Indleder NSE kl. 20:09 Afsluttet NSE kl. 20:09, 11.02s forløb Indledende NSE kl 20:09 Fuldført NSE kl 20:09, 5.22'ere forløb

Og endelig får du rapportoutputtet for hvert trin.

Den første del af rapporten fokuserer på porte og tjenester, der viser værten er op, antallet af lukkede porte, der ikke vises, og detaljerede oplysninger om åbne eller fileterede porte:

Nmap scanningsrapport til linuxhint.com (64.91.238.144) Værten er op (0.21s ventetid). Ikke vist: 978 lukkede porte PORT STATE SERVICE VERSION 22 / tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.13 (Ubuntu Linux; protokol 2.0) | ssh-hostkey: | 1024 05: 44: ab: 4e: 4e: 9a: 65: e5: f2: f4: e3: ff: f0: 7c: 37: fe (DSA) | 2048 10: 2f: 75: a8: 49: 58: 3e: 44: 21: fc: 46: 32: 07: 1d: 3d: 78 (RSA) | 256 a3: d5: b9: 2e: e4: 49: 06: 84: b4: bb: e6: 32: 54: 73: 72: 49 (ECDSA) | _ 256 21: ab: 6c: 2c: 76: b7: 5c: f4: 0f: 59: 5c: a7: ab: ed: d5: 5c (ED25519) 25 / tcp åben smtp Postfix smtpd | _smtp-kommandoer: zk153f8d-liquidwebsites.com, PIPELINING, STØRRELSE 10240000, ETRN, STARTTLS, ENHANCEDSTATUSCODES, 8BITMIME, DSN, | _smtp-ntlm-info: FEJL: Scriptudførelse mislykkedes (brug -d til fejlretning) | _ssl-dato: TLS tilfældighed repræsenterer ikke tid 80 / tcp åbn http nginx | http-metoder: | _ Understøttede metoder: FÅ HEAD POST-INDSTILLINGER | _http-server-header: nginx | _http-title: Følg ikke omdirigering til https: // linuxhint.com / 161 / tcp filtreret snmp 443 / tcp open ssl / http nginx | _http-favicon: Ukendt favicon MD5: D41D8CD98F00B204E9800998ECF8427E | _http-generator: WordPress 5.3.2 | http-metoder: | _ Understøttede metoder: FÅ HEAD POST | _http-server-header: nginx | _http-title: Linux Tip - Udforskning og Master Linux-økosystem | _http-trane-info: Problem med XML-parsing af / evox / abou | ssl-cert: Emne: commonName = linuxhint.com | Emne alternativt navn: DNS: linuxhint.com, DNS: www.linuxhint.com | Udsteder: commonName = Lad os kryptere autoritet X3 / organisationsnavn = Lad os kryptere / countryName = US | Offentlig nøgletype: rsa | Offentlige nøglebits: 4096 | Signaturalgoritme: sha256WithRSAEncryption | Ikke gyldig før: 2019-11-30T11: 25: 40 | Ikke gyldig efter: 2020-02-28T11: 25: 40 | MD5: 56a6 1899 0a73 c79e 2db1 b407 53a6 79ec | _SHA-1: a6b4 fcf9 67c2 4440 6f86 7aab 7c88 2608 674a 0303 1666 / tcp filtreret netview-aix-6 2000 / tcp filtreret cisco-sccp 2001 / tcp filteret globus 2003 / tcp filtreret finger 2004 / tcp filtreret postkasse 2005 / tcp filtreret deslogin 2006 / tcp filtreret invokator 2007 / tcp filtreret dectalk

Den følgende del af rapporten fokuserer på OS-detektion:

Enhedstype: generelt formål | WAP-kørsel (JUST GUESSING): Linux 3.X | 4.X (88%), Asus integreret (85%) OS CPE: cpe: / o: linux: linux_kernel: 3 cpe: / o: linux: linux_kernel: 4 cpe: / o: linux: linux_kernel cpe: / h: asus: rt-ac66u Aggressive OS gætter: Linux 3.10 - 4.11 (88%), Linux 3.13 (88%), Linux 3.13 eller 4.2 (88%), Linux 4.2 (88%), Linux 4.4 (88%), Linux 3.18 (87%), Linux 3.16 (86%), Linux 3.16 - 4.6 (86%), Linux 3.12 (85%), Linux 3.2 - 4.9 (85%) Ingen nøjagtige OS-matches for værten (testbetingelser ikke ideelle).

Den næste del viser oppetid, det samlede humle mellem dig og målet og den endelige vært, der beskriver svarstidens information om hvert hop.

Uptime gæt: 145.540 dage (siden fre sep 6 07:11:33 2019) Netværksafstand: 12 humle TCP-sekvensforudsigelse: Sværhedsgrad = 257 (held og lykke!) Generering af IP-ID-sekvens: Alle nuller Serviceinfo: Vært: zk153f8d-liquidwebsites.com; Styresystem: Linux; CPE: cpe: / o: linux: linux_kernel TRACEROUTE (ved hjælp af port 256 / tcp) HOP RTT-ADRESSE 1 47.60 ms 192.168.0.1 2 48.39 ms 10.22.22.1 3 133.21 ms vært-1-242-7-190.ipnext.net.ar (190.7.242.1) 4 41.48 ms vært-17-234-7-190.ipnext.net.ar (190.7.234.17) 5 42.99 ms statisk.25.229.111.190.cps.com.ar (190.111.229.25) 6 168.06 ms mai-b1-link.telia.net (62.115.177.138) 7 186.50 ms niveau3-ic-319172-mai-b1.c.telia.netto (213.248.84.81) 8… 9 168.40 ms 4.14.99.142 10 247.71 ms 209.59.157.114 11 217.57 ms lw-dc3-storm2.rtr.flydende web.com (69.167.128.145) 12 217.88 ms 64.91.238.144

Endelig vil du blive rapporteret om eksekvering af scannere efter scanning:

NSE: Efter scanning af script. Indleder NSE kl. 20:09 Afsluttet NSE kl. 20:09, 0.00s forløb Indledende NSE kl. 20:09 Afsluttet NSE kl. 20:09, 0.00s forløbet Læs datafiler fra: / usr / bin /… / share / nmap OS og servicedetektering udført. Rapporter eventuelle forkerte resultater på https: // nmap.org / indsend / . Nmap færdig: 1 IP-adresse (1 vært op) scannet i 94.19 sekunder Rå pakker sendt: 2272 (104.076KB) | Rcvd: 2429 (138.601KB)

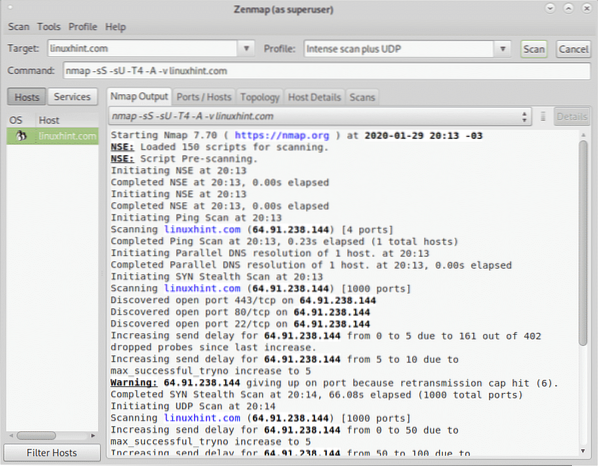

Lad os nu teste Intens scanning plus UDP du kan vælge i rullemenuen Profil:

Med Intense Scan plus UDP kan du se flagene -sS, -sU, -T4, -A og -v.

Hvor som tidligere nævnt, refererer -T til timing-skabelon, -A til OS, versionsopdagelse, NSE og traceroute og:

-sS: muliggør SYN-scanning.

-sU: muliggør UDP-scanning.

En UDP-scanning kan føre os til interessante opdagelser i udbredte tjenester såsom DNS, SNMP eller DHCP.

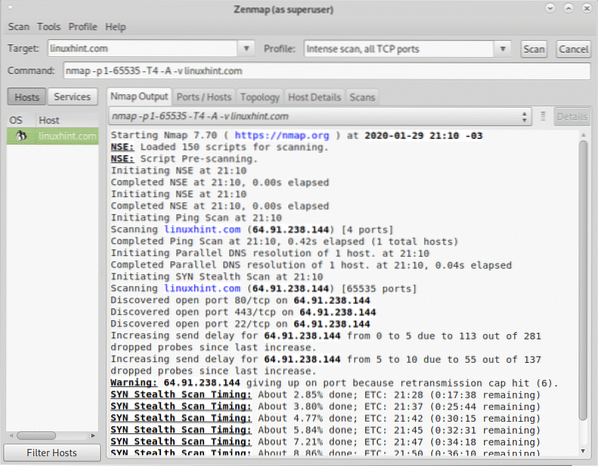

For at afslutte denne tutorial, lad os se Intens scanning, alle TCP-porte.

Denne scanning tilføjer flag -s for at specificere et porteinterval, i dette tilfælde er portområdet -p 1-65535, der dækker alle eksisterende TCP-porte:

Du kan se output inklusive åbne og filtrerede porte på Porte / værter fane:

Jeg håber, du fandt denne vejledning om Zenmap nyttig. Bliv ved med at følge LinuxHint for flere tip og opdateringer om Linux og netværk.

Phenquestions

Phenquestions