Installation

John The Ripper kan installeres på mange måder. Et par almindelige er, at vi kan installere det ved hjælp af apt-get eller snap. Åbn terminalen, og kør følgende kommandoer.

[e-mail-beskyttet]: ~ $ sudo apt-get install john -yDette starter en installationsproces. Når det er færdigt, skriv 'john' i terminalen.

[e-mail-beskyttet]: ~ $ johnJohn the Ripper 1.9.0-jumbo-1 OMP [linux-GNU 64-bit 64 AVX2 AC]

Copyright (c) 1996-2019 af Solar Designer og andre

Hjemmeside: http: // www.åben væg.com / john /

Dette betyder John the Ripper v1.9.0 er nu installeret på din enhed. Vi kan se hjemmesiden URL sende os til Open-wall hjemmeside. Og anvendelsen nedenfor angiver, hvordan du bruger værktøjet.

Det kan også downloades og installeres via snap. Du skal installere snap, hvis du ikke allerede har det.

[e-mail-beskyttet]: ~ $ sudo apt opdatering[e-mailbeskyttet]: ~ $ sudo apt installer snapd

Og installer derefter JohnTheRipper via snap.

[e-mailbeskyttet]: ~ $ sudo snap installere john-the-ripperKnække adgangskoder med JohnTheRipper

Så JohnTheRipper er installeret på din computer. Nu til den interessante del, hvordan man knækker adgangskoder med det. Skriv 'john' i terminalen. Terminalen viser dig følgende resultat:

[e-mail-beskyttet]: ~ $ johnJohn the Ripper 1.9.0-jumbo-1 OMP [linux-GNU 64-bit 64 AVX2 AC]

Copyright (c) 1996-2019 af Solar Designer og andre

Hjemmeside: http: // www.åben væg.com / john /

Under hjemmesiden er BRUG angivet som:

Anvendelse: john [OPTIONS] [PASSWORD-FILES]

Ved at se på dens anvendelse kan vi se, at du bare skal levere den din adgangskodefil (er) og den eller de ønskede indstillinger. Forskellige VALGMULIGHEDER er angivet nedenfor brugen, hvilket giver os forskellige valg med hensyn til, hvordan angrebet kan udføres.

Nogle af de forskellige tilgængelige muligheder er:

-enkelt

- Standardtilstand ved hjælp af standard- eller navngivne regler.

-ordliste

- ordliste-tilstand, læse ordlisteordbog fra en FIL eller standardindgang

-indkodning

- input-kodning (f.eks. UTF-8, ISO-8859-1).

-regler

- aktivere ordmangling regler ved hjælp af standard eller navngivne regler.

-inkrementel

- "Inkrementel" tilstand

-ekstern

- ekstern tilstand eller ordfilter

-gendan = NAME

- gendanne en afbrudt session [kaldet NAME]

-session = NAME

- navngiv en ny session NAVN

-status = NAVN

- udskrivningsstatus for en session [kaldet NAME]

-at vise

- Vis revnede adgangskoder.

-prøve

- køre tests og benchmarks.

-salte

- fyld salte.

-gaffel = N

- Opret N-processer til revnedannelse.

-pot = NAME

- pot-fil, der skal bruges

-liste = HVAD

- viser hvilke funktioner. -liste = hjælp viser mere om denne mulighed.

-format = NAVN

- Giv John hash-typen. e.g, -format = rå-MD5, -format = SHA512

Forskellige tilstande i JohnTheRipper

Som standard forsøger John "enkelt" og derefter "ordliste" og endelig "inkrementel". Tilstande kan forstås som en metode, som John bruger til at knække adgangskoder. Du har måske hørt om forskellige slags angreb som Dictionary-angreb, Bruteforce-angreb osv. Det er netop det, vi kalder Johns tilstande. Ordlister, der indeholder mulige adgangskoder, er afgørende for et ordbogsangreb. Bortset fra de tilstande, der er anført ovenfor, understøtter John også en anden tilstand kaldet ekstern tilstand. Du kan vælge at vælge en ordbogfil, eller du kan udføre brutal kraft med John The Ripper ved at prøve alle mulige permutationer i adgangskoderne. Standardkonfigurationen starter med single crack-tilstand, hovedsagelig fordi den er hurtigere og endnu hurtigere, hvis du bruger flere adgangskodefiler ad gangen. Den mest effektive tilstand til rådighed er den inkrementelle tilstand. Det vil prøve forskellige kombinationer, mens de revner. Ekstern tilstand, som navnet antyder, bruger brugerdefinerede funktioner, som du selv skriver, mens ordliste-tilstand tager en ordliste, der er angivet som et argument til indstillingen, og prøver et simpelt ordbogangreb på adgangskoder.

[e-mailbeskyttet]: ~ $ john password-file -w word-listJohn begynder nu at kontrollere tusinder af adgangskoder. Adgangskodebrydning er CPU-intensiv og en meget lang proces, så den tid det tager, afhænger af dit system og styrken af adgangskoden. Det kan tage dage. Hvis adgangskoden ikke er revnet i flere dage med en kraftig CPU, er det en meget god adgangskode. Hvis det virkelig er crucia; at knække adgangskoden og derefter forlade systemet, indtil John revner det ... Som tidligere nævnt kan dette tage mange dage.

Når det går i stykker, kan du kontrollere status ved at trykke på en vilkårlig tast. For at afslutte en angrebsession skal du blot trykke på 'q' eller Ctrl + C.

Når den finder adgangskoden, vises den på terminalen. Alle de revnede adgangskoder gemmes i en fil, der kaldes ~ /.john / john.gryde.

Det viser adgangskoder i $ [HASH]: format.

$ dynamic_0 $ 827ccb0eea8a706c4c34a16891f84e7b: 12345

Lad os knække et kodeord. For eksempel har vi en MD5-adgangskodeshash, som vi skal knække.

bd9059497b4af2bb913a8522747af2deVi sætter dette i en fil, siger adgangskode.hash og gem det i brugeren:

Du kan skrive ethvert brugernavn, det er ikke nødvendigt at have nogle angivne.

Nu knækker vi det!

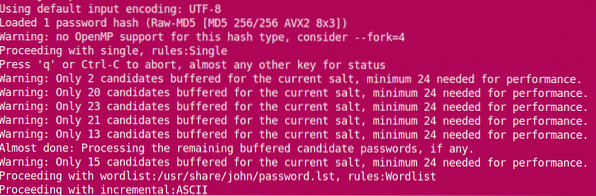

[e-mail beskyttet]: ~ $ john adgangskode.hash --format = Raw-MD5Det begynder at knække adgangskoden.

Vi ser, at john indlæser hash fra filen og starter med 'enkelt' tilstand. Efterhånden som det skrider frem, går det på ordlisten, før det går videre til trinvist. Når den knækker adgangskoden, stopper den sessionen og viser resultaterne.

Adgangskode kan ses senere også ved:

[e-mail beskyttet]: ~ $ john adgangskode.hash --format = Raw-MD5 --showadmin: smaragd

1 kodeord hash revnet, 0 tilbage

Også af ~ /.john / john.gryde:

[e-mail-beskyttet]: ~ $ cat ~ /.john / john.gryde

$ dynamic_0 $ bd9059497b4af2bb913a8522747af2de: smaragd

$ dynamic_0 $ 827ccb0eea8a706c4c34a16891f84e7b: 12345

Så adgangskoden er smaragd.

Internettet er fuld af moderne adgangskodekrakningsværktøjer og hjælpeprogrammer. JohnTheRipper kan have mange alternativer, men det er et af de bedste tilgængelige. Glad krakning!

Phenquestions

Phenquestions