Nikto udfører mere end 6700 tests mod et websted. Det store antal tests for både sikkerhedssårbarheder og miskonfigurerede webservere gør det til en enhed til de fleste sikkerhedseksperter og pentestere. Nikto kan bruges til at teste et websted og en webserver eller en virtuel vært for kendte sikkerhedssårbarheder og miskonfigurationer af filer, programmer og servere. Det kan opdage overset indhold eller scripts og andre vanskelige at identificere problemer udefra.

Installation

Installation Nikto på Ubuntu-systemet er dybest set ligetil, da pakken allerede er tilgængelig på standardlagrene.

Først for at opdatere systemlagrene bruger vi følgende kommando:

[email protected]: ~ $ sudo apt-get update && sudo apt-get upgradeEfter opdatering af dit system. Kør nu følgende kommando for at installere Nikto.

[e-mail-beskyttet]: ~ $ sudo apt-get install nikto -yEfter afslutningen af installationsprocessen skal du bruge følgende kommando til at kontrollere, om nikto er installeret korrekt eller ej:

[e-mail-beskyttet]: ~ $ nikto- Nikto v2.1.6

------------------------------------------------------------

Hvis kommandoen giver versionsnummeret på Nikto det betyder, at installationen er vellykket.

Anvendelse

Nu skal vi se, hvordan vi kan bruge Nikto med forskellige kommandolinjemuligheder til at udføre webscanning.

Generelt kræver Nikto kun en vært at scanne, som kan specificeres med -h eller -vært mulighed for eksempel, hvis vi har brug for at scanne en maskine, hvis ip er 192.168.30.128 kører vi Nikto som følger, og scanningen ser sådan ud:

[e-mail-beskyttet]: ~ $ nikto -h 192.168.30.128- Nikto v2.1.6

------------------------------------------------------------

+ Mål-IP: 192.168.30.128

+ Målværtsnavn: 192.168.30.128

+ Målport: 80

+ Starttid: 2020-04-11 10:01:45 (GMT0)

------------------------------------------------------------

+ Server: nginx / 1.14.0 (Ubuntu)

... klip ..

+ /: En Wordpress-installation blev fundet.

+ / wp-login.php: Wordpress-login fundet

+ Apache / 2.4.10 ser ud til at være forældet

+ X-XSS-beskyttelse header er ikke defineret. Denne overskrift kan antydes til brugeragenten

for at beskytte mod nogle former for XSS

+ Serveren lækker muligvis inoder via ETags

------------------------------------------------------------

+ 1 vært (er) testet

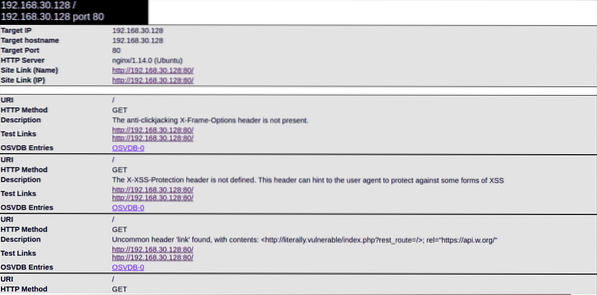

Denne output har mange nyttige oplysninger .Nikto har registreret webserveren, XSS-sårbarheder, php-oplysninger og WordPress-installation.

OSVDB

Elementerne i en nikto-scanning med OSVDB-præfikset er de sårbarheder, der rapporteres i Open Source Vulnerability DataBase (svarer til andre sårbarhedsdatabaser såsom almindelige sårbarheder og eksponeringer, National Sårbarhedsdatabase osv.).Disse kan komme ganske praktisk ud fra deres sværhedsgrad ,

Angivelse af porte

Som du kan se fra ovenstående resultater, når porten ikke er specificeret, scanner Nikto port 80 som standard . Hvis webserveren kører på en anden port, skal du angive portnummeret ved hjælp af -s eller -Havn mulighed.

[e-mail-beskyttet]: ~ $ nikto -h 192.168.30.128 -p 65535- Nikto v2.1.6

------------------------------------------------------------

+ Mål-IP: 192.168.30.128

+ Målværtsnavn: 192.168.30.128

+ Målport: 65535

+ Starttid: 2020-04-11 10:57:42 (GMT0)

------------------------------------------------------------

+ Server: Apache / 2.4.29 (Ubuntu)

+ Anti-clickjacking X-Frame-Options header er ikke til stede.

+ Apache / 2.4.29 ser ud til at være forældet

+ OSVDB-3233: / icons / README: Apache-standardfil fundet.

+ Tilladte HTTP-metoder: OPTIONS, HEAD, GET, POST

1 vært scannet ..

Fra ovenstående oplysninger kan vi se, at der er nogle overskrifter, der hjælper med at indikere, hvordan webstedet er konfigureret. Du kan også få nogle saftige oplysninger fra hemmelige mapper.

Du kan angive flere porte ved hjælp af komma som:

[e-mail-beskyttet]: ~ $ nikto -h 192.168.30.128 -p 65535,65536Eller du kan angive en række porte som:

[e-mail-beskyttet]: ~ $ nikto -h 192.168.30.128 -p 65535-65545Brug af URL'er til at specificere en målhost

For at specificere målet efter dets URL bruger vi en kommando:

[e-mail-beskyttet]: ~ $ nikto -h http: // www.eksempel.comNikto scanningsresultater kan eksporteres i forskellige formater som CSV, HTML, XML osv. For at gemme resultater i et specifikt outputformat skal du angive -o (output) mulighed og også -f (format) mulighed.

Eksempel:

[e-mail-beskyttet]: ~ $ nikto -h 192.168.30.128-o test.html -F htmlNu kan vi få adgang til rapporten via browser

Tuning parameter

En anden anstændig komponent i Nikto er sandsynligheden for at karakterisere testen ved hjælp af - Tuning parameter. Dette giver dig mulighed for at køre netop de tests, du har brug for, hvilket kan spare dig for meget tid:

- Fil upload

- Interessante filer / logfiler

- Mis-konfigurationer

- Offentliggørelse af oplysninger

- Injektion (XSS osv.)

- Fjern filhentning

- Denial of Service (DOS)

- Fjern filhentning

- Remote shell - Kommandoudførelse

- SQL-injektion

- Godkendelsesomgåelse

- Softwareidentifikation

- Fjerninddragelse af kilde

- Omvendt tuning udførelse (alle undtagen specificeret)

For eksempel for at teste for SQL-indsprøjtning og Fjernfil-hentning skriver vi følgende kommando:

[e-mail-beskyttet]: ~ $ nikto -h 192.168.30.128 -Tuning 79 -o test.html -F htmlParring af scanninger med Metasploit

En af de sejeste ting ved Nikto er, at du kan parre output fra en scanning med Metasploit-læsbart format. Ved at gøre dette kan du bruge output fra Nikto i Metasploit til at udnytte den særlige sårbarhed. For at gøre det skal du bare bruge ovenstående kommandoer og tilføje -Format msf+ til slutningen. Det hjælper hurtigt med at parre data hentet med en våbenudnyttelse.

[e-mail-beskyttet]: ~ $ nikto -hKONKLUSION

Nikto er et berømt og enkelt at bruge værktøj til vurdering af webserver til hurtigt at opdage potentielle problemer og sårbarheder. Nikto burde være din første beslutning, når du tester webservere og webapplikationer. Nikto filtrerer efter 6700 muligvis risikable dokumenter / programmer, kontrollerer for forældede former for mere end 1250 servere og tilpasser eksplicitte problemer på mere end 270 servere som angivet af myndigheden Nikto-webstedet. Du skal vide, at brug af nikto ikke er en snigende procedure, betyder, at et indtrængningsregistreringssystem let kan opdage det. Det blev lavet til sikkerhedsanalyse, så stealth var aldrig en prioritet.

Phenquestions

Phenquestions