I informationsteknologiverdenen er sikkerhed et stort problem i disse dage. Hver dag lanceres nye og sofistikerede angreb mod organisationer. Systemadministratorer bruger forskellige måder til at hærde sikkerheden på deres servere. En af de almindelige måder at interagere med en server er at bruge SSH (eller Secure SHell) -protokol, der er meget brugt til fjernlogning til en server. Udover eksterne shell-logins bruges det også til kopiering af filer mellem to computere. I modsætning til andre metoder som telnet, rcp, ftp osv., SSH-protokol bruger en krypteringsmekanisme til at sikre kommunikationen mellem to værter.

Sikkerheden leveret af SSH-protokollen kan forbedres yderligere ved hjælp af tofaktorautentificering. Dette vil yderligere sætte en stærk mur mellem din værtscomputer og angriberne. For at oprette forbindelse til din eksterne server med SSH skal du have en adgangskode samt en verifikationskode (eller OTP) fra en godkendelsesapplikation, der kører på din mobile enhed. Dette er virkelig nyttigt, hvis en hacker stjæler din adgangskode, kan han ikke logge ind på din server uden bekræftelseskoden.

Der er mange godkendelsesapplikationer tilgængelige til mobile enheder, der kører Android eller Apple IOS. Denne vejledning har brugt Google Authenticator-applikationen til både Fedora-serveren og den mobile enhed.

Hvad vi vil dække

Denne guide vil se, hvordan vi kan bruge tofaktorautentificering med SSH-protokol for at forhindre uautoriseret adgang til vores Fedora 30-arbejdsstation. Vi prøver at logge ind på vores Fedora-server fra Xubuntu-klientmaskinen for at se, om opsætningen fungerer som forventet. Lad os komme i gang med at konfigurere SSH med tofaktorautentificering.

Forudsætninger

- Et Fedora 30 OS installeret på fjernserveren med en 'sudo' brugerkonto.

- En Xubuntu-maskine til at få adgang til ovenstående server.

- En mobilenhed med en Google-Authenticator-applikation installeret på den.

Opsætningsoversigt

- Fedora 30 maskine med IP: 192.168.43.92

- Xubuntu-maskine med IP: 192.168.43.71

- Mobilenhed med Google-Authenticator-applikation.

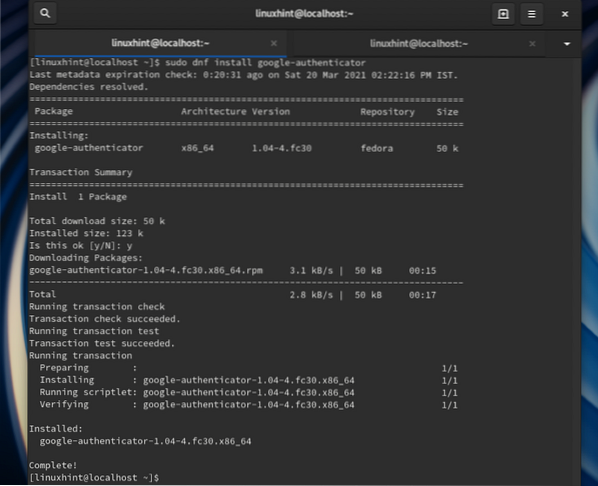

Trin 1. Installer Google-Authenticator på Fedora 30-serveren ved hjælp af kommandoen:

$ sudo dnf installer -y google-autentificator

Trin 2. Kør nedenstående kommando for at starte Google-Authenticator på din server:

$ google-autentificatorDet vil stille nogle spørgsmål for at konfigurere serveren til at arbejde med din mobile enhed:

Ønsker du, at godkendelsestokens er tidsbaseret (å / n) y [Indtast 'Y' her]Det viser en QR-kode i terminalvinduet; hold dette terminalvindue åbent indtil videre.

Trin 3. Installer Google-Authenticator-appen på din mobile enhed, og åbn den. Klik nu på indstillingen 'Scan en QR-kode.'Fokuser nu dit mobilkamera på at scanne QR-koden i terminalvinduet på din server.

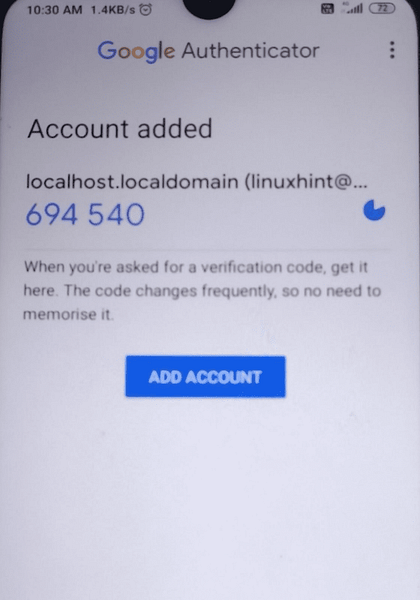

Trin 4. Efter scanning af QR-koden tilføjer din mobilenhed en konto til din server og genererer en tilfældig kode, der fortsætter med at ændre sig med en roterende timer, som vist på billedet nedenfor:

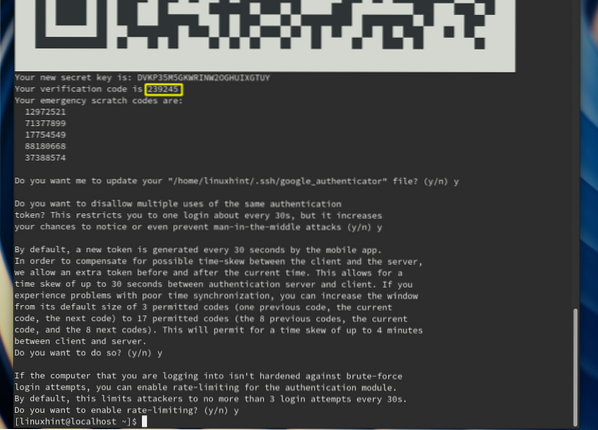

Trin 5. Gå nu tilbage til dit serverterminalvindue, og indtast her bekræftelseskoden fra din mobile enhed. Når koden er bekræftet, genererer den et sæt skrabekode. Disse ridekoder kan bruges til at logge ind på din server, hvis du mister din mobile enhed. Så gem dem på et sikkert sted.

Trin 6. I de yderligere trin stilles der nogle spørgsmål for at afslutte konfigurationen. Vi har givet nedenstående sæt med spørgsmål og deres svar for at konfigurere opsætningen. Du kan ændre disse svar efter dine behov:

Vil du have mig til at opdatere din "/ home / linuxhint /.google_authenticator-fil? (y / n) y [Indtast 'y' her]Vil du ikke tillade flere anvendelser af det samme godkendelsestoken? Dette begrænser dig til et login omkring hvert 30. år, men det øger dine chancer for at bemærke eller endda forhindre mand-i-midten-angreb (å / n) y [Indtast 'y' her]

Som standard genereres et nyt token hvert 30. sekund af mobilappen.For at kompensere for mulig tidsforskydning mellem klienten og serveren tillader vi et ekstra token før og efter det aktuelle tidspunkt. Dette giver mulighed for en tidsforskydning på op til 30 sekunder mellem godkendelsesserveren og klienten. Hvis du oplever problemer med dårlig tidssynkronisering, kan du øge vinduet fra dets standardstørrelse på 3 tilladte koder (en tidligere kode, den aktuelle kode, den næste kode) til 17 tilladte koder (de 8 tidligere koder, den aktuelle kode og de 8 næste koder). Dette giver mulighed for en tidsforskydning på op til 4 minutter mellem klient og server. Vil du gøre det? (y / n) y [Indtast 'y' her]

Hvis computeren, som du logger ind på, ikke er hærdet mod forsøg på login med brute-force, kan du aktivere hastighedsbegrænsning for godkendelsesmodulet. Som standard begrænser dette angribere til ikke mere end 3 loginforsøg hvert 30. år. Vil du aktivere hastighedsbegrænsning? (y / n) y [Indtast 'y' her]

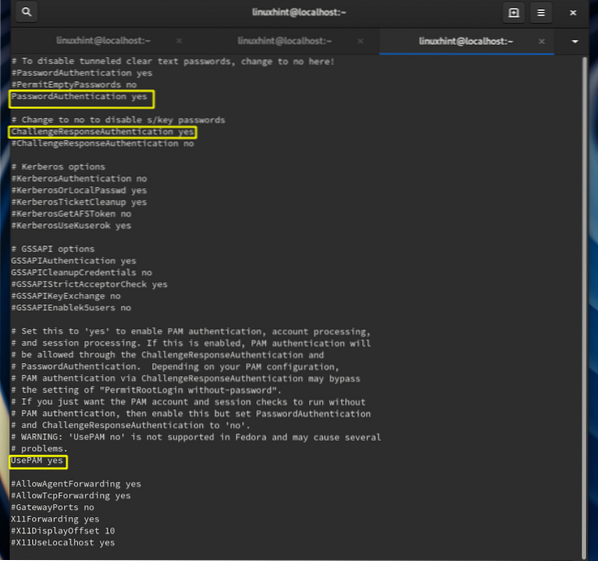

Trin 7. Åbn nu sshd_config-filen med en hvilken som helst editor

$ sudo vi / etc / ssh / sshd_configog gør følgende trin:

- Fjern kommentar og indstil PasswordAuthentication til ja.

- Fjern kommentar og indstil ChallengeResponseAuthentication til ja.

- Fjern kommentar og indstil Brug PAM til ja.

Gem og luk filen.

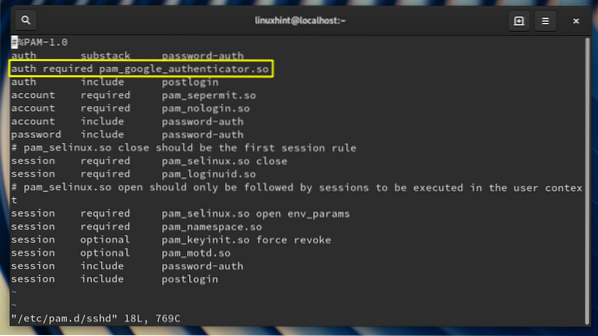

Trin 8. Åbn derefter / etc / pam.d / sshd-fil

$ sudo vi / etc / pam.d / sshdog tilføj følgende linjer under linjen 'auth substack adgangskode auth:

auth krævet pam_google_authenticator.så

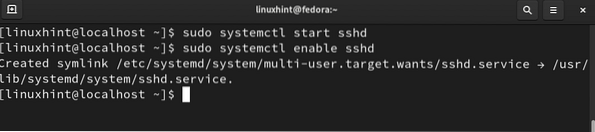

Trin 9. Start og aktiver SSH-tjenesten på Fedora-serveren med kommandoen:

$ sudo systemctl start sshd$ sudo systemctl aktiver sshd

Alle trin til konfiguration af serveren er nu udført. Vi flytter nu til vores klientmaskine, dvs.e., Xubuntu, i vores tilfælde.

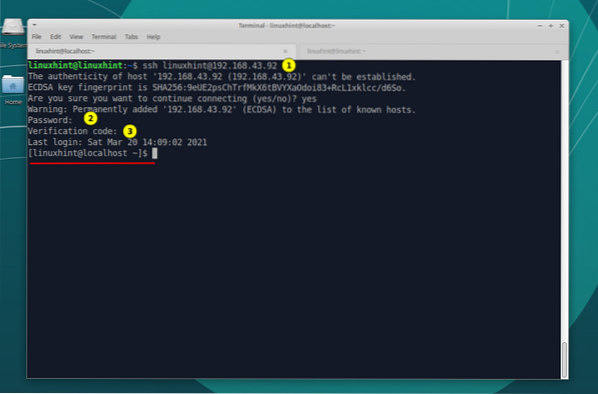

Trin 10. Prøv nu at logge ind med SSH fra Xubuntu-maskinen til Fedora 30-serveren:

$ ssh [e-mailbeskyttet]

Som du kan se, beder SSH først om serverens adgangskode og derefter en verifikationskode fra din mobile enhed. Når du har indtastet bekræftelseskoden korrekt, kan du logge på den eksterne Fedora-server.

Konklusion

Tillykke, vi har med succes konfigureret SSH-adgang med tofaktorautentificering på Fedora 30 OS. Du kan yderligere konfigurere SSH til kun at bruge en verifikationskode til login uden fjernserveradgangskoden.

Phenquestions

Phenquestions