Installer et Intrusion Detection System (IDS) for at vide, om systemet er blevet hacket

Første ting at gøre efter mistanke om et hackerangreb er at opsætte et IDS (Intrusion Detection System) til at opdage uregelmæssigheder i netværkstrafikken. Efter et angreb har fundet sted, kan den kompromitterede enhed blive en automatiseret zombie hos hackertjenesten. Hvis hacker definerede automatiske opgaver inden for offerets enhed, vil disse opgaver sandsynligvis producere uregelmæssig trafik, som kan opdages af Intrusion Detection Systems såsom OSSEC eller Snort, der fortjener en dedikeret tutorial hver, vi har følgende for dig at komme i gang med mest populære:

- Konfigurer Snort IDS og Opret regler

- Kom godt i gang med OSSEC (Intrusion Detection System)

- Snort-alarmer

- Installation og brug af Snort Intrusion Detection System til at beskytte servere og Netværk

Derudover skal du til IDS-opsætningen og korrekt konfiguration udføre yderligere opgaver, der er anført nedenfor.

Overvåg brugernes aktivitet for at vide, om systemet er blevet hacket

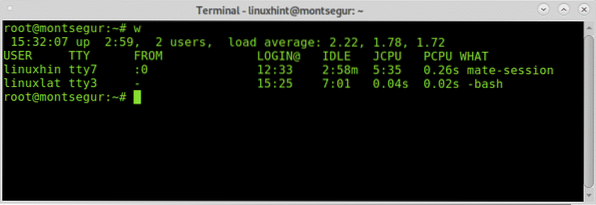

Hvis du har mistanke om, at du blev hacket, er det første skridt at sikre, at ubuden gæst ikke er logget ind i dit system, kan du opnå det ved hjælp af kommandoer “w”Eller“hvem”, Den første indeholder yderligere oplysninger:

# w

Bemærk: kommandoer “w” og “who” viser muligvis ikke brugere, der er logget ind fra pseudo-terminaler som Xfce-terminal eller MATE-terminal.

Den første kolonne viser brugernavn, i dette tilfælde logges linuxhint og linuxlat, den anden kolonne TTY viser terminalen, søjlen FRA viser brugeradressen, i dette tilfælde er der ikke fjernbrugere, men hvis de var, kunne du se IP-adresser der. Det [e-mail beskyttet] kolonne viser login-tiden, kolonnen JCPU opsummerer referat af processen udført i terminalen eller TTY. det PCPU viser CPU'en, der forbruges af processen, der er anført i den sidste kolonne HVAD. CPU-oplysninger er estimative og ikke nøjagtige.

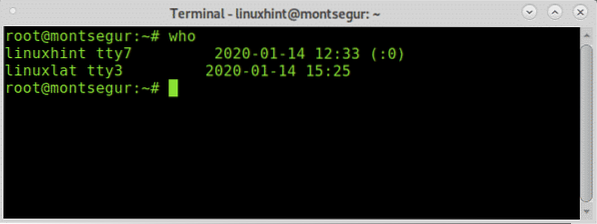

Mens w svarer til udførelse oppetid, hvem og ps -a sammen er et andet alternativ, men mindre informativt, kommandoen “hvem”:

# hvem

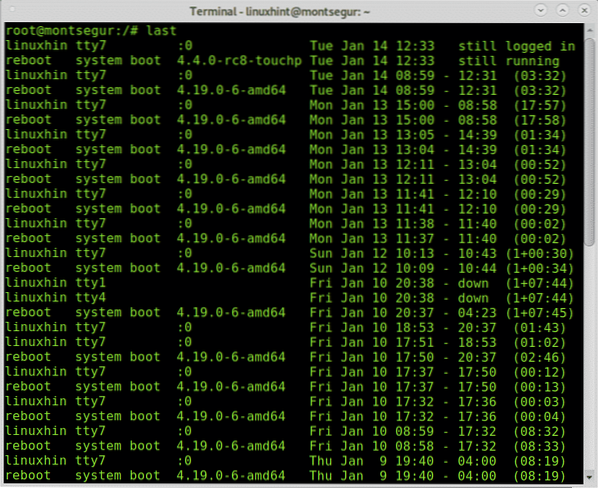

En anden måde at overvåge brugernes aktivitet på er via kommandoen "sidste", som gør det muligt at læse filen wtmp som indeholder oplysninger om loginadgang, loginkilde, logintid med funktioner til forbedring af specifikke loginhændelser, for at prøve at køre det:

# sidste

Outputtet viser brugernavnet, terminalen, kildeadressen, login-tiden og sessionens samlede varighed.

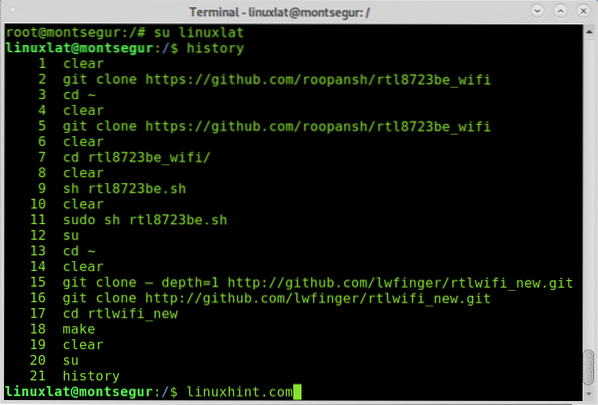

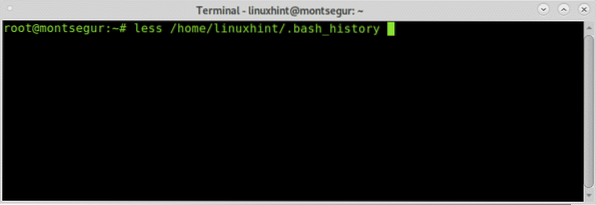

Hvis du har mistanke om ondsindet aktivitet fra en bestemt bruger, kan du kontrollere bash-historikken, logge ind som den bruger, du vil undersøge og køre kommandoen historie som i følgende eksempel:

# su# historie

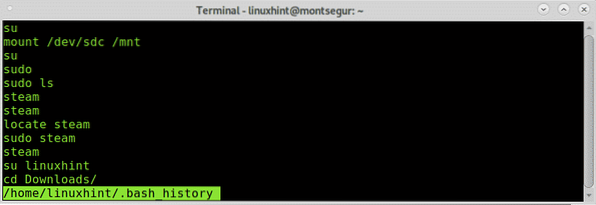

Ovenfor kan du se kommandohistorikken, denne kommando fungerer ved at læse filen ~ /.bash_history placeret i brugerens hjem:

# mindre / hjem /

Du vil se inde i denne fil den samme output, end når du bruger kommandoen “historie”.

Selvfølgelig kan denne fil let fjernes eller dens indhold smides, de informationer, den giver, må ikke betragtes som en kendsgerning, men hvis angriberen kørte en "dårlig" kommando og glemte at fjerne historikken, vil den være der.

Kontrollerer netværkstrafik for at vide, om systemet er blevet hacket

Hvis en hacker krænkede din sikkerhed, er der store sandsynligheder, at han efterlod en bagdør, en måde at komme tilbage, et script, der leverer specificeret information som spam eller minedrift af bitcoins, på et tidspunkt, hvis han holdt noget i dit system, der kommunikerer eller sender nogen information, du skal være i stand til at bemærke det ved at overvåge din trafik på udkig efter usædvanlig aktivitet.

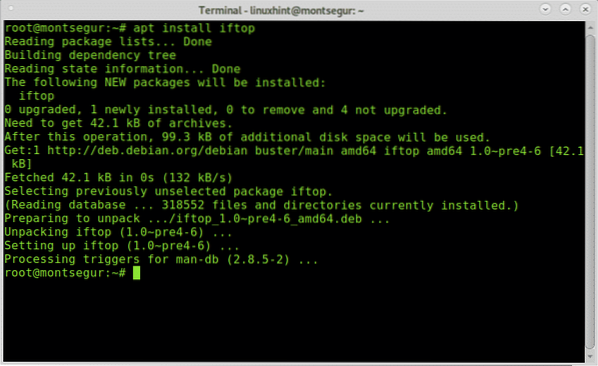

Til at begynde lader vi køre kommandoen iftop, som ikke kommer på Debian-standardinstallation som standard. På sin officielle hjemmeside beskrives Iftop som "den øverste kommando til brug af båndbredde".

Sådan installeres det på Debian og baserede Linux-distributionskørsler:

# apt install iftop

Når det er installeret, kør det med sudo:

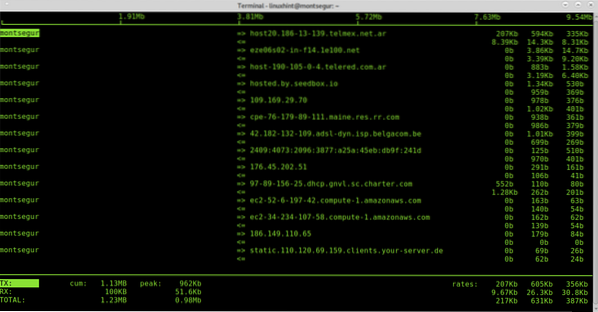

# sudo iftop -i

Den første kolonne viser localhost, i dette tilfælde montsegur, => og <= indicates if traffic is incoming or outgoing, then the remote host, we can see some hosts addresses, then the bandwidth used by each connection.

Når du bruger iftop, skal du lukke alle programmer, der bruger trafik som webbrowsere, messengers, for at kassere så mange godkendte forbindelser som muligt for at analysere, hvad der er tilbage, at identificere underlig trafik er ikke svært.

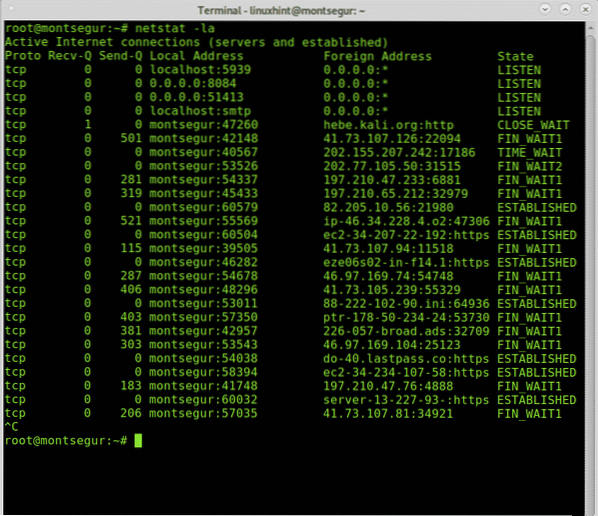

Kommandoen netstat er også en af de vigtigste muligheder, når man overvåger netværkstrafik. Den følgende kommando viser lytte (l) og aktive (a) porte.

# netstat -la

Du kan finde flere oplysninger på netstat på Sådan kontrolleres der for åbne porte på Linux.

Kontrollerer processer for at vide, om systemet er blevet hacket

I ethvert operativsystem, når noget ser ud til at gå galt, er en af de første ting, vi ser efter, processerne til at forsøge at identificere en ukendt eller noget mistænkeligt.

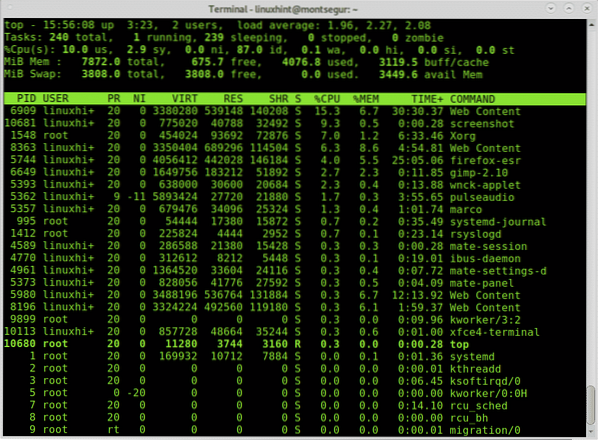

# top

I modsætning til klassiske vira producerer en moderne hackteknik muligvis ikke store pakker, hvis hackeren vil undgå opmærksomhed. Kontroller kommandoerne omhyggeligt, og brug kommandoen lsof -p til mistænkelige processer. Kommandoen lsof giver mulighed for at se, hvilke filer der åbnes og deres tilknyttede processer.

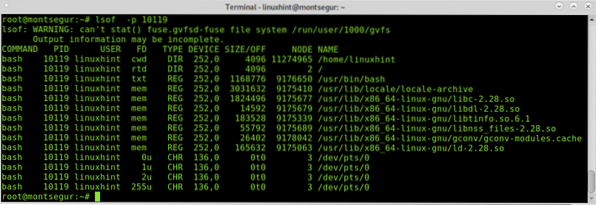

# lsof -p

Processen over 10119 hører til en bash-session.

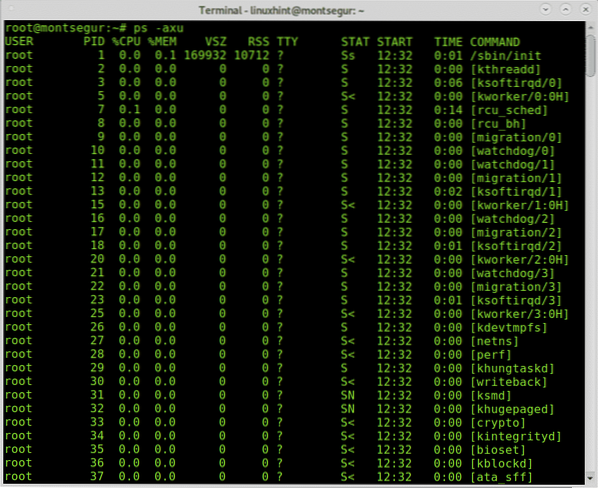

Selvfølgelig er der kommandoen for at kontrollere processer ps også.

# ps -axu

PS -axu-output ovenfor viser brugeren i den første søjle (rod), proces-id (PID), som er unik, CPU- og hukommelsesforbrug ved hver proces, virtuel hukommelse og resident sætstørrelse, terminal, procestilstand, dets starttid og kommandoen, der startede den.

Hvis du identificerer noget unormalt, kan du tjekke med lsof med PID-nummeret.

Kontrol af dit system for Rootkits-infektioner:

Rootkits er blandt de farligste trusler for enheder, hvis ikke værre, når der først blev fundet en rootkit, er der ingen anden løsning end geninstallation af systemet, nogle gange kan et rootkit endda tvinge en hardwareudskiftning. Heldigvis er der en simpel kommando, som kan hjælpe os med at opdage de mest kendte rootkits, kommandoen chkrootkit (tjek rootkits).

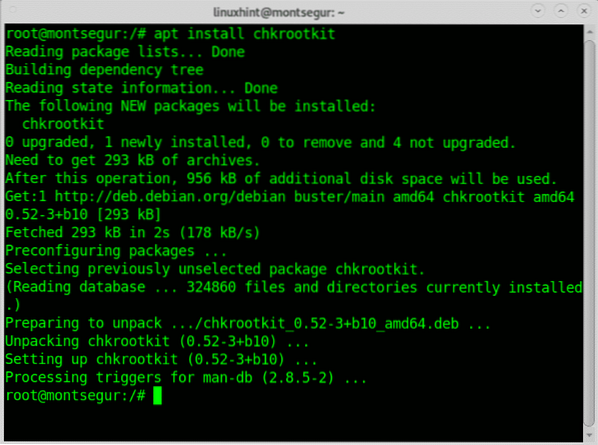

Sådan installeres Chkrootkit på Debian og baserede Linux-distributionskørsler:

# apt install chkrootkit

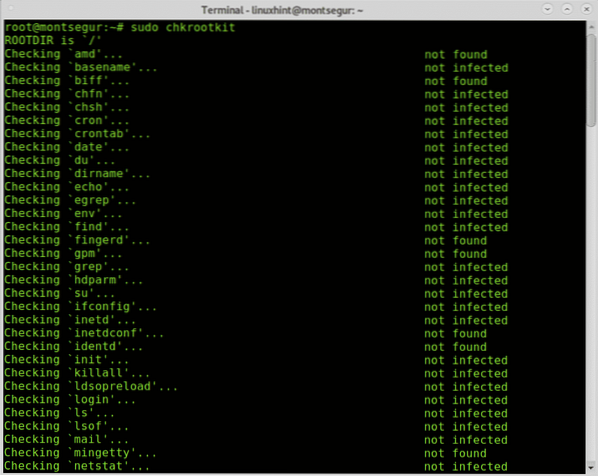

Når det er installeret, skal du bare køre:

Som du ser, blev der ikke fundet nogen rootkits på systemet.

Jeg håber, du fandt denne vejledning om, hvordan du opdager, om dit Linux-system er blevet hacket ”nyttigt.

Phenquestions

Phenquestions