Installation af Nikto:

I dette tilfælde bruger jeg et Debian-system, du kan downloade Nikto til Debian på https: // pakker.debian.org / jessie / all / nikto / download . Hvis dit system returnerer afhængighedsfejl, når du udfører “dpkg -i

Kom godt i gang med Nikto:

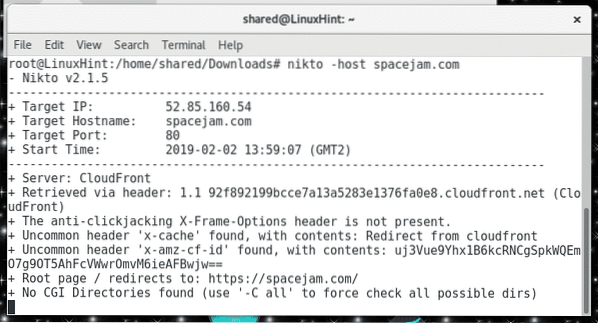

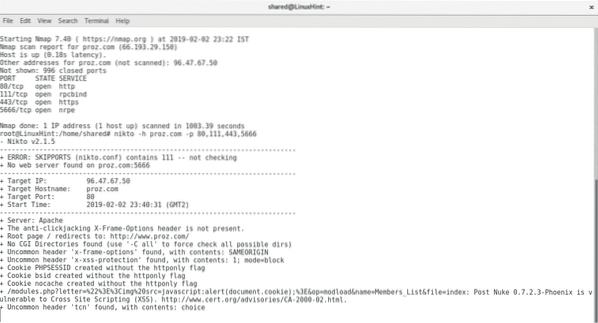

Som med enhver Linux-pakke kan du altid kaste en "man nikto" for at lære alle parametre. Den første parameter, vi bruger, og som er obligatorisk, er -vært (eller -h) for at specificere målet. I dette tilfælde besluttede jeg at bruge som mål et meget gammelt, ikke-vedligeholdt websted, der kan give interessante resultater:

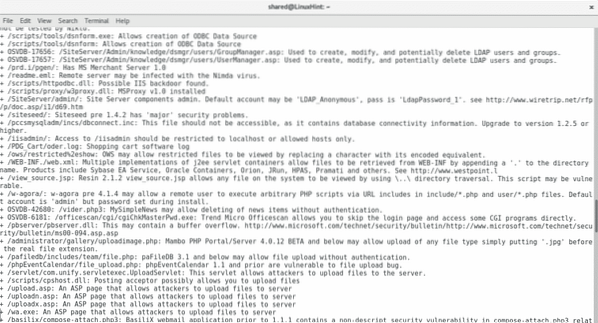

Som med enhver scanner modtager vi grundlæggende oplysninger, der er nyttige i en footprinting-proces, men derudover kan vi se inden for de første resultater, at Nikto allerede opdagede en mulig sårbarhed, der udsatte webstedet for Clickjacking-angreb.

Efter at have set Niktos anbefaling om at tilføje parameteren “-C all”, stoppede jeg scanningen, du kan genstarte inklusive -Opkald.

CGI (Common Gateway Interface) er en måde, hvorpå webservere interagerer med software eller programmer, der er installeret på serveren.

I dette tilfælde var vi ikke heldige, men som vist ovenfor fandt Nikto en mulig sårbarhed med succes, til trods for at webstedet ikke har CGI-indhold. Tag i betragtning, at sårbarheder kan være falske positive og derfor ikke kan udnyttes.

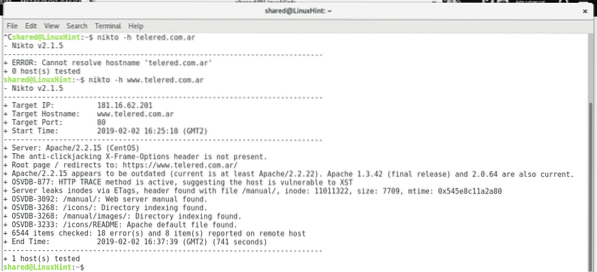

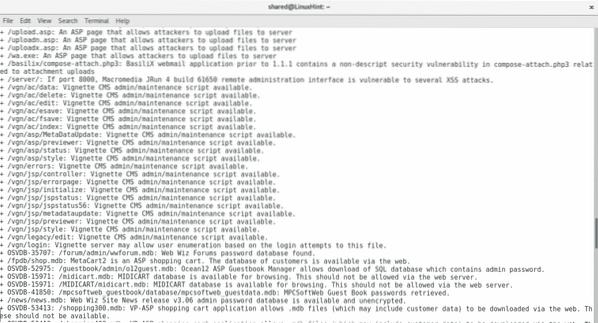

Lad os kontrollere et andet mål, www.telered.com.ar, et internetudbyderwebsted:

Hjemmesiden har ingen omdirigering til www, så jeg startede scanningen igen.

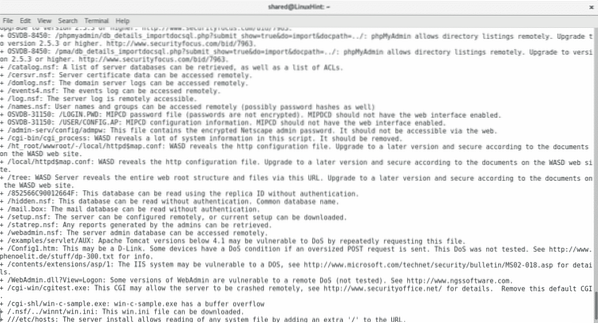

Du kan se, at de bruger en gammel Apache-version under CentOS og flere mulige sårbarheder som OSVDB-877, OSVDB-3092, OSVDB-3268, OSVDB-3233, tidligere kunne vi søge på http: // www.osvdb.org-database, men den er offline nu, derfor bliver vi nødt til at basere sårbarheden på de oplysninger, Nikto leverer eller google den, i dette tilfælde vil vi google Cross Site Tracing-angreb.

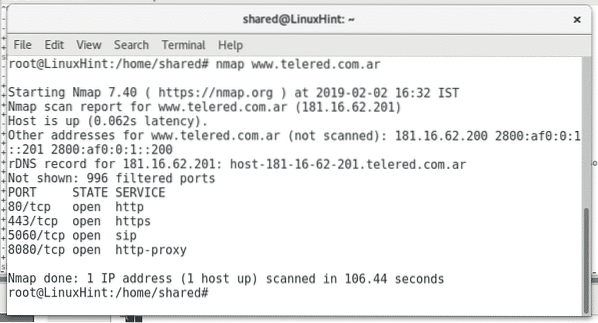

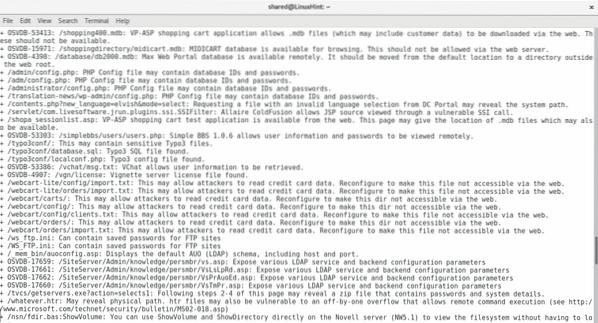

Lad os kombinere Nikto med Nmap, så vi kan se, hvilke porte en webserver har åbnet, før vi bruger Nikto, og kaste en grundlæggende Nmap-scanning mod det samme mål for at kontrollere, om den har yderligere porte åbne.

Det interessante her kan være port 5060 brugt til VOIP, porten ser ud til at være forbundet med kendte sårbarheder ifølge denne kilde, gennem Nikto er det usandsynligt at give vigtige resultater, men lad os prøve det.

Hvor

-p = angiver porten.

-h = angiver værten

-useproxy = at scanne ved hjælp af en proxy og undgå målet for at se vores IP.

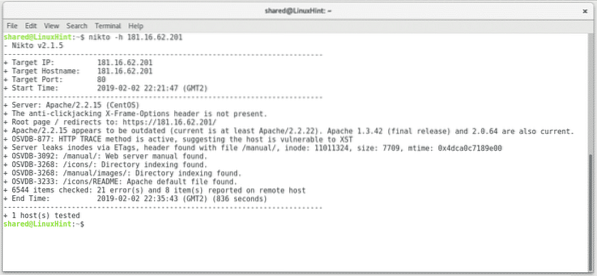

I modsætning til den scanning, vi lancerede før nu, fandt Nikto en XML-fil, der linkede os til en blogartikel, der forklarede sårbarheden, filen muligvis repræsenterer. Det anbefales at køre Nmap mod et mål, før du bruger Nikto til at målrette mod åbne porte.

Det er vigtigt at fremhæve Nikto-resultaterne vil variere alt efter de parametre og data, vi bruger, selv mod det samme mål, for eksempel hvis du bruger målets domænenavn eller målets IP eller ændrer porten. Lad os se, om vi kan finde et tredje andet resultat på det samme mål:

Resultatet er meget ens i dette tilfælde, til trods for at der blev rapporteret om flere fejl (21 vs 18 den første scanning), muligvis på grund af problemer med omdirigering.

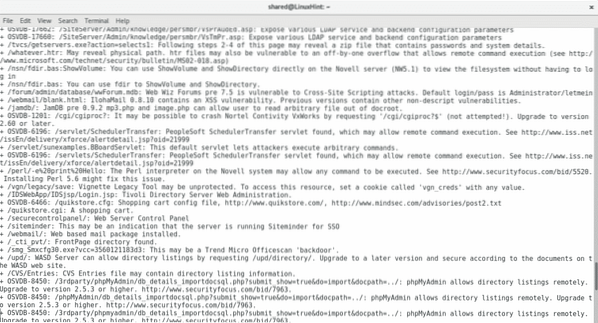

Scanning med flere porte med Nikto:

Hvis vi kører Nmap for at opdage, at et websted har flere porte åbne, kan vi scanne dem alle i en enkelt Nikto-session ved at adskille porte med koma som vist nedenfor:

Jeg løber:

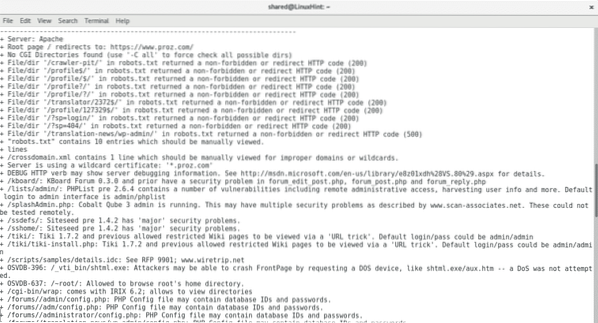

nmap proz.comnikto -h proz.com -p 80.111.443.5666

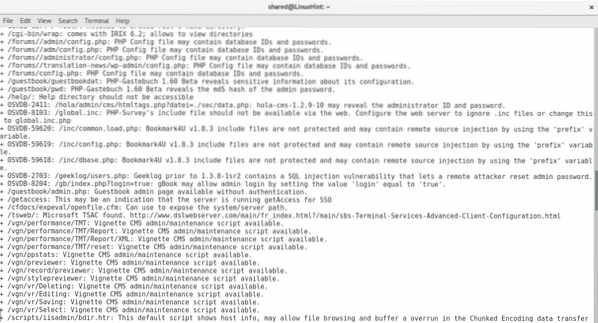

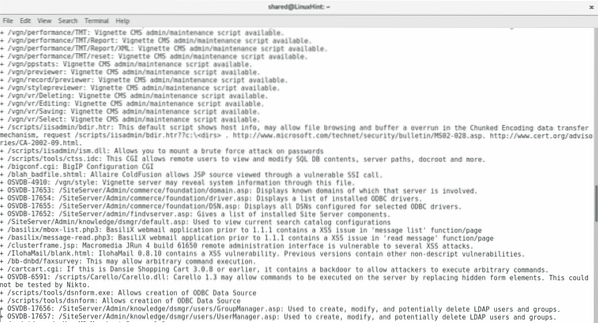

Som du ser efter at have fået alle åbne porte af Nmap, kastede jeg en Nikto-scanning, den kasserer automatisk porte, der ikke kører webapplikationer. Ved at tilføje alle porte opdagede Nikto flere sårbarheder, herunder meget følsomme mapper, der indeholdt mulige legitimationsoplysninger, SQL Injection og XSS-sårbarheder, brute force-muligheder blandt mange flere muligheder for at udnytte serveren.

For at reproducere Nikto-resultater med komplette resultater skal du bare køre:

"nikto -h proz.com -p 80.111.443.5666 "Brug af Nikto-plugins:

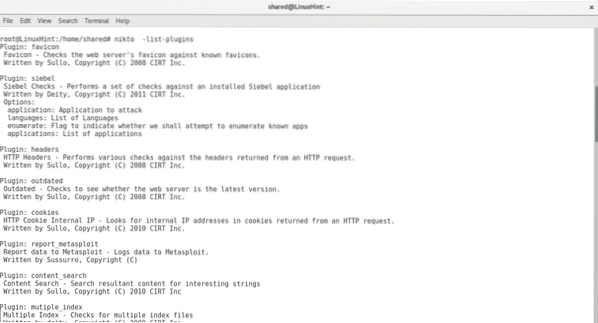

“Nikto -liste-plugins”Viser en liste over yderligere plugins, der kan hjælpe med at scanne et mål eller bekræfte en sårbarhed rapporteret af Nikto.

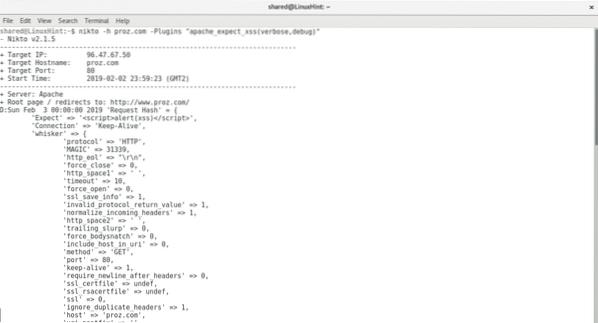

Lad os kontrollere, om resultaterne ovenfor, der viser XSS-sårbarheder, ikke er falske positive.

Løb:

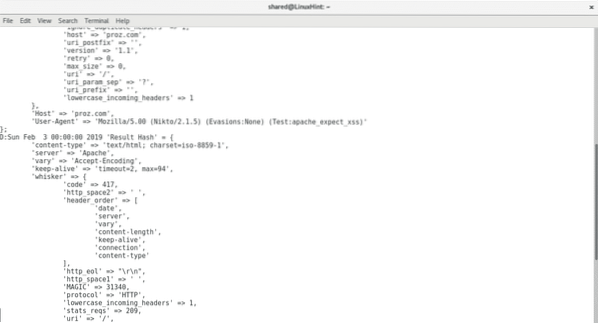

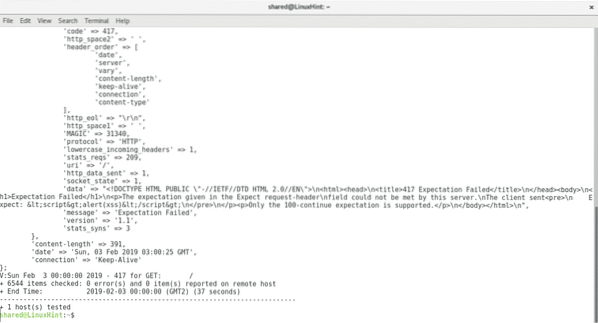

Som vi ser i dette tilfælde informerer Nikto “'meddelelse' => 'Forventning mislykkedes" kasserer XSS-sårbarheden. Hvis det var din server, kunne du bruge forskellige plugins til at kassere eller bekræfte resten af sårbarhederne.

Konklusion:

Nikto er en meget let sårbarheds-scanner til webservere, det er nyttigt, hvis du ikke har tid til at håndtere tunge scannere som Nexpose eller Nessus, på trods af dette, hvis du har tid til at analysere dit mål, vil jeg anbefale en mere komplet scanner som Nexpose, Nessus, OpenVAS eller Nmap, hvoraf nogle vi allerede har analyseret på LinuxHint, simpelthen fordi de ikke er begrænset til webservere, og alle aspekter fortjener at blive dybt kontrolleret for at beskytte en server.

Phenquestions

Phenquestions