- Sådan deaktiveres ssh root-adgang på Debian 10 Buster

- Alternativer til at sikre din ssh-adgang

- Filtrering af ssh-porten med iptables

- Brug af TCP-indpakninger til at filtrere ssh

- Deaktivering af ssh-tjenesten

- Relaterede artikler

Sådan deaktiveres ssh root-adgang på Debian 10 Buster

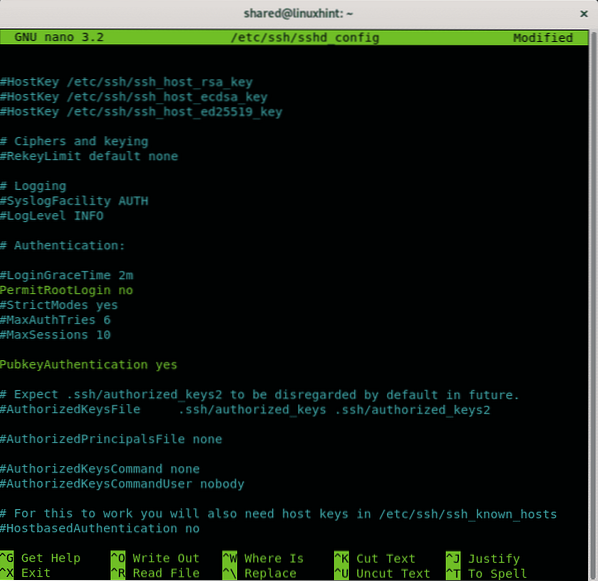

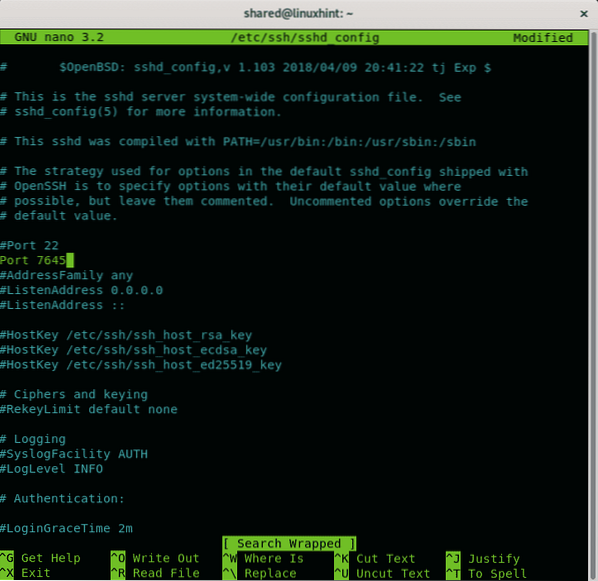

For at deaktivere ssh root-adgang skal du redigere ssh-konfigurationsfilen, det er det på Debian / etc / ssh / sshd_config, for at redigere det ved hjælp af nano-teksteditor-kørsel:

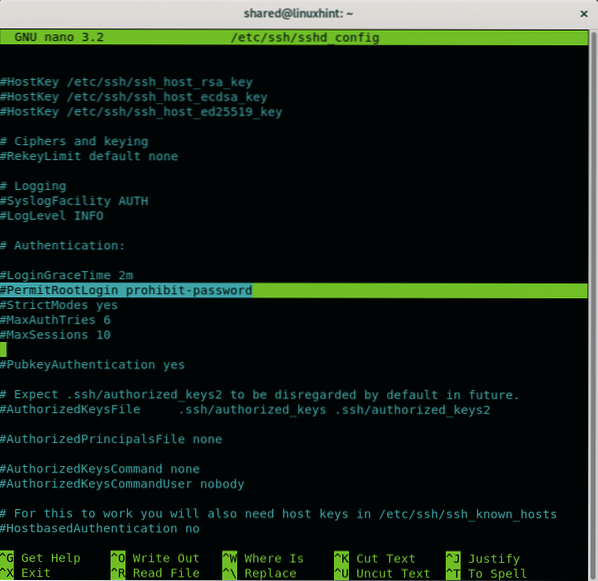

På nano kan du trykke CTRL + W (hvor) og type PermitRoot for at finde følgende linje:

#PermitRootLogin forbyder adgangskode

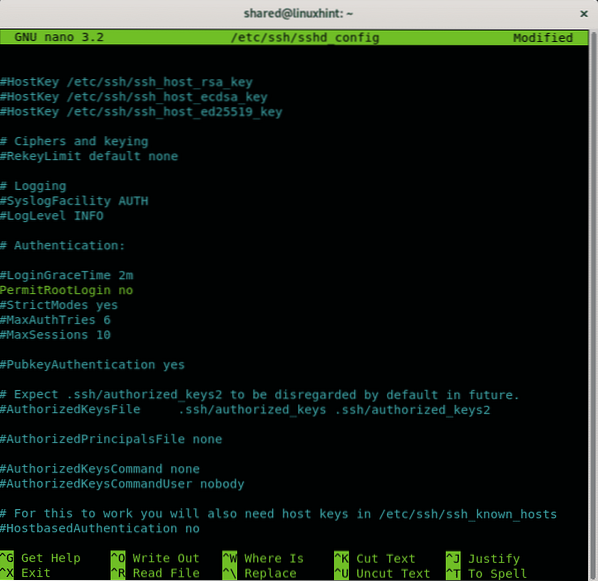

For at deaktivere rodadgangen via ssh skal du bare kommentere den linje og udskifte den forbud-adgangskode til ingen som i det følgende billede.

Efter deaktivering af rodadgang skal du trykke på CTRL + X og Y for at gemme og afslutte.

Det forbud-adgangskode mulighed forhindrer login med adgangskode, der kun tillader login gennem tilbagefaldshandlinger såsom offentlige nøgler, hvilket forhindrer brute force-angreb.

Alternativer til at sikre din ssh-adgang

Begræns adgang til godkendelse af offentlig nøgle:

For at deaktivere adgangskode login, der kun tillader login ved hjælp af en offentlig nøgle, skal du åbne / etc / ssh / ssh_config konfigurationsfil igen ved at køre:

For at deaktivere adgangskode login, der kun tillader login ved hjælp af en offentlig nøgle, skal du åbne / etc / ssh / ssh_config konfigurationsfil igen ved at køre:

nano / etc / ssh / sshd_configFind linjen, der indeholder PubkeyAuthentication og sørg for, at der står Ja som i eksemplet nedenfor:

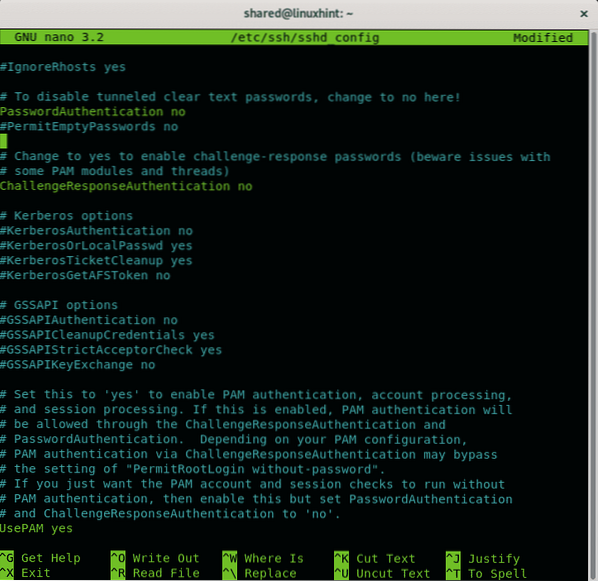

Sørg for, at adgangskodegodkendelse er deaktiveret ved at finde linjen, der indeholder PasswordAuthentication, hvis kommenteret ikke kommenterer det, og sørg for, at det er indstillet som ingen som på følgende billede:

Tryk derefter på CTRL + X og Y for at gemme og afslutte nano-teksteditor.

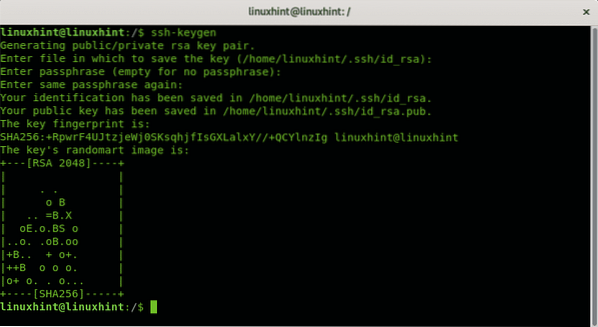

Nu som den bruger, du vil tillade ssh-adgang igennem, skal du generere private og offentlige nøglepar. Løb:

ssh-keygenBesvar spørgsmålssekvensen, og lad det første svar være standard ved at trykke på ENTER, indstil din adgangssætning, gentag den, og tasterne gemmes kl ~ /.ssh / id_rsa

Indtast fil, hvor nøglen skal gemmes (/ root /.ssh / id_rsa):

Indtast adgangssætning (tom for ingen adgangssætning):

Din identifikation er gemt i / root /.ssh / id_rsa.

Din offentlige nøgle er gemt i / root /.ssh / id_rsa.pub.

Nøglefingeraftrykket er:

SHA256: 34 + uXVI4d3ik6ryOAtDKT6RaIFclVLyZUdRlJwfbVGo root @ linuxhint

Nøglens tilfældige kunstbillede er:

+---[RSA 2048]----+

For at overføre de nøglepar, du lige har oprettet, kan du bruge ssh-kopi-id kommando med følgende syntaks:

ssh-kopi-idSkift standard ssh-port:

Åbn / etc / ssh / ssh_config konfigurationsfil igen ved at køre:

nano / etc / ssh / sshd_config

Lad os sige, at du vil bruge port 7645 i stedet for standardport 22. Tilføj en linje som i eksemplet nedenfor:

Tryk derefter på CTRL + X og Y for at gemme og afslutte.

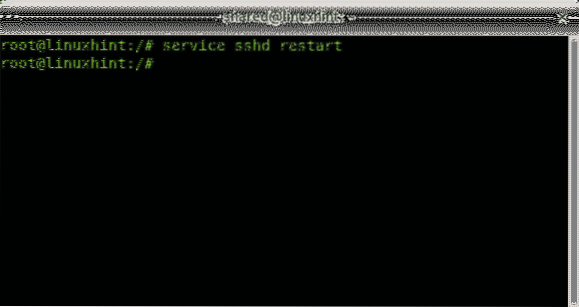

Genstart ssh-tjenesten ved at køre:

service sshd genstart

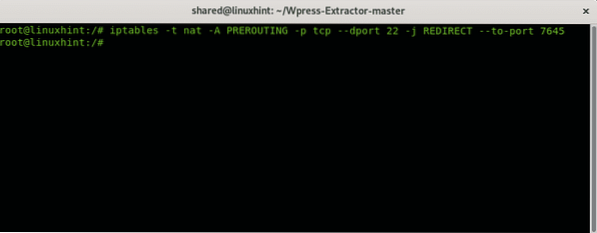

Derefter skal du konfigurere iptables til at tillade kommunikation via port 7645:

iptables -t nat -A PREROUTING -p tcp --dport 22 -j REDIRECT --to-port 7645

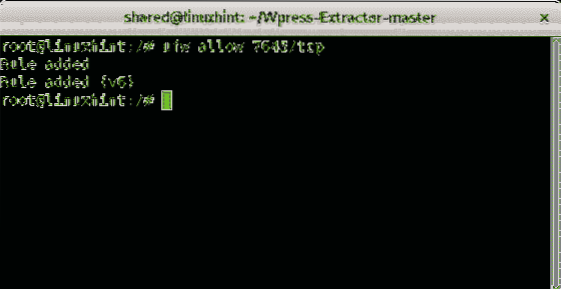

Du kan også bruge UFW (ukompliceret firewall) i stedet:

ufw tillad 7645 / tcp

Filtrering af ssh-porten

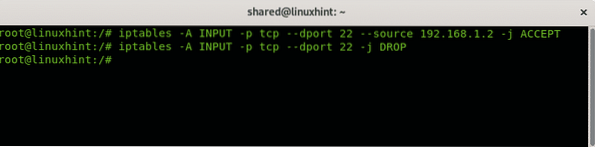

Du kan også definere regler til at acceptere eller afvise ssh-forbindelser i henhold til specifikke parametre. Følgende syntaks viser, hvordan man accepterer ssh-forbindelser fra en bestemt IP-adresse ved hjælp af iptables:

iptables -A INPUT -p tcp --dport 22 - kildeiptables -A INPUT -p tcp --dport 22 -j DROP

Den første linje i eksemplet ovenfor instruerer iptables til at acceptere indkommende (INPUT) TCP-anmodninger til port 22 fra IP 192.168.1.2. Den anden linje instruerer IP-tabeller om at slippe alle forbindelser til port 22. Du kan også filtrere kilden efter mac-adresse som i eksemplet nedenfor:

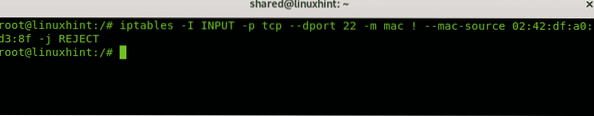

iptables -I INPUT -p tcp --dport 22 -m mac ! --mac-kilde 02: 42: df: a0: d3: 8f-j AFVIS

Eksemplet ovenfor afviser alle forbindelser undtagen enheden med mac-adresse 02: 42: df: a0: d3: 8f.

Brug af TCP-indpakninger til at filtrere ssh

En anden måde at hvidliste IP-adresser for at oprette forbindelse via ssh, mens du afviser resten, er ved at redigere katalogværterne.benægte og værter.tillad placeret i / osv.

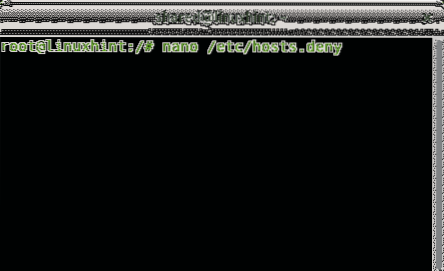

For at afvise alle værter køre:

nano / etc / hosts.nægte

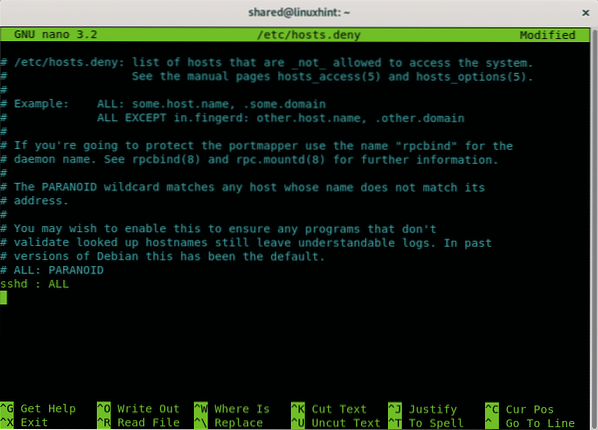

Tilføj en sidste linje:

sshd: ALLE

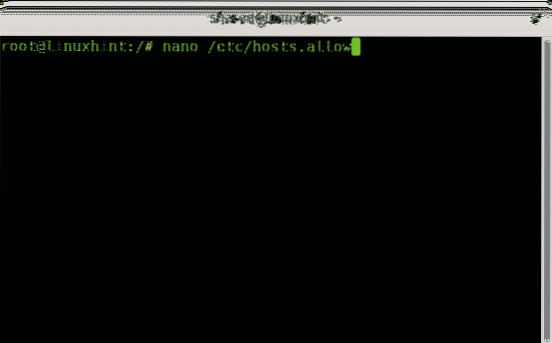

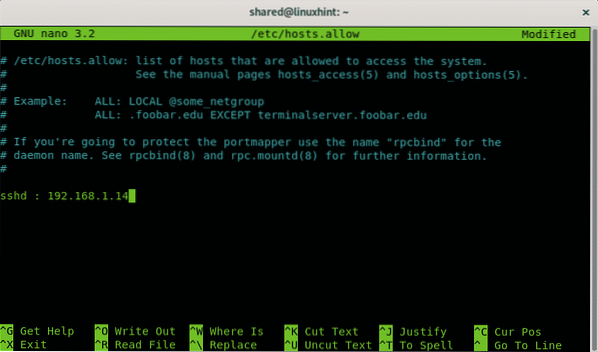

Tryk på CTRL + X og Y for at gemme og afslutte. Nu for at tillade specifikke værter gennem ssh redigeres filen / etc / hosts.tillad, at redigere det køre:

nano / etc / hosts.give lov til

Tilføj en linje, der indeholder:

sshd:

Tryk på CTRL + X for at gemme og afslutte nano.

Deaktivering af ssh-tjenesten

Mange indenlandske brugere betragter ssh som ubrugelig, hvis du slet ikke bruger det, kan du fjerne det, eller du kan blokere eller filtrere porten.

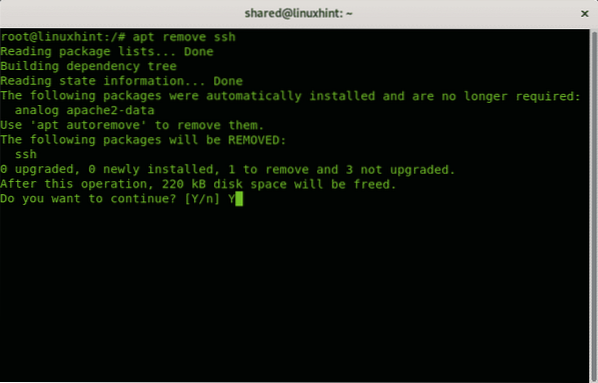

På Debian Linux eller baserede systemer som Ubuntu kan du fjerne tjenester ved hjælp af apt pakkehåndtering.

Sådan fjernes ssh-servicekørslen:

Tryk på Y, hvis du bliver bedt om at afslutte fjernelsen.

Og det handler kun om indenlandske foranstaltninger for at holde ssh sikkert.

Jeg håber, du fandt denne tutorial nyttig. Bliv ved med at følge LinuxHint for flere tip og tutorials om Linux og netværk.

Relaterede artikler:

- Sådan aktiveres SSH-server på Ubuntu 18.04 LTS

- Aktivér SSH på Debian 10

- Videresendelse af SSH-port på Linux

- Almindelige SSH-konfigurationsindstillinger Ubuntu

- Sådan og hvorfor ændres standard SSH-port

- Konfigurer SSH X11 Videresendelse på Debian 10

- Arch Linux SSH-serveropsætning, tilpasning og optimering

- Iptables for begyndere

- Arbejde med Debian Firewalls (UFW)

Phenquestions

Phenquestions