Restriktive vs Permissive Firewall Politics

Ud over den syntaks, du har brug for at vide for at administrere en firewall, skal du definere firewallens opgaver for at bestemme, hvilken politik der skal implementeres. Der er to hovedpolitikker, der definerer en firewalladfærd og forskellige måder at implementere dem på.

Når du tilføjer regler for at acceptere eller afvise specifikke pakker, kilder, destinationer, porte osv. reglerne bestemmer, hvad der vil ske med den trafik eller pakker, der ikke er klassificeret i dine firewallregler.

Et ekstremt simpelt eksempel ville være: når du definerer, om du hvidlister eller sortlister IP x.x.x.x, hvad sker der med resten?.

Lad os sige, at du hvidlister trafik fra IP x.x.x.x.

EN tilladelig politik betyder alle IP-adresser, der ikke er x.x.x.x kan forbinde, derfor y.y.y.y eller z.z.z.z kan oprette forbindelse. EN begrænsende politik nægter al trafik fra adresser, der ikke er x.x.x.x.

Kort sagt er en firewall, ifølge hvilken al trafik eller pakker, der ikke er defineret blandt dens regler, ikke må passere begrænsende. En firewall, ifølge hvilken al trafik eller pakker, der ikke er defineret blandt dens regler, er tilladt, er tilladelig.

Politikker kan være forskellige for indgående og udgående trafik, mange brugere har tendens til at bruge en restriktiv politik for indgående trafik, der holder en tilladelig politik for udgående trafik, dette varierer afhængigt af brugen af den beskyttede enhed.

Iptables og UFW

Mens Iptables er en frontend for brugere til at konfigurere kernefirewallreglerne, er UFW en frontend til at konfigurere Iptables, de er ikke egentlige konkurrenter, faktum er, at UFW bragte evnen til hurtigt at opsætte en tilpasset firewall uden at lære uvenlig syntaks, men nogle regler kan 't anvendes gennem UFW, specifikke regler for at forhindre specifikke angreb.

Denne tutorial viser regler, som jeg anser for blandt de bedste firewall-fremgangsmåder, der hovedsagelig anvendes, men ikke kun med UFW.

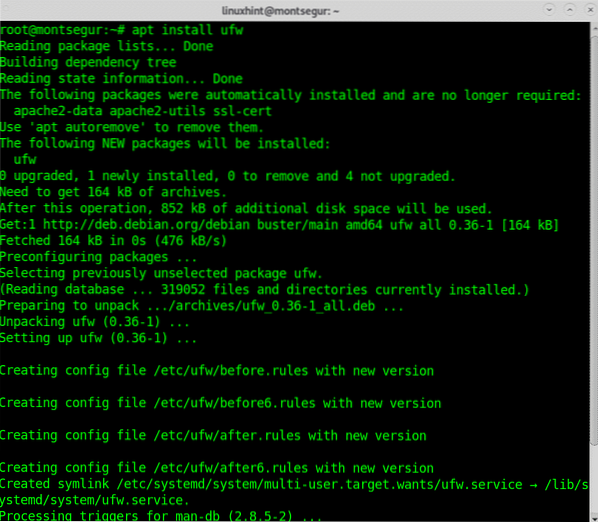

Hvis du ikke har UFW installeret, skal du installere det ved at køre:

# apt install ufw

Kom godt i gang med UFW:

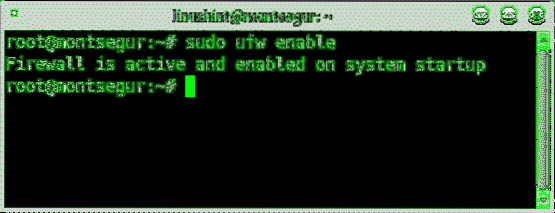

Lad os begynde med at aktivere firewallen ved opstart ved at køre:

# sudo ufw aktiver

Bemærk: hvis det er nødvendigt, kan du deaktivere firewallen ved hjælp af den samme syntaks, der erstatter "aktiv" for "deaktiver" (sudo ufw deaktiver).

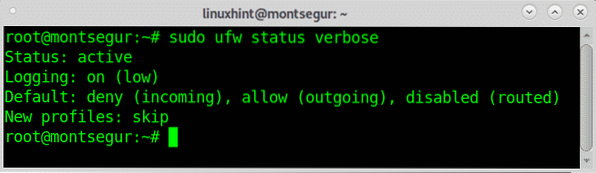

Når som helst vil du være i stand til at kontrollere firewallstatus med detaljeret ved at køre:

# sudo ufw status detaljeret

Som du kan se i output er standardpolitikken for indgående trafik restriktiv, mens for udgående trafik er politikken tilladelig, kolonnen "deaktiveret (dirigeret)" betyder, at routing og videresendelse er deaktiveret.

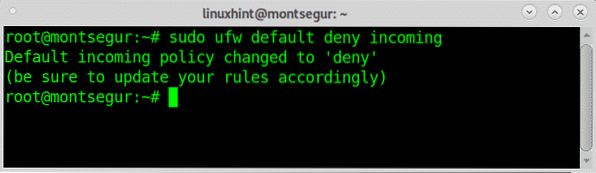

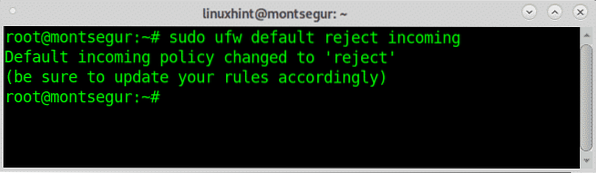

For de fleste enheder finder jeg, at en restriktiv politik er en del af den bedste firewall-praksis for sikkerhed, og lad os derfor starte med at nægte al trafik undtagen den, vi definerede som acceptabel, en restriktiv firewall:

# sudo ufw standard nægter indgående

Som du kan se, advarer firewallen os om at opdatere vores regler for at undgå fejl, når de betjener klienter, der opretter forbindelse til os. Måden at gøre det samme med Iptables kunne være:

# iptables -A INPUT -j DROPDet nægte regel om UFW vil slippe forbindelsen uden at informere den anden side om, at forbindelsen blev nægtet. Hvis du vil have, at den anden side skal vide, at forbindelsen blev nægtet, kan du bruge reglen “afvise”I stedet for.

# sudo ufw standard afviser indgående

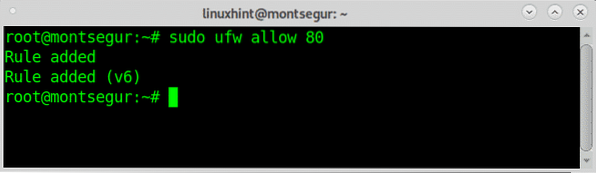

Når du har blokeret al indgående trafik uafhængigt af en hvilken som helst tilstand, kan du begynde at indstille diskriminerende regler for at acceptere det, vi ønsker at blive accepteret specifikt, for eksempel hvis vi opretter en webserver, og du vil acceptere alle andragender, der kommer til din webserver, i port 80, kør:

# sudo ufw tillader 80

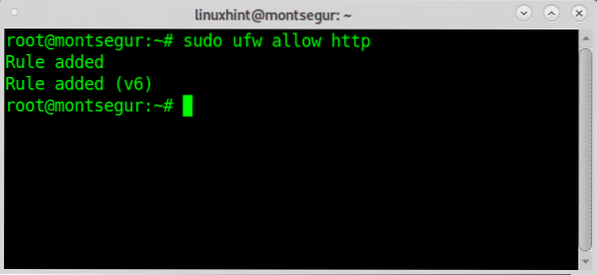

Du kan angive en tjeneste både efter portnummer eller navn, for eksempel kan du bruge prot 80 som ovenfor eller navnet http:

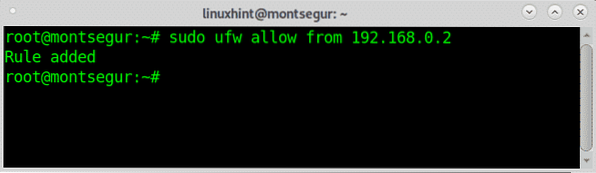

Ud over en tjeneste kan du også definere en kilde, for eksempel kan du nægte eller afvise alle indgående forbindelser undtagen en kilde-IP.

# sudo ufw tillad fra

Almindelige iptables-regler oversat til UFW:

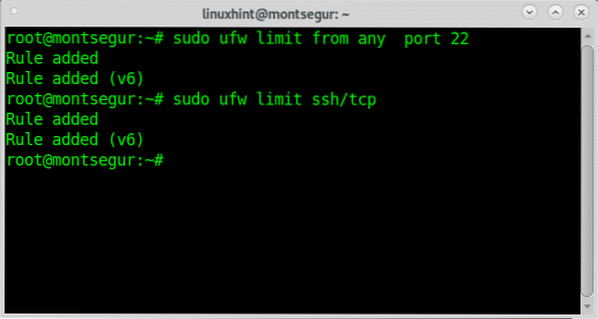

Begrænsning af rate_limit med UFW er ret let, det giver os mulighed for at forhindre misbrug ved at begrænse antallet, som hver vært kan etablere, med UFW, der begrænser satsen for ssh ville være:

# sudo ufw grænse fra enhver port 22# sudo ufw limit ssh / tcp

For at se, hvordan UFW gjorde opgaven let nedenfor, har du en oversættelse af UFW-instruktionen ovenfor for at instruere den samme:

# sudo iptables -A ufw-bruger-input -p tcp -m tcp --dport 22 -m tilslutning --ctstate NY-m nylig - sæt - navn STANDARD - maske 255.255.255.0 - kilde

#sudo iptables -A ufw-bruger-input -p tcp -m tcp --port 22 -m konnektor --ctstate NY

-m nylig --opdatering - sekunder 30 - hitantal 6 - navn STANDARD - maske 255.255.255.255

--rsource -j ufw-bruger-grænse

# sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -j ufw-user-limit-accept

Reglerne skrevet ovenfor med UFW vil være:

Jeg håber, du fandt denne vejledning om bedste fremgangsmåder til sikkerhed for Debian Firewall Setup.

Phenquestions

Phenquestions