Denne vejledning viser, hvordan du installerer BurpSuite på Debian, hvordan du konfigurerer din browser (i denne vejledning viser jeg kun, hvordan du opsætter det på Firefox) og SSL-certifikat, og hvordan man fanger pakker uden tidligere proxy-konfiguration på målet ved at kombinere det med ArpSpoof og konfigurere den usynlige proxy til at lytte.

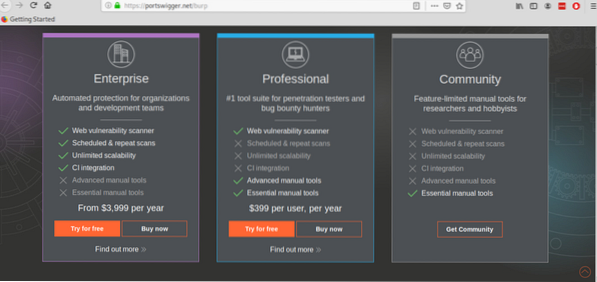

For at begynde at installere BurpSuite skal du besøge og vælge indstillingen Get Community (den tredje) for at få BurpSuite gratis.

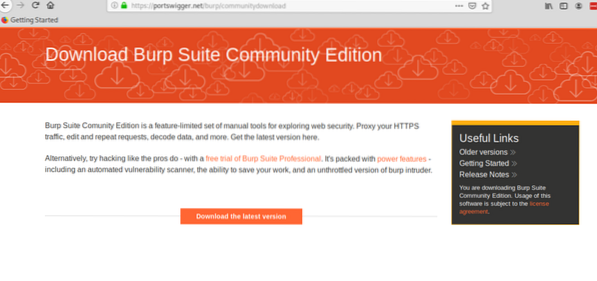

I det næste skærmbillede skal du klikke på “Download den nyeste version” orange knap for at fortsætte.

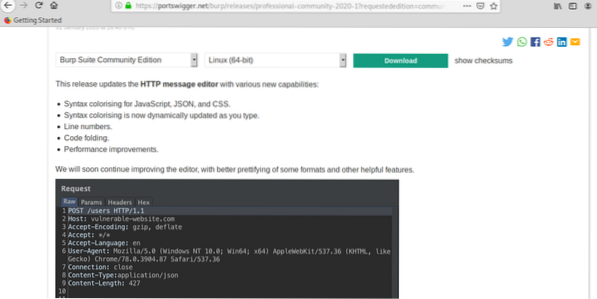

Klik på den grønne downloadknap.

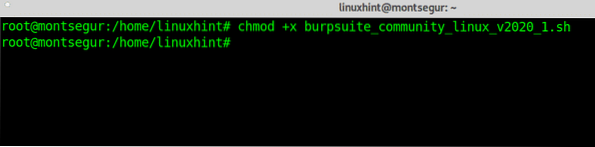

Gem .sh-script og giv det eksekveringstilladelser ved at køre:

# chmod + xI dette tilfælde for den aktuelle version på denne dato kører jeg:

# chmod + x burpsuite_community_linux_v2020_1.sh

Når eksekveringsrettighederne blev givet, skal du udføre scriptet ved at køre:

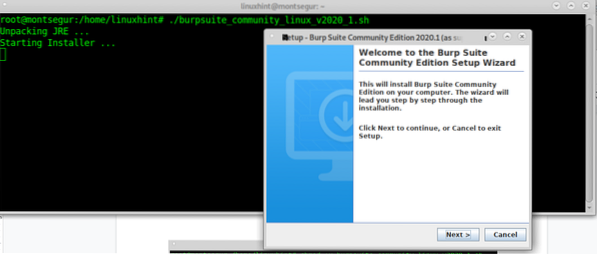

# ./ burpsuite_community_linux_v2020_1.shEt GUI-installationsprogram beder, tryk på “Næste" at fortsætte.

Forlad standardinstallationsmappen (/ opt / BurpSuiteCommunity), medmindre du har brug for en anden placering, og tryk på Næste at fortsætte.

Søg efter "Opret Symlink" valgt, og forlad standardmappen, og tryk på Næste.

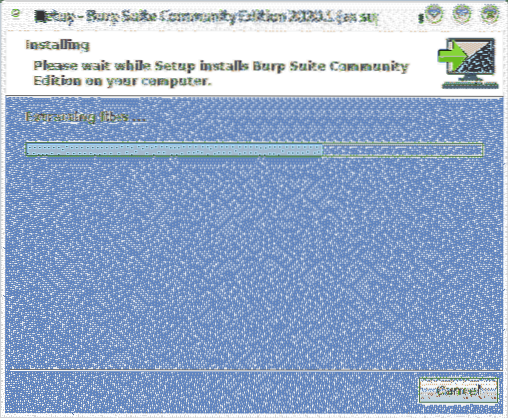

Installationsprocessen starter:

Når processen er afsluttet, skal du klikke på Afslut.

Fra din X-Window manager apps-menu skal du vælge BurpSuite, i mit tilfælde var det placeret i kategorien “Andet”.

Beslut om du vil dele din BurpSuite-oplevelse eller ej, klik på Jeg afviser, eller Jeg accepterer at fortsætte.

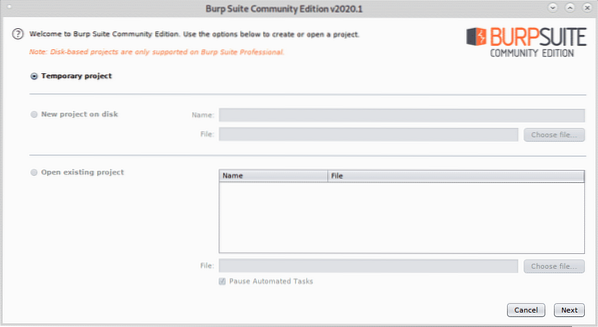

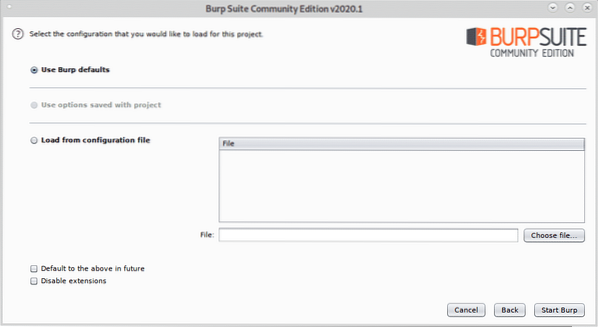

Forlade Midlertidigt projekt og tryk på Næste.

Forlade Brug Burp-standardindstillinger og tryk på Start Burp for at starte programmet.

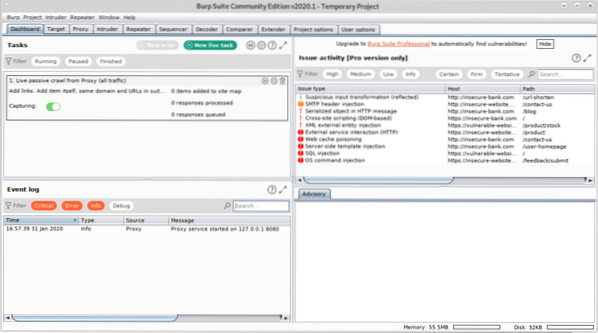

Du får vist BurpSuite hovedskærm:

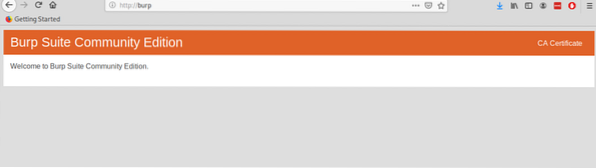

Inden du fortsætter, skal du åbne Firefox og åbne http: // burp.

En skærm svarende til nedenstående vises, i øverste højre hjørne skal du klikke på CA-certifikat.

Download og gem certifikatet.

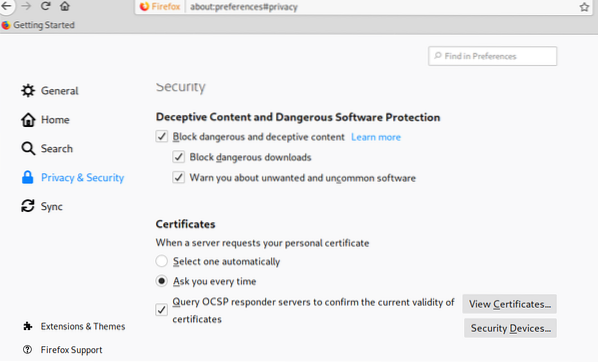

Klik på Firefox-menuen Præferencer, klik derefter på Privatliv og sikkerhed og rul ned, indtil du finder afsnittet Certifikater, og klik derefter på Se certifikater som vist nedenfor:

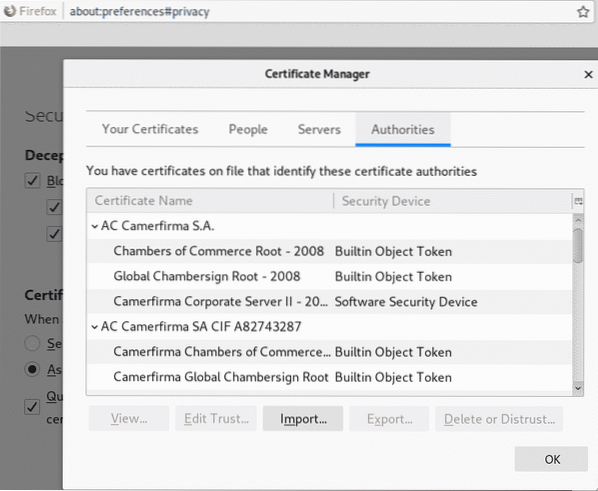

Klik på Importere:

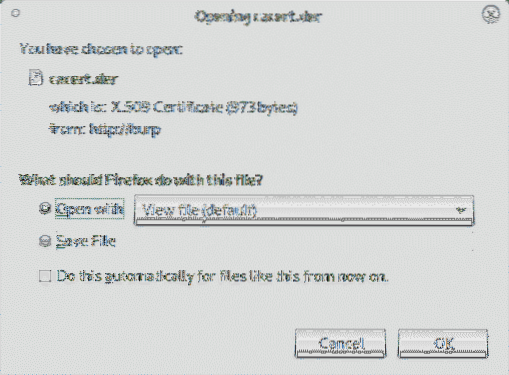

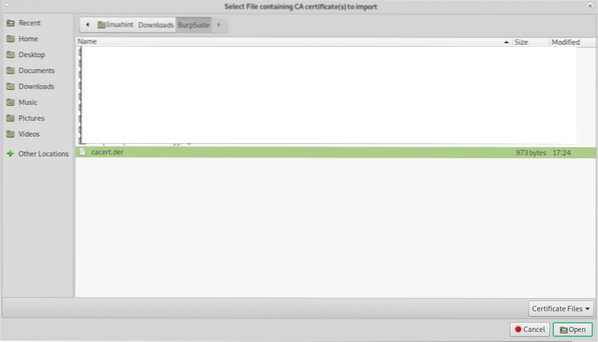

Vælg det certifikat, du tidligere har fået, og tryk på Åben:

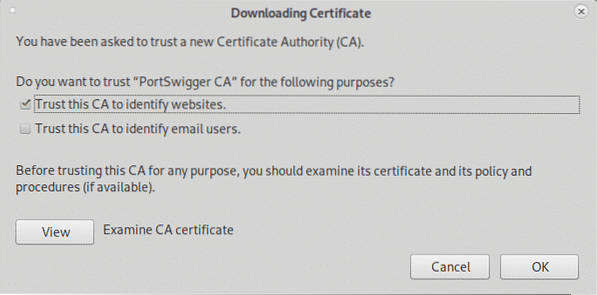

Klik på "Stol på denne CA for at identificere websteder.”Og tryk på Okay.

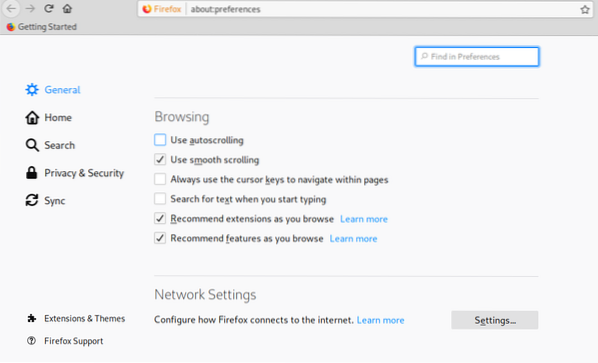

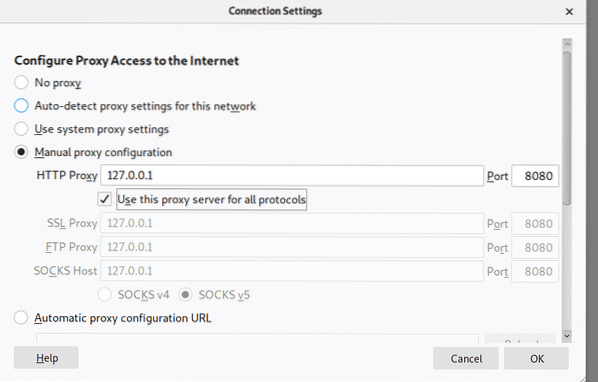

Klik stadig på menuen Firefox-indstillinger Generel i menuen i venstre side, og rul ned, indtil den når Netværks indstillinger, klik derefter på Indstillinger.

Vælg Manuel proxy-konfiguration og i HTTP-proxy felt indstiller IP 127.0.0.1, afkrydsning af “Brug denne proxyserver til alle protokoller”, Og klik derefter på Okay.

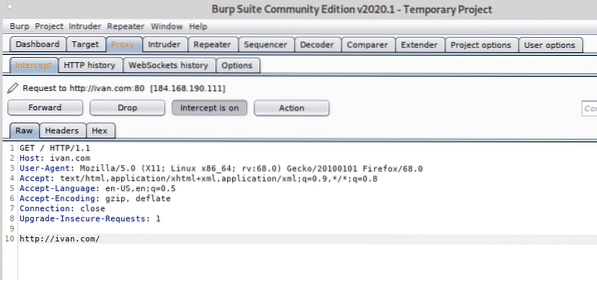

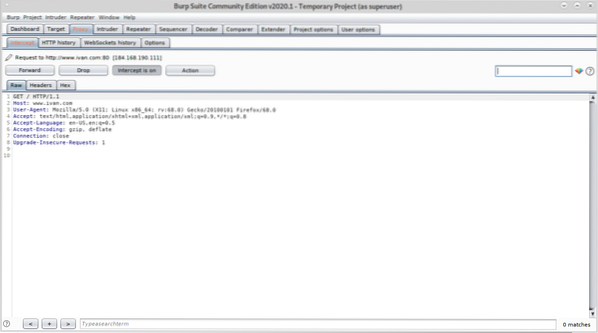

Nu er BurpSuite klar til at vise, hvordan den kan opfange trafik gennem den, når den defineres som proxy. Klik på på BurpSuite Proxy fanen og derefter på Opfang under fane og sørg for aflytning er tændt og besøg ethvert websted fra din Firefox-browser.

Anmodningen mellem browseren og det besøgte websted vil gå gennem Burpsuite, så du kan ændre pakkerne som i et Man in the Middle angreb.

Eksemplet ovenfor er det klassiske Proxy-funktionsshow for begyndere. Alligevel kan du ikke altid konfigurere målets proxy, hvis du gjorde det, ville en keylogger være mere nyttigt end et Man In the Middle angreb.

Nu bruger vi DNS og Usynlig proxy funktion til at fange trafik fra et system, som vi ikke kan konfigurere proxyen til.

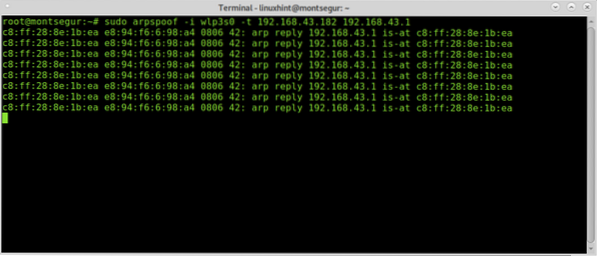

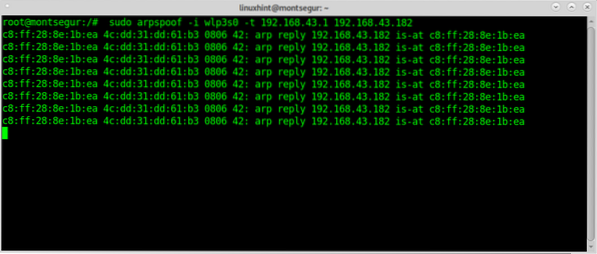

For at begynde at køre Arpspoof (på Debian og baserede Linux-systemer kan du installere med igennem apt installere dsniff) Når dsniff er installeret med arpspoof, for at fange pakker fra målet til routeren på konsolkørslen:

# sudo arpspoof -i

Derefter for at fange pakker fra routeren til målet køres i en anden terminal:

# sudo arpspoof -i

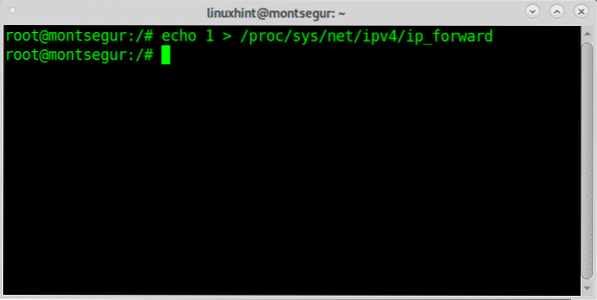

For at forhindre blokering af offeret skal du aktivere IP-videresendelse:

# echo 1> / proc / sys / net / ipv4 / ip_forward

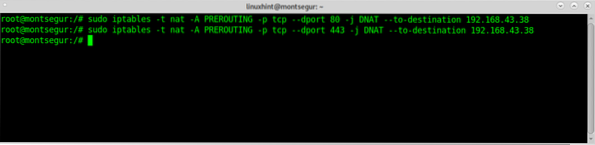

Omdiriger al trafik til port 80 og 443 til din enhed ved hjælp af iptables ved at køre nedenstående kommandoer:

# sudo iptables -t nat -A PREROUTING -p tcp --dport 80 -j DNAT --to-destination192.168.43.38

# sudo iptables -t nat -A PREROUTING -p tcp --dport 443 -j DNAT --to-destination

192.168.43.38

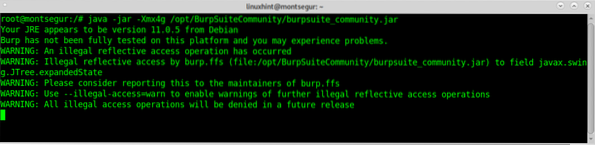

Kør BurpSuite som root, ellers fungerer nogle trin som at aktivere nye proxyer på bestemte porte ikke:

# java -jar -Xmx4g / opt / BurpSuiteCommunity / burpsuite_community.krukke

Hvis følgende advarsel vises, skal du trykke på OK for at fortsætte.

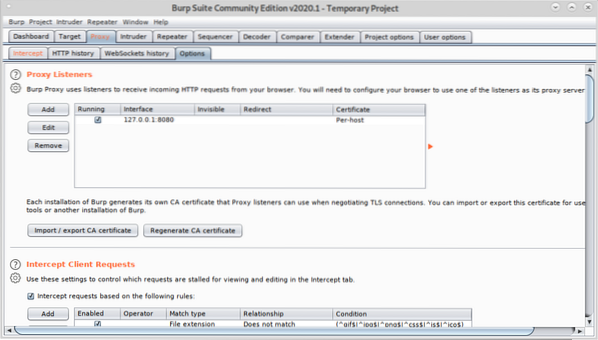

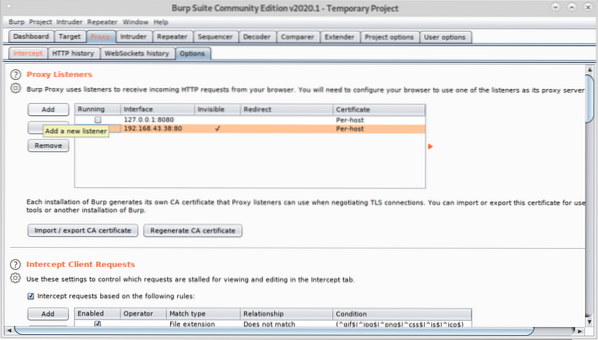

Når BurpSuite er åben, skal du klikke på Proxy>Muligheder og klik på Tilføje knap.

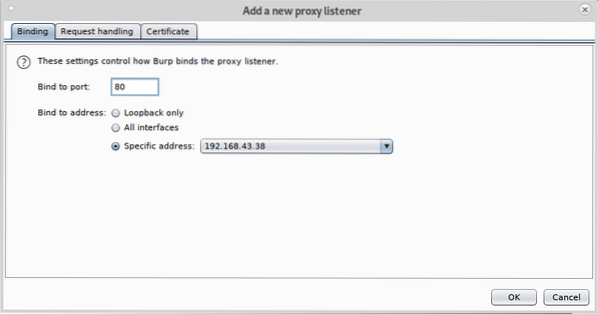

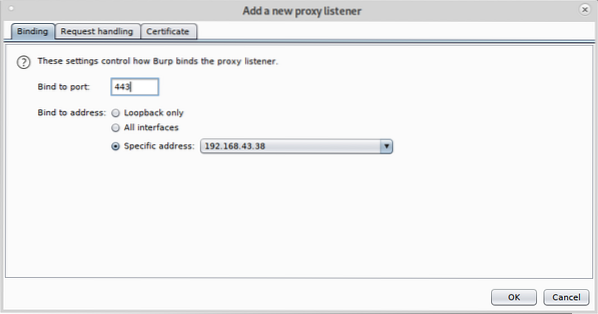

Vælg 80 og på Specifik adresse vælg din lokale IP-adresse:

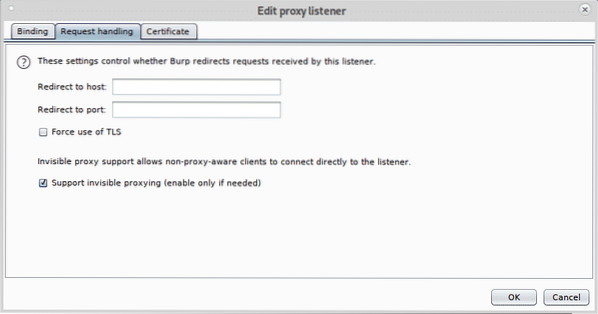

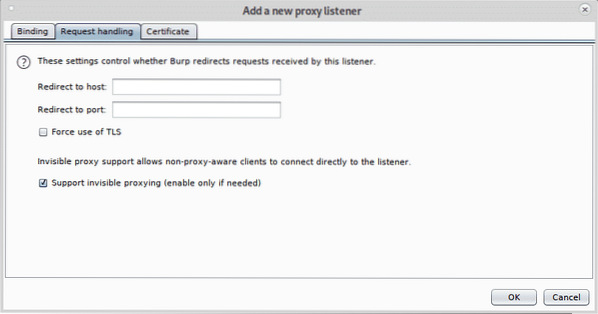

Klik derefter på Anmod om håndtering fane, flueben Understøtt usynlig proxying (aktiver kun hvis nødvendigt) og tryk på Okay.

Gentag ovenstående trin med port 443, klik på Tilføje.

Indstil port 443, og vælg igen din lokale netværks IP-adresse.

Klik på Anmod om håndtering, flueben support til usynlig fuldmagt og tryk på Okay.

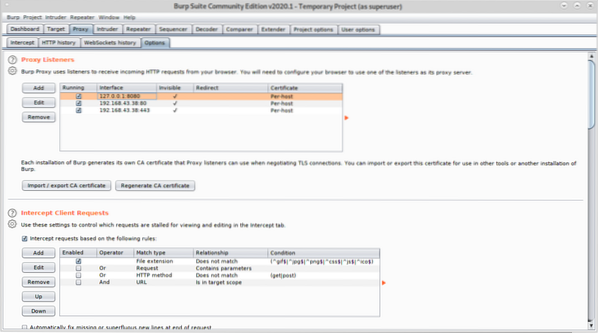

Marker alle fuldmagter som kørende og som usynlige.

Nu fra målenheden, besøg et websted, viser fanen Opfangning optagelsen:

Som du kan se, lykkedes det dig at fange pakker uden tidligere proxy-konfiguration i målets browser.

Jeg håber, du fandt denne vejledning om BurpSuite nyttig. Fortsæt med at følge LinuxHint for flere tip og opdateringer om Linux og netværk.

Phenquestions

Phenquestions