Wireshark er de-facto go-to-værktøjet til flere netværksproblemer, der varierer fra netværksfejlfinding, sikkerhedsproblemundersøgelse, inspektion af netværkstrafik af en mistænkelig applikation, fejlretning af protokolimplementeringer sammen med læringsformål for netværksprotokoller osv.

Wireshark-projektet blev indledt i 1998. Takket være den globale netværksekspert frivillige bidrag fortsætter den med at foretage opdateringer til nye teknologier og krypteringsstandarder. Derfor er det langt et af de bedste værktøjer til pakkeanalyser og bruges som et almindeligt kommercielt værktøj af forskellige offentlige agenturer, uddannelsesinstitutter og nonprofitorganisationer.

Wireshark-værktøjet består af et rigt sæt funktioner. Nogle af dem er følgende:

- Multiplatform: den er tilgængelig til Unix-, Mac- og Window-systemer.

- Det fanger pakker fra forskellige netværksmedier, dvs.e., Trådløst LAN, Ethernet, USB, Bluetooth osv.

- Det åbner pakkefiler fanget af andre programmer såsom Oracle snoop og atmsnoop, Nmap, tcpdump, Microsoft Network Monitor, SNORT og mange andre.

- Det gemmer og eksporterer fangede pakkedata i forskellige formater (CSV, XML, almindelig tekst osv.).

- Det giver beskrivelse understøttelse af protokoller, herunder SSL, WPA / WPA2, IPsec og mange andre.

- Det inkluderer opsamlings- og displayfiltre.

Wireshark vil dog ikke advare dig om skadelig aktivitet. Det hjælper dig kun med at inspicere og identificere, hvad der sker på dit netværk. Desuden analyserer det kun netværksprotokol / aktiviteter og udfører ikke nogen anden aktivitet som at sende / opfange pakker.

Denne artikel giver en grundig tutorial, der begynder med det grundlæggende (i.e., filtrering, Wireshark netværkslag osv.) og tager dig ind i dybden af trafikanalyser.

Wireshark-filtre

Wireshark leveres med kraftige filtermotorer, Capture Filters og Display Filters, for at fjerne støj fra netværket eller allerede fanget trafik. Disse filtre indsnævrer den uønskede trafik og viser kun de pakker, du vil se. Denne funktion hjælper netværksadministratorer med at foretage fejlfinding af de aktuelle problemer.

Før du går ind i detaljerne i filtre. Hvis du undrer dig over, hvordan du fanger netværkstrafikken uden noget filter, kan du enten trykke på Ctrl + E eller gå til indstillingen Capture i Wireshark-grænsefladen og klikke på Start.

Lad os nu grave dybt ned i de tilgængelige filtre.

Capture Filter

Wireshark yder støtte til at reducere størrelsen på en rå pakkeopsamling ved at lade dig bruge et Capture Filter. Men det fanger kun den pakketrafik, der matcher filteret, og ser bort fra resten af det. Denne funktion hjælper dig med at overvåge og analysere trafikken i en bestemt applikation ved hjælp af netværket.

Forveks ikke dette filter med displayfiltre. Det er ikke et displayfilter. Dette filter vises i det hovedvindue, der er nødvendigt for at indstille, inden pakkeopsamling startes. Desuden kan du ikke ændre dette filter under optagelsen.

Du kan gå til Fange mulighed for grænsefladen og vælg Optag filtre.

Du bliver bedt om et vindue som vist i øjebliksbillede. Du kan vælge ethvert filter fra listen over filtre eller tilføje / oprette et nyt filter ved at klikke på + knap.

Eksempler på listen over nyttige Capture Filters:

- vært ip_adresse - fanger trafik, kun mellem den specifikke kommunikations-IP-adresse

- net 192.168.0.0/24 - fanger trafik mellem IP-adresseområder / CIDR'er

- port 53 - fanger DNS-trafik

- tcp portrange 2051-3502 - fanger TCP-trafik fra portområdet 2051-3502

- port ikke 22 og ikke 21 - fange al trafik undtagen SSH og FTP

Skærmfilter

Displayfiltre giver dig mulighed for at skjule nogle pakker fra den allerede fangede netværkstrafik. Disse filtre kan tilføjes over den fangede liste og kan ændres med det samme. Du kan nu kontrollere og indsnævre de pakker, du vil koncentrere dig om, mens du skjuler de unødvendige pakker.

Du kan tilføje filtre i displayfilterets værktøjslinje lige over den første rude, der indeholder pakkeoplysninger. Dette filter kan bruges til at vise pakker baseret på protokol, kilde-IP-adresse, destinations-IP-adresse, porte, værdi og information om felter, sammenligning mellem felter og meget mere.

Det er rigtigt! Du kan oprette en kombination af filtre ved hjælp af logiske operatorer som ==.!=, ||, && osv.

Nogle eksempler på displayfiltre for en enkelt TCP-protokol og et kombinationsfilter er vist nedenfor:

Netværkslag i Wireshark

Bortset fra pakkeinspektion præsenterer Wireshark OSI-lag, der hjælper med fejlfindingsprocessen. Wireshark viser lagene i omvendt rækkefølge, såsom:

- Fysisk lag

- Data Link Layer

- Netværkslag

- Transportlag

- Applikationslag

Bemærk, at Wireshark ikke altid viser det fysiske lag. Vi vil nu grave i hvert lag for at forstå det vigtige aspekt af pakkeanalyse, og hvad hvert lag præsenterer i Wireshark.

Fysisk lag

Det fysiske lag, som vist i det følgende øjebliksbillede, viser den fysiske oversigt over rammen, såsom hardwareoplysninger. Som netværksadministrator udtrækker du generelt ikke oplysninger fra dette lag.

Data Link Layer

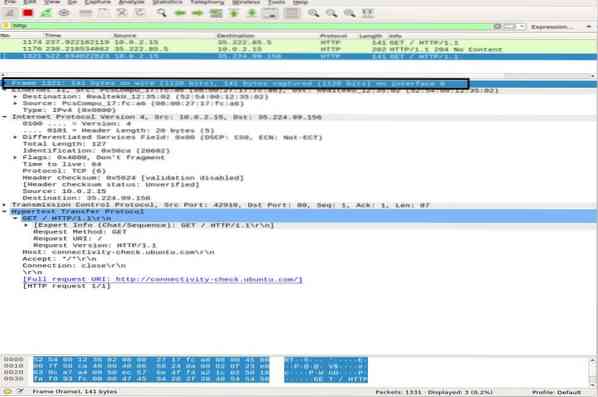

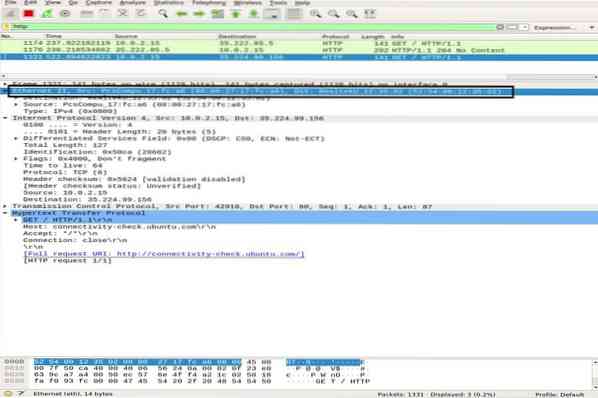

Det næste datalinklag indeholder kilde- og destinationsnetværkskortadressen. Det er relativt simpelt, da det kun leverer rammen fra den bærbare computer til routeren eller den næste tilstødende ramme i det fysiske medium.

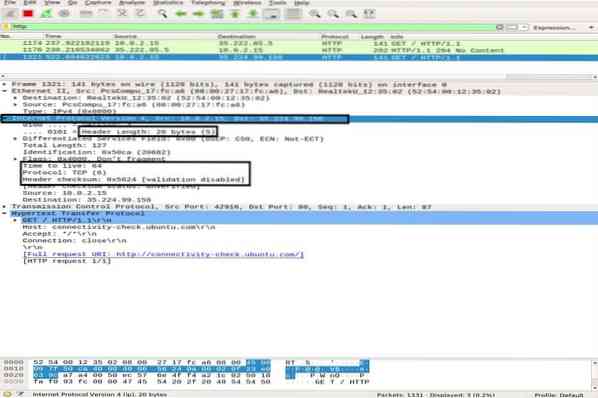

Netværkslag

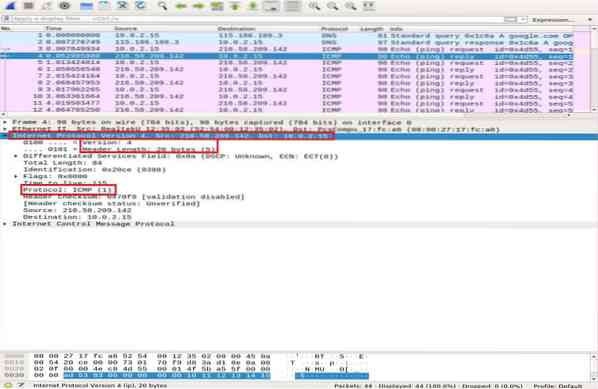

Netværkslaget viser kilde- og destinations-IP-adresser, IP-version, headerlængde, samlet pakkelængde og masser af anden information.

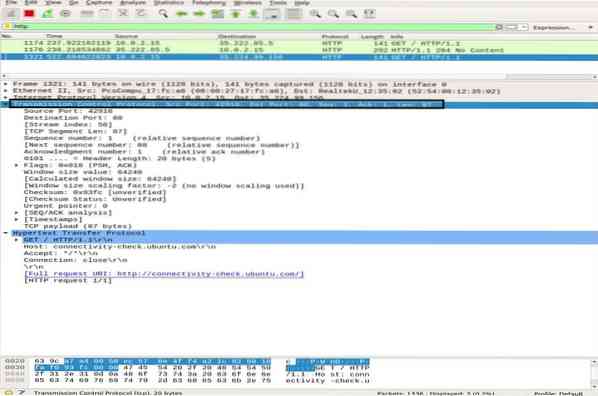

Transportlag

I dette lag viser Wireshark information om transportlaget, som består af SRC-porten, DST-porten, headerlængde og sekvensnummer, der ændres for hver pakke.

Applikationslag

I det sidste lag kan du se, hvilken type data der sendes over mediet, og hvilken applikation der bruges, såsom FTP, HTTP, SSH osv.

Trafikanalyse

ICMP-trafikanalyse

ICMP bruges til fejlrapportering og test ved at afgøre, om dataene når den tildelte destination til tiden eller ej. Ping-værktøjet bruger ICMP-meddelelser til at teste hastigheden på forbindelsen mellem enheder og rapportere, hvor lang tid pakken tager at nå sin destination, og kom derefter tilbage.

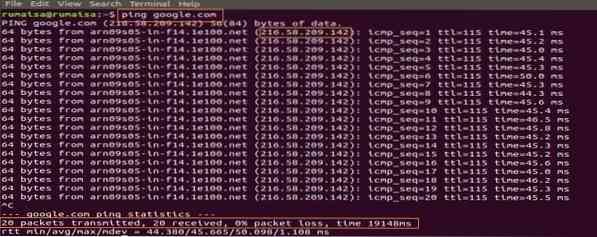

Ping bruger ICMP_echo_request besked til enheden på netværket, og enheden reagerer med ICMP_echo_reply besked. For at fange pakker på Wireshark skal du starte Capture-funktionen af Wireshark, åbne terminalen og køre følgende kommando:

ubuntu $ ubuntu: ~ $ ping google.comBrug Ctrl + C at afslutte pakkeopsamlingsprocessen i Wireshark. I snapshotet nedenfor kan du bemærke ICMP-pakke sendt = ICMP-pakke modtaget med 0% pakketab.

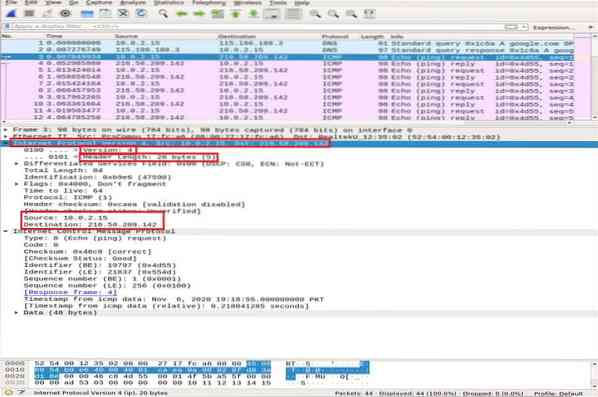

I den Wireshark-opsamlingsrude skal du vælge den første ICMP_echo_request-pakke og observere detaljerne ved at åbne den midterste Wireshark-rude.

I netværkslaget kan du bemærke kilden Src som min ip-adresse, hvorimod destinationen Dst ip_address er fra Google-server, mens IP-laget nævner protokollen for at være ICMP.

Nu zoomer vi ind i ICMP-pakkeoplysningerne ved at udvide Internet Control Message Protocol og afkode de fremhævede felter i snapshotet nedenfor:

- Type: 08-bit felt indstillet til 8 betyder ekko-anmodning

- Kode: altid nul for ICMP-pakker

- kontrolsum: 0x46c8

- Identifikationsnummer (BE): 19797

- Identifikationsnummer (LE): 21837

- Sekvensnummer (BE): 1

- Sekvensnummer (LE): 256

Identifikatoren og sekvensnumrene matches til at hjælpe med at identificere svarene på ekkoanmodninger. Tilsvarende beregnes kontrolsummen før pakkeoverførsel og føjes til det felt, der skal sammenlignes med kontrolsummen i den modtagne datapakke.

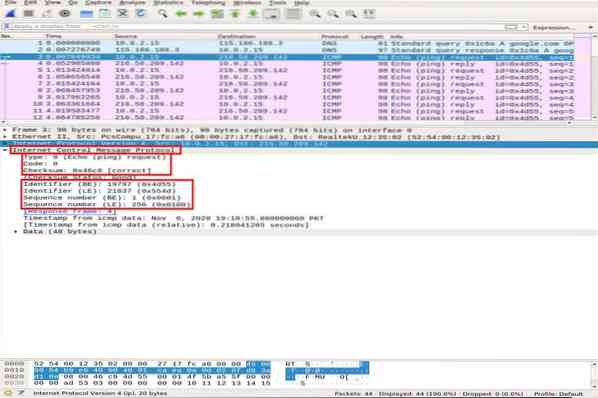

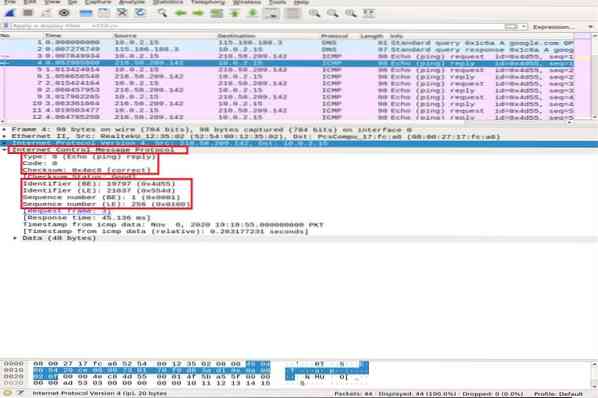

Bemærk nu i ICMP-svarpakken IPv4-laget. Kilde- og destinationsadresserne er byttet.

I ICMP-laget skal du kontrollere og sammenligne følgende vigtige felter:

- Type: 08-bit felt indstillet til 0 betyder ekko-svarmeddelelse

- Kode: altid 0 for ICMP-pakker

- kontrolsum: 0x46c8

- Identifikationsnummer (BE): 19797

- Identifikationsnummer (LE): 21837

- Sekvensnummer (BE): 1

- Sekvensnummer (LE): 256

Du kan bemærke, at ICMP-svaret ekko den samme kontrolsum, identifikator og sekvensnummer.

HTTP-trafikanalyse

HTTP er en Hypertext Transfer-applikationslagsprotokol. Det bruges af internettet og definerer regler, når HTTP-klienten / serveren sender / modtager HTTP-kommandoer. De mest anvendte HTTP-metoder ae POST og GET:

STOLPE: denne metode bruges til sikkert at sende fortrolige oplysninger til serveren, der ikke vises i URL'en.

FÅ: denne metode bruges normalt til at hente data fra adresselinjen fra en webserver.

Før vi dyber dybere ned i HTTP-pakkeanalyse, vil vi først kort demonstrere TCP-trevejshåndtrykket i Wireshark.

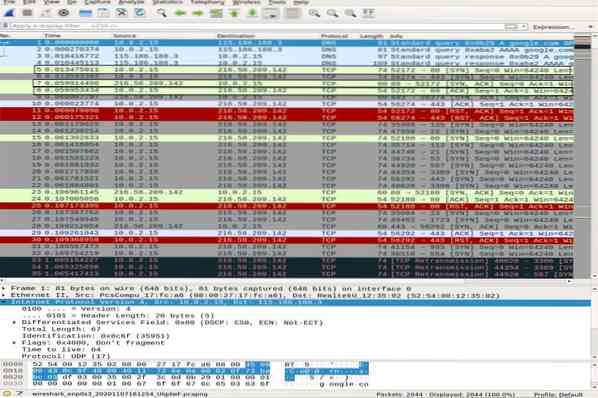

TCP trevejs-håndtryk

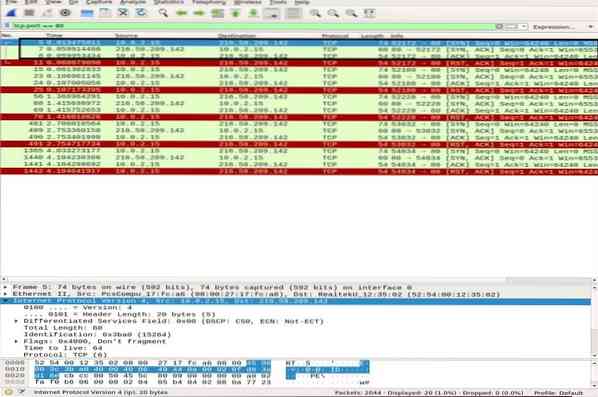

I et trevejshåndtryk initierer klienten en forbindelse ved at sende en SYN-pakke og modtage et SYN-ACK-svar fra serveren, hvilket anerkendes af klienten. Vi bruger kommandoen Nmap TCP connect scan til at illustrere TCP-håndtryk mellem klient og server.

ubuntu $ ubuntu: ~ $ nmap -sT google.comRul til toppen af vinduet i Wireshark-pakkeopsamlingsruden for at bemærke forskellige trevejs-håndtryk, der er oprettet baseret på bestemte porte.

Brug tcp.port == 80 filter for at se, om forbindelsen er oprettet via port 80. Du kan bemærke det komplette trevejshåndtryk, dvs.e., SYN, SYN-ACK, og ACK, fremhævet øverst i øjebliksbillede og illustrerer en pålidelig forbindelse.

HTTP-pakkeanalyse

For HTTP-pakkeanalyse skal du gå til din browser og indsætte Wireshark-dokumentations-URL: http: // www.vaffelmager.com og download brugervejledningen PDF. I mellemtiden skal Wireshark fange alle pakkerne.

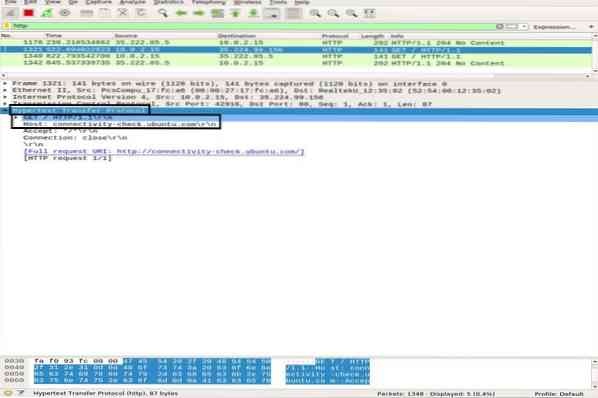

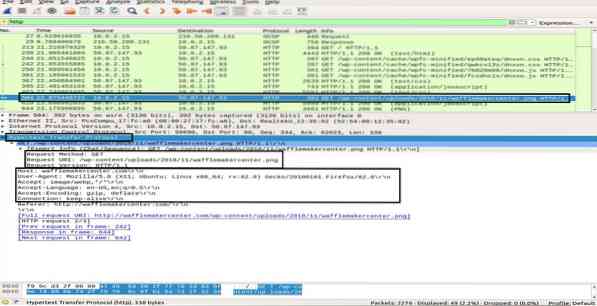

Anvend et HTTP-filter, og se efter HTTP FÅ anmodning sendt til serveren af klienten. Hvis du vil se en HTTP-pakke, skal du vælge den og udvide applikationslaget i den midterste rude. Der kan være mange overskrifter i en anmodning afhængigt af webstedet og browseren også. Vi analyserer de overskrifter, der er til stede i vores anmodning i snapshotet nedenfor.

- Anmodningsmetode: HTTP-anmodningsmetoden er GET

- Vært: identificerer navnet på serveren

- Bruger-agent: informerer om browsertypen på klientsiden

- Accepter, Accept-kodning, Accept-sprog: informerer serveren om filtypen, accepteret kodning på klientsiden, i.e., gzip osv., og det accepterede sprog

- Cache-kontrol: viser, hvordan de ønskede oplysninger cachelagres

- Pragma: viser cookiens navn og værdier, som browseren har for hjemmesiden

- Forbindelse: header, der styrer, om forbindelsen forbliver åben efter transaktionen

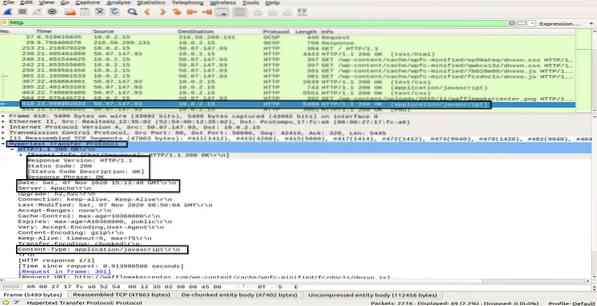

I HTTP OK pakke fra server til klient, når man observerer informationen i Hypertext Transfer Protocol-laget, vises “200 OK“. Disse oplysninger indikerer en normal vellykket overførsel. I HTTP OK-pakken kan du observere forskellige overskrifter i forhold til HTTP FÅ pakke. Disse overskrifter indeholder oplysninger om det ønskede indhold.

- Svarversion: informerer om HTTP-versionen

- Statuskode, svarfrase: sendt af serveren

- Dato: det tidspunkt, hvor serveren modtog HTTP GET-pakken

- Server: serveroplysninger (Nginx, Apache osv.)

- Indholdstype: type indhold (json, txt / html osv.)

- Indholdslængde: samlet længde af indholdet vores fil er 39696 bytes

I dette afsnit har du lært, hvordan HTTP fungerer, og hvad der sker, når vi anmoder om indhold på nettet.

Konklusion

Wireshark er det mest populære og kraftfulde netværkssniffer og analyseværktøj. Det bruges i vid udstrækning til daglige pakkeanalyser i forskellige organisationer og institutter. I denne artikel har vi studeret nogle emner fra Wireshark til begynder- til mellemniveau i Ubuntu. Vi har lært den type filtre, der tilbydes af Wireshark til pakkeanalyse. Vi har dækket netværkslagsmodellen i Wireshark og udført dybdegående ICMP- og HTTP-pakkeanalyse.

At lære og forstå forskellige aspekter af dette værktøj er imidlertid en lang hård rejse. Derfor er der mange andre online forelæsninger og vejledninger til rådighed for at hjælpe dig omkring specifikke emner i Wireshark. Du kan følge den officielle brugervejledning, der er tilgængelig på Wireshark-webstedet. Når du først har bygget den grundlæggende forståelse af protokolanalyse, tilrådes det også at bruge et værktøj som Varonis, der peger på den potentielle trussel og derefter bruge Wireshark til at undersøge for bedre forståelse.

Phenquestions

Phenquestions