Da der er flere TCP-forbindelser involveret i HTTP-netværk, er der ofte en metode involveret i identifikationen af webbrugere. Hvorvidt en bestemt metode er egnet, bestemmes af et sessionstoken sendt af en webserver til brugerens browser efter vellykket godkendelse. Et session-id eller en sessionstoken er en streng af varierende længde, der gives til en besøgende ved deres første besøg på et websted. Der er mange måder at inkorporere et session-id på; det kan bearbejdes i URL'en eller overskriften på den modtagne https-anmodning eller gemmes som en cookie.

De fleste browsersessioner og webapplikationer er modtagelige for session-ID-angreb, selvom de fleste kan bruges til at kapre næsten ethvert system derude.

Sessionkapringangreb eller cookie-kapringangreb, stjæler eller efterligner et sessionstoken for at få adgang til et system.

Der er flere forskellige måder at kompromittere et sessionstoken på:

- Ved at forudsige et svagt sessionstoken

- Gennem session sniffing

- Ved hjælp af angreb på klientsiden (XSS, ondsindede JavaScript-koder, trojanske heste osv.)

- Gennem man-i-midten (MITM) angreb (phishing osv.)

Denne artikel giver en kort vejledning til at gennemføre en pen-test-session for at kontrollere, om et system er tilbøjeligt til de ovennævnte angreb.

Nogle forudsætninger:

- Et forudbestemt blødt mål at udføre denne test på

- En lokal maskine med en opdateret version af Kali Linux installeret

- En webbrowser

Mere specifikt bruger vi Ettercap-, Hamster- og Ferret-indbyggede værktøjer, der er kendt for deres anvendelse til at gennemføre MITM-angreb.

Tænd eftercap

For det første skal vi forberede os på angrebet:

Åbn Ettercap-værktøjet i Kali Linux. For at arbejde med det i en GUI skal du åbne en terminal og skrive:

$ ettercap -G

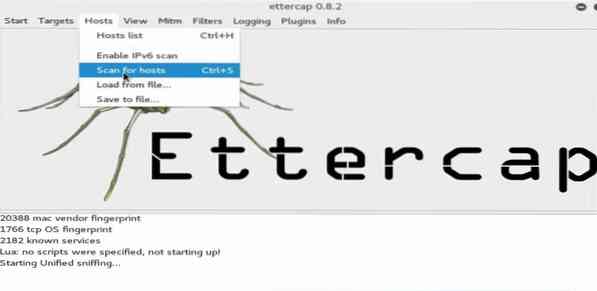

Eftercap GUI-vinduet vises. Gå til menuen og vælg 'sniff> unisniff' som vist i følgende vindue:

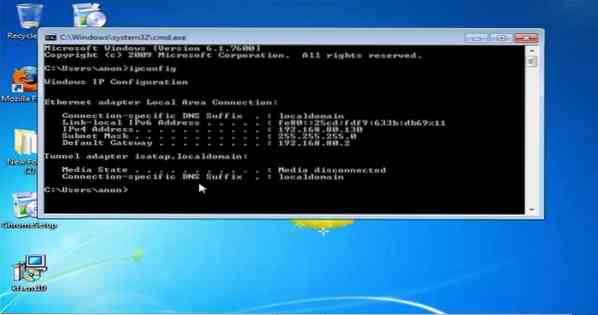

Åbn derefter en ny terminal uden at lukke den anden, og skriv følgende kommando:

$ ifconfigNår du har indtastet ovenstående kommando, vil du se din standardnetværksgrænseflade. Nu skal du kopiere det og vælge det i Ettercap-menuen.

Når dette er gjort, skal du klikke på knappen 'vært' i menuen og vælge indstillingen 'scan for vært'. Vent derefter, indtil scanningen er afsluttet.

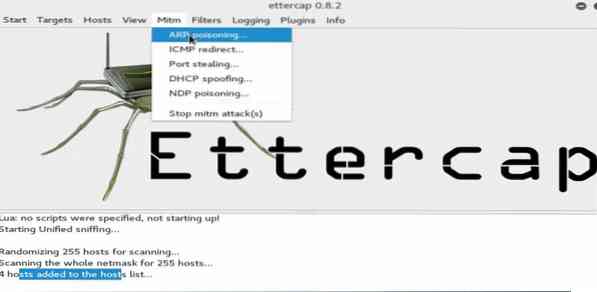

Resultaterne vises her. Fra undermenuen skal du klikke på MITM-fanen og vælge 'ARP-forgiftning.''

Instruktion derefter maskinen ved hjælp af fanen Indstillinger, der lige er dukket op. Aktiver indstillingen 'sniff fjernnetværk' ved at markere afkrydsningsfeltet ud for den.

Tryk derefter på startknappen fra menuen til angrebet. Din maskine vil nu beskæftige sig med at snuse efter alle systemer, der er forbundet til dit fjernnetværk.

Nu hvor efterkappen er grundlagt til angrebet, skal du lade den køre i baggrunden og fortsætte med at starte Ferret-værktøjet.

Start Ferret-pluginet

For at starte Ferret-pluginet skal du åbne en ny terminal og skrive følgende syntaks og derefter trykke på Enter:

$ ilder -i eth0

Du har nu også med succes lanceret ilderværktøjet. Dernæst minimerer vi dette vindue og fyrer Hamster-pluginet op.

Start Hamster

Start Hamster ved at skrive følgende i en ny kommandoterminal:

$ hamster

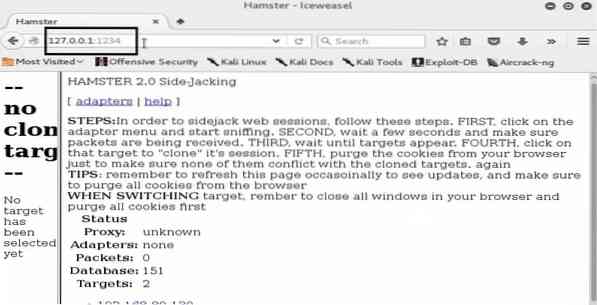

Dette vil lytte til loopback IP, som i vores tilfælde er [IP-adresse] og [portnummer]

Skyd derefter webbrowseren op, og skriv portnummeret og loopback-IP'en i sin URL-terminal for at opsætte webgrænsefladen til Hamster:

Når Hamster-værktøjet er forberedt, skal vi nu konfigurere adapterne. Gå til indstillingerne i browserens menu og klik på 'eth0', og vent, indtil browseren kommer med nogle resultater:

Undersøg resultaterne nøje, når de dukker op. Du vil se en hel masse IP-adresser, inklusive dine egne.

Her har vi udpeget en lokal maskine (med Windows 7 OS) på vores netværk som vores mål, og dens IP vises også i de resultater, som vi får vist. Kontroller, om din målmaskins IP-adresse er registreret.

Dernæst vælger vi mål-IP-adressen i Hamster-webgrænsefladen. Du får vist de cookies og sessioner, der er optaget i browseren.

Se Offerets webhistorik

Du kan klikke på hver af de optagede cookies for at se, hvad der foregår i sessionerne, hvilke websteder der blev åbnet, brugerens private chatlogfiler, filoverførselshistorik osv. Du kan udtrække en masse information her, da du sandsynligvis har mange cookies.

Mess rundt og se, hvad du kan få fat i. Og husk, alt hvad du kan gøre på det system, som du tester her, kan en hacker også gøre, hvilket viser, hvor udsat et system kan være for så enkle angreb.

Konklusion

Forhåbentlig har denne guide hjulpet dig med at gennemføre dit første session ID-angreb. Vi kommer straks tilbage med flere opfølgninger på session-ID-angrebene, så fortsæt med at komme tilbage for flere opdateringer og tjek de MITM-angrebsrelaterede artikler på vores blog i mellemtiden.

Phenquestions

Phenquestions