Vi bruger forskellige Nginx-serverkonfigurationsfiler, da det hjælper med at undgå de almindelige fejl og hjælper også med at opretholde standardkonfigurationsfilerne som en alternativ mulighed.

Trin 1:

Opdater som altid først din APT.

$ sudo apt opdatering

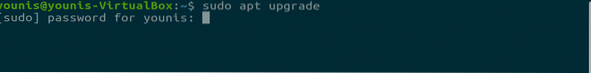

Trin 2:

Opgrader nu din APT.

$ sudo apt opgradering

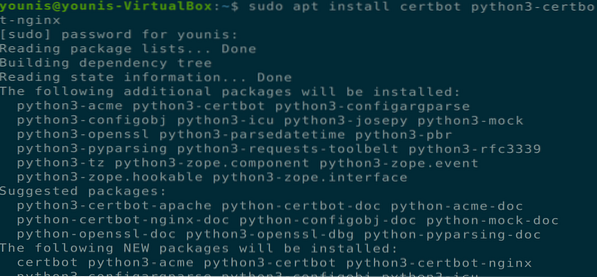

Trin 3:

Download og installer nu et Certbot-softwareværktøj, der hjælper dig med at få et SSL-certifikat fra Let's Encrypt. Udfør følgende terminalkommando for installation af Certbot via APT.

$ sudo apt installerer certbot python3-certbot-nginx

Dette installerer certbot, men du skal stadig konfigurere Ngnix-konfigurationsfilen til installation af SSL-certifikat.

Trin 4:

Du bør oprette en serverblok, før du går til næste trin, og det er et nødvendigt trin, hvis du er vært for flere websteder. Vi opretter en ny mappe i stien “/ var / www” og lader standardmappen røre ved. Udfør følgende kommando for at oprette en ny mappe.

$ sudo mkdir -p / var / www / eksempel.com / html

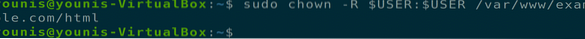

Trin 5:

Giv nu ejerskabstilladelser til denne mappe via følgende terminalkommando.

$ sudo chown -R $ USER: $ USER / var / www / eksempel.com / html

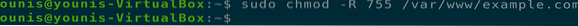

Trin 6:

Sørg nu for, at tilladelserne gives ved at udføre følgende terminalkommando.

$ sudo chmod -R 755 / var / www / eksempel.com

Trin 7:

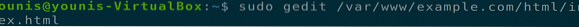

Opret nu et indeks.html-fil ved hjælp af din yndlings teksteditor, jeg bruger en gedit teksteditor.

$ sudo gedit / var / www / eksempel.com / html / index.html

Tilføj følgende tekst i denne HTML-fil.

Succes! Eksemplet.com serverblok fungerer!

Gem og luk filen.

Trin 8:

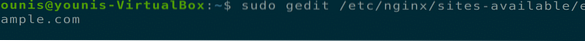

Opret nu en ny konfigurationsfil det websteds tilgængelige bibliotek ved hjælp af din yndlings teksteditor ved at udføre følgende kommando.

$ sudo gedit / etc / nginx / sites-tilgængelig / eksempel.com

Tilføj nu følgende tekst i denne konfigurationsfil til det nye bibliotek og domænenavn.

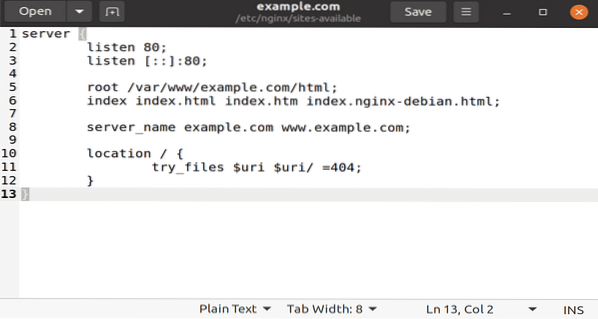

serverlyt 80;

lyt [::]: 80;

root / var / www / eksempel.com / html;

indeksindeks.html-indeks.htm-indeks.nginx-debian.html;

eksempel på servernavn.com www.eksempel.com;

Beliggenhed /

try_files $ uri $ uri / = 404;

Gem og luk denne fil for at få virkninger.

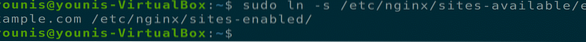

Trin 9:

Aktiver nu den nye mappe til Nginx-opstart via følgende terminalkommando.

$ sudo ln -s / etc / nginx / sites tilgængelige / eksempel.com / etc / nginx / site-enabled /

Trin 10:

For at undgå problemer med servernavn hash bucket-hukommelse skal du angive en enkelt værdi i følgende konfigurationsfil.

$ sudo gedit / etc / nginx / nginx.konfFjern nu # -tegnet fra hash_bucket_size-indstillingen for at fjerne kommentar. Gem luk filen.

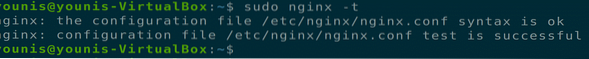

Trin 11:

Skriv nu følgende to kommandoer til fjernelse af syntaksfejl og genstart af Nginx-serveren.

$ sudo nginx -t

Trin 12:

Nu skal du kontrollere og bekræfte Nginx-konfigurationsfiler. Da certbot skal finde den rigtige serverblok i Nginx-konfiguration, ser det efter et servernavn, der matcher det anmodede domæne. For at kontrollere disse konfigurationsfiler skal du skrive følgende terminalkommando.

$ sudo nginx -t

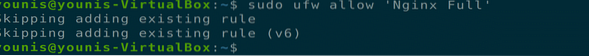

Trin 13:

Opdater nu dine UFW-firewallsregler for at tillade Nginx for fuld tilladelse. Hvis du har nogen tidligere regler vedrørende HTTP-serveren, skal du slette dem ved hjælp af UFW-afvisningsindstillingen, før du tilføjer følgende kommando.

sudo ufw tillader 'Nginx Full'

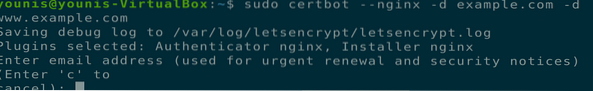

Trin 14:

Nu ankommer vi til det punkt, hvor vi skal installere et SSL-certifikat ved hjælp af certbot-software. Udfør følgende terminalkommando.

$ sudo certbot --nginx -d eksempel.com-d www.eksempel.com

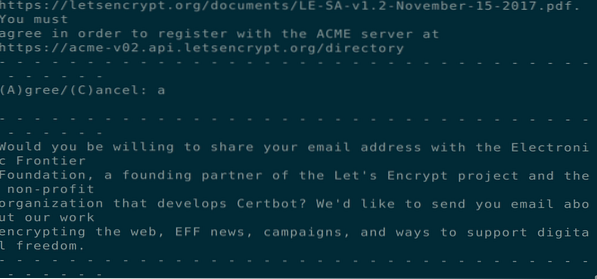

Hvis du bruger certbot for første gang, bliver du bedt om en e-mail-adresse og vilkår og betingelser, du accepterer at gøre det, og du vil være i stand til at flytte det næste trin.

Trin 15:

Nu bliver du bedt om konfiguration af dine HTTPS-indstillinger, vælg de nødvendige muligheder og tryk på Enter-knappen for at fortsætte. Certbot installerer alle de krævede certifikater og opdaterer Nginx-filerne. din server genindlæses med en besked for at fortælle dig, at din proces er vellykket.

Trin 16:

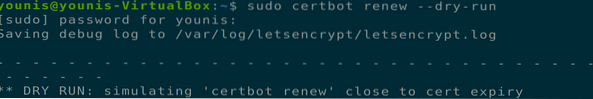

Nu hvor du har installeret certifikaterne, skal du også sørge for, at disse certifikater fornyes automatisk efter et bestemt tidspunkt. Udfør følgende to terminalkommandoer for at sikre denne proces evne.

$ sudo systemctl status certbot.timer

Konklusion:

Indtil videre har vi dækket, hvordan man bygger en separat serverblok i Nginx, installerer certifikater ved hjælp af Certbot-softwareværktøj fra Let's Encrypt certifikatmyndighedsservere, og hvordan man anvender en fornyelsesproces til disse certificeringer.

Phenquestions

Phenquestions