Logfilen til denne dæmon er især nyttig, hvis du prøver at finde ud af uautoriserede loginforsøg på dit system. For at gøre det skal du kontrollere sshd-logfilerne på Linux. Derfor vil vi i denne artikel udforske de to forskellige metoder til kontrol af sshd-logfiler på Linux-operativsystemet.

Bemærk: Følgende to metoder er blevet demonstreret på Ubuntu 20.04.

Metoder til kontrol af sshd-logfiler på Linux:

Til kontrol af sshd-logfiler på Ubuntu 20.04, kan du benytte en af følgende to metoder:

Metode nr. 1: Brug kommandoen “lastlog”:

Denne metode er nyttig, når du kun har til hensigt at se login-logfilerne gennem sshd. Dette kan gøres ved at følge nedenstående trin:

Vi kører kommandoen "lastlog" på terminalen, som vi først starter den som vist i følgende billede:

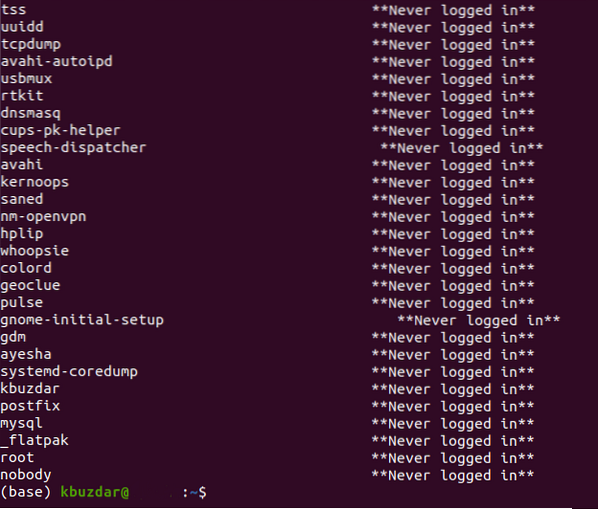

Nu kører vi kommandoen "lastlog" i terminalen på følgende måde:

lastlog

Outputtet fra denne kommando viser alle login-relaterede logfiler på din terminal, som vist på billedet nedenfor:

Metode nr. 2: Visning af indholdet af “auth.logfil:

Denne metode skal bruges, når du ikke ønsker at begrænse sshd-logfiler til loginforsøg; snarere vil du kontrollere alle sshd-logfiler. Du skal følge nedenstående trin for at gøre brug af denne metode:

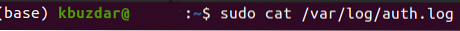

Vi har brug for at få adgang til / var / log / auth.logfil til kontrol af alle sshd-logfiler på Ubuntu 20.04. Du kan få adgang til denne fil ved hjælp af kommandoen “cat” på følgende måde:

cat / var / log / auth.log

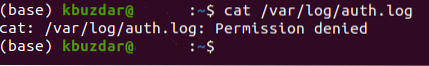

Men hvis du ikke er logget ind på root-brugerkontoen, vil kørsel af denne kommando dog gøre følgende fejl på din Ubuntu 20.04 terminal:

For at undgå, at denne fejl opstår, kan du enten prøve at få adgang til denne, mens du er logget ind på rodbrugerkontoen, ellers kan du bruge denne kommando med nøgleordet "sudo" for at have rootbrugerrettigheder som vist nedenfor:

sudo cat / var / log / auth.log

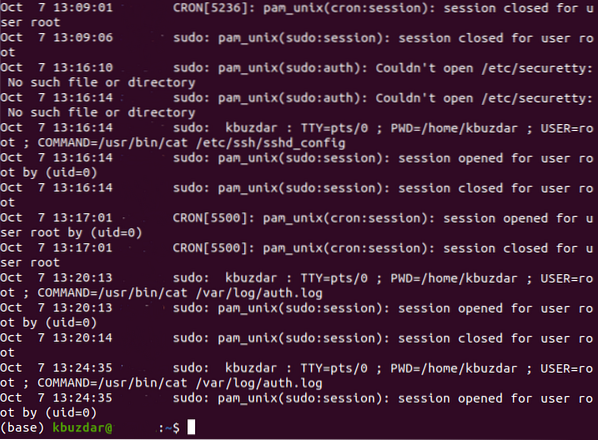

Efter adgang til godkendelsen.logfil med root-brugerrettighederne, vil du kunne se indholdet af denne fil, dvs.e., alle sshd-logfiler på din Ubuntu 20.04 terminal som vist på følgende billede:

Konklusion:

I denne artikel talte vi om de to metoder til kontrol af sshd-logfiler på Linux. Begge disse metoder er et meget effektivt middel til at holde øje med alle former for indtrængningsaktiviteter. Desuden kan du også finde ud af dine seneste forbindelsesforsøg ved at bruge disse metoder. Auth.logfil opdateres hver gang du forsøger at oprette en ny forbindelse, dele en fil eller prøve at godkende dig selv.

Phenquestions

Phenquestions