Sanering af input er processen med rensning af inputne, så de indsatte data bruges ikke til at finde eller udnytte sikkerhedshuller på et websted eller server.

Sårbar websteder er enten uanitiserede eller meget dårligt og ufuldstændigt desinficeret. Det er et indirekte angreb. Nyttelasten sendes indirekte til offer. Det ondsindet kode indsættes på hjemmesiden af angriberen, og derefter bliver det en del af det. Hver gang brugeren (offeret) besøger hjemmeside, den ondsindede kode flyttes til browseren. Derfor er brugeren uvidende om, at der sker noget.

Med XSS kan en angriber:

- Manipulere, ødelægge eller endog ødelægge et websted.

- Eksponer følsomme brugerdata

- Fang brugerens godkendte sessionscookies

- Upload en phishing-side

- Omdiriger brugere til et ondsindet område

XSS har været i OWASP Top Ti i det sidste årti. Mere end 75% af overfladenettet er sårbart over for XSS.

Der er 4 typer XSS:

- Opbevaret XSS

- Reflekteret XSS

- DOM-baseret XSS

- Blind XSS

Når man kontrollerer for XSS i en pentest, kan man blive træt af at finde injektionen. De fleste pentestere bruger XSS-værktøjer til at få arbejdet gjort. Automatisering af processen sparer ikke kun tid og kræfter, men vigtigere, det giver nøjagtige resultater.

I dag vil vi diskutere nogle af de værktøjer, der er gratis og nyttige. Vi vil også diskutere, hvordan du installerer og bruger dem.

XSSer:

XSSer eller cross-site scripter er en automatisk ramme, der hjælper brugere med at finde og udnytte XSS sårbarheder på websteder. Det har et forudinstalleret bibliotek med omkring 1300 sårbarheder, som hjælper med at omgå mange WAF'er.

Lad os se, hvordan vi kan bruge det til at finde XSS-sårbarheder!

Installation:

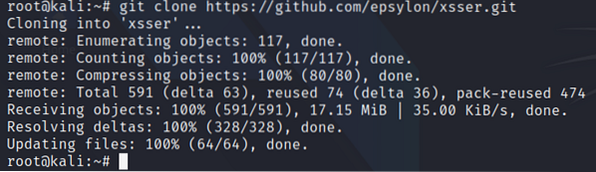

Vi er nødt til at klone xsser fra følgende GitHub repo.

$ git klon https: // github.com / epsylon / xsser.git

Nu er xsser i vores system. Kør ind i xsser-mappen og kør opsætningen.py

$ cd xsser$ python3 opsætning.py

Det installerer alle afhængigheder, som allerede er installeret, og installerer xsser. Nu er det tid til at køre det.

Kør GUI:

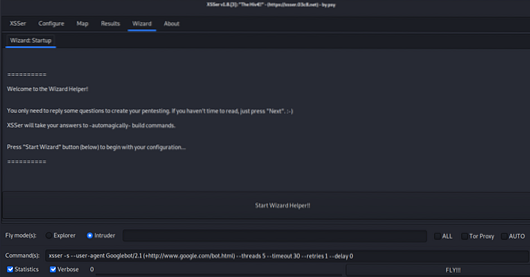

$ python3 xsser --gtkEt vindue som dette vises:

Hvis du er nybegynder, skal du gå gennem guiden. Hvis du er professionel, vil jeg anbefale at konfigurere XSSer til dine egne behov via fanen konfigurer.

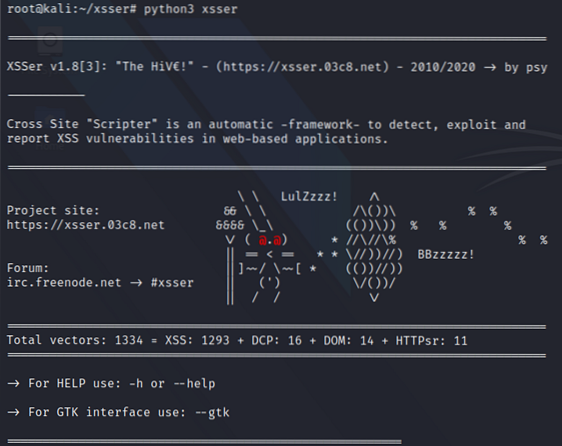

Kør i terminal:

$ python3 xsser

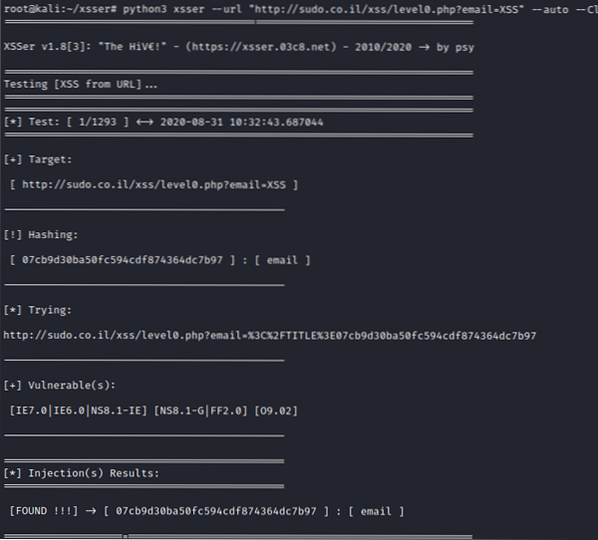

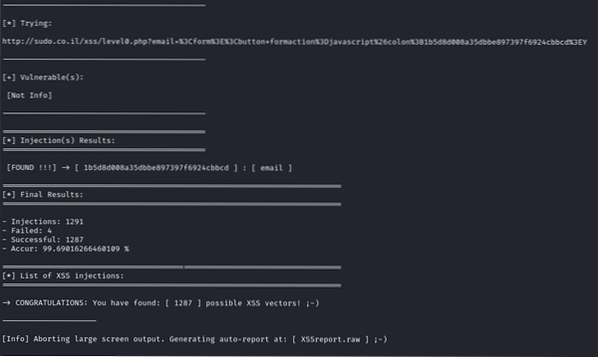

Her er et websted, der udfordrer dig til at udnytte XSS. Vi finder et par sårbarheder ved hjælp af xsser. Vi giver mål-URL til xsser, og den begynder at kontrollere for sårbarheder.

Når det er gjort, gemmes resultaterne i en fil. Her er en XSSreport.rå. Du kan altid komme tilbage for at se, hvilken af nyttelastene der fungerede. Da dette var en udfordring på begynderniveau, er de fleste af sårbarhederne Fandt her.

XSSniper:

Cross-Site Sniper, også kendt som XSSniper, er et andet xss-opdagelsesværktøj med massescanningsfunktioner. Det scanner målet for GET-parametre og injicerer derefter en XSS-nyttelast i dem.

Dens evne til at gennemgå mål-URL'en for relative links betragtes som en anden nyttig funktion. Hvert fundet link føjes til scanningskøen og behandles, så det er lettere at teste et helt websted.

I sidste ende er denne metode ikke idiotsikker, men det er en god heuristisk masse at finde injektionssteder og teste flugtstrategier. Da der ikke er nogen browseremulering, skal du manuelt teste de opdagede injektioner mod forskellige browsers xss-beskyttelse.

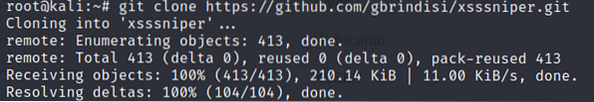

Sådan installeres XSSniper:

$ git klon https: // github.com / gbrindisi / xsssniper.git

XSStrike:

Dette værktøj til detektering på tværs af websteder er udstyret med:

- 4 håndskrevne parsers

- en intelligent nyttelastgenerator

- en kraftig fuzzing motor

- en utrolig hurtig crawler

Det beskæftiger sig med både reflekteret og DOM XSS-scanning.

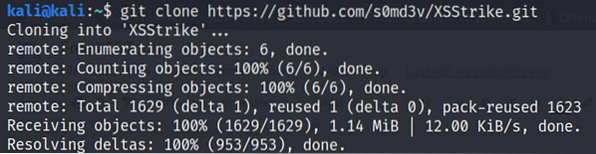

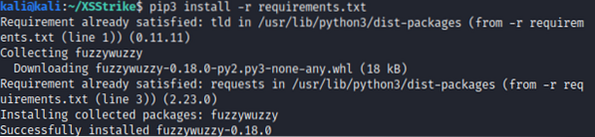

Installation:

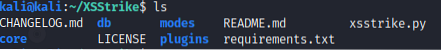

$ ls

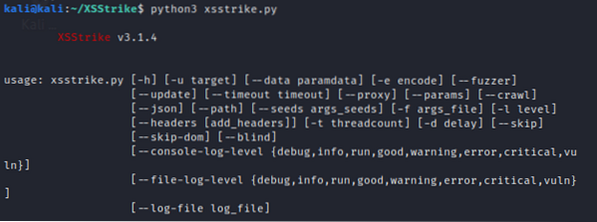

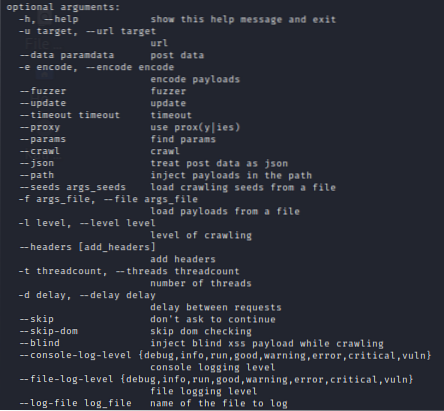

Anvendelse:

Valgfri argumenter:

Enkelt URL-scanning:

$ python xsstrike.py -u http: // eksempel.com / søg.php?q = forespørgselGennemgangseksempel:

$ python xsstrike.py -u "http: // eksempel.com / side.php "--crawlXSS Hunter:

Det er en nyligt lanceret ramme inden for dette XSS-sårbarhedsfelt med fordelene ved nem styring, organisering og overvågning. Det fungerer generelt ved at holde specifikke logfiler gennem HTML-filer på websider. At finde enhver form for svagheder i scripting på tværs af websteder, herunder den blinde XSS (som generelt ofte savnes) som en fordel i forhold til almindelige XSS-værktøjer.

Installation:

$ sudo apt-get install git (hvis ikke allerede installeret)$ git klon https: // github.com / mandatoryprogrammer / xsshunter.git

Konfiguration:

- kør konfigurationsscriptet som:

$ ./ generer_konfig.py- start nu API som

$ sudo apt-get install python-virtualenv python-dev libpq-dev libffi-dev$ cd xsshunter / api /

$ virtualenv env

$ . env / bin / aktiver

$ pip installation -r krav.txt

$ ./ apiserver.py

For at bruge GUI-serveren skal du følge og udføre disse kommandoer:

$ cd xsshunter / gui /$ virtualenv env

$ .env / bin / aktiver

$ pip installation -r krav.txt

$ ./ guiserver.py

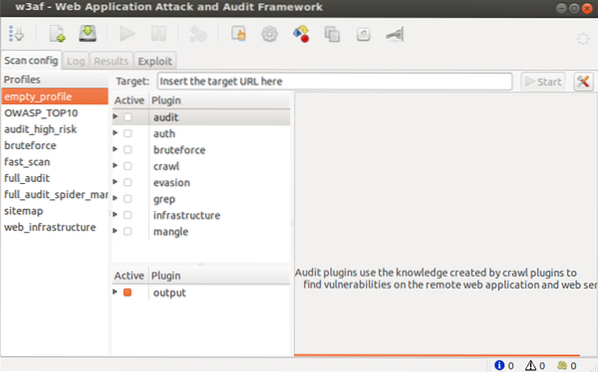

W3af:

Et andet open source-sårbarhedstestværktøj, der primært bruger JS til at teste specifikke websider for sårbarheder. Det største krav er at konfigurere værktøjet i henhold til dit behov. Når det er gjort, udfører det effektivt sit arbejde og identificerer XSS-sårbarheder. Det er et plugin-baseret værktøj, der hovedsageligt er opdelt i tre sektioner:

- Kerne (til grundlæggende funktion og levering af biblioteker til plugins)

- UI

- Plugins

Installation:

For at installere w3af på dit Linux-system skal du blot følge nedenstående trin:

Klon GitHub-repoen.

$ sudo git klon https: // github.com / andresriancho / w3af.gitInstaller den version, du vil bruge.

> Hvis du gerne vil bruge GUI-versionen:

$ sudo ./ w3af_guiHvis du foretrækker at bruge konsolversionen:

$ sudo ./ w3af_consoleBegge kræver installation af afhængigheder, hvis de ikke allerede er installeret.

Et script oprettes ved / tmp / script.sh, som vil installere alle afhængigheder for dig.

GUI-versionen af w3af gives som følger:

I mellemtiden er konsolversionen det traditionelle terminalværktøj (CLI).

Anvendelse

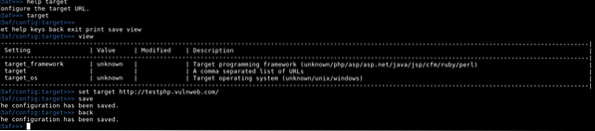

1. Konfigurer mål

I mål, menu run-kommando sæt mål TARGET_URL.

2. Konfigurer revisionsprofil

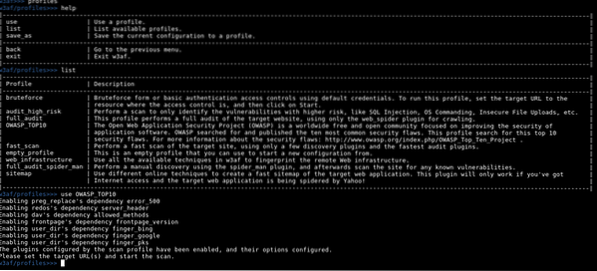

W3af leveres med en profil, der allerede har korrekt konfigurerede plugins til at køre en revision. For at bruge profil skal du køre kommando, brug PROFILE_NAME.

3. Konfigurer plugin

4. Konfigurer HTTP

5. Kør revision

For mere information, gå til http: // w3af.org /:

Ophør:

Disse værktøjer er bare en dråbe i havet da internettet er fuld af fantastiske værktøjer. Værktøjer som Burp og webscarab kan også bruges til at opdage XSS. Hats-off til det vidunderlige open source-samfund, der kommer med spændende løsninger til hvert nyt og unikt problem.

Phenquestions

Phenquestions